Исследователи заметили, что хак-группа FIN7 (она же Sangria Tempest, Carbon Spider и Carbanak) продает в даркнете собственный кастомный инструмент AvNeutralizer, который используется для обхода EDR-решений в корпоративных сетях.

Напомним, что группировка FIN7 активна более десяти лет, с 2013 года. Сначала группа занималась PoS-атаками на с целью кражи платежных данных, а затем переключилась на взлом крупных компаний, распространяя вымогательское ПО.

В целом FIN7 специализируется на сложных фишинговых и инжиниринговых атаках для получения первичного доступа к корпоративным сетям. К примеру, известен случай, когда хакеры выдавали себя за компанию BestBuy и рассылали вредоносные USB-флешки своим целям.

Как рассказали на этой неделе специалисты SentinelOne, в продаже обнаружен один из кастомных инструментов FIN7 — AvNeutralizer (он же AuKill), используемый для уничтожения защитного ПО. Впервые этот инструмент был замечен в ходе вымогательских атак BlackBasta в 2022 году.

Поскольку на тот момент BlackBasta была единственной группировкой, использующей этот инструмент, исследователи полагали, что между хакерами существует некая связь. Однако со временем выяснилось, что AvNeutralizer использовался в атаках ряда других вымогательских группировок, то есть оказался распространен более широко.

«С начала 2023 года данные нашей телеметрии свидетельствуют о многочисленных атаках с использованием различных версий AvNeutralizer, — говорится в отчете исследователя SentinelOne. — Около 10 из них относятся к вымогательским атакам, которыми управляли вручную, развертывая в системах жертв такие известные RaaS, как AvosLocker, MedusaLocker, BlackCat, Trigona и LockBit».

Дальнейшее исследование показало, что с 2022 года злоумышленники под никами goodsoft, lefroggy, killerAV и Stupor продают AV Killer на русскоязычных хак-форумах по цене от 4000 до 15 000 долларов США.

В отчете компании Sophos от 2023 года подробно описано, как AvNeutralizer/AuKill использует легитимный драйвер SysInternals Process Explorer для завершения антивирусных процессов, запущенных на устройстве. Тогда злоумышленники утверждали, что этот инструмент может использоваться для отключения любого антивирусного или EDR ПО, включая Windows Defender и продукты Sophos, SentinelOne, Panda, Elastic и Symantec.

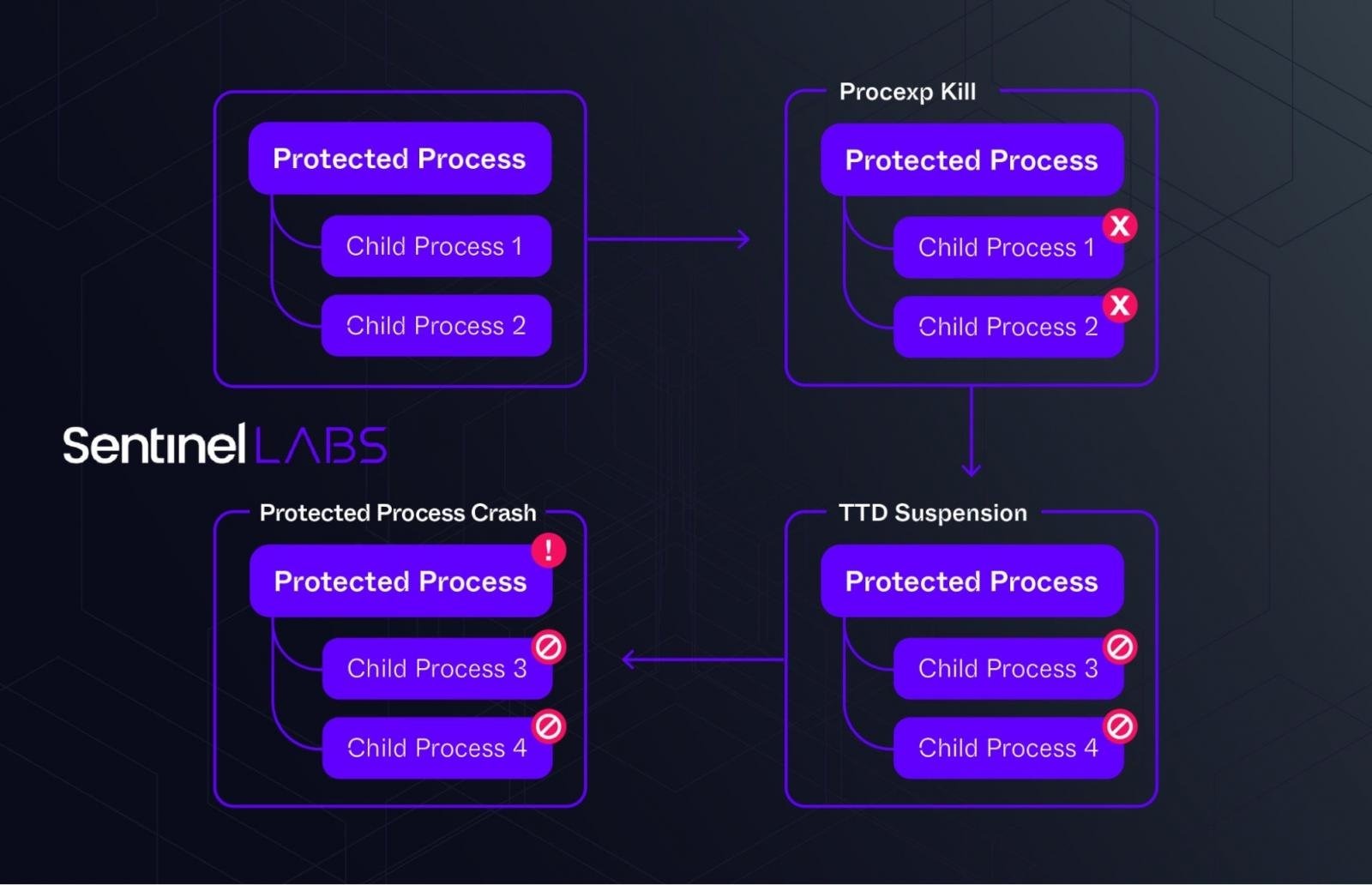

Как теперь обнаружили аналитики SentinelOne, FIN7 обновила AVNeutralizer и использует драйвер Windows ProcLaunchMon.sys для «подвешивания» процессов, в результате чего они перестают корректно функционировать.

«AvNeutralizer использует комбинацию драйверов и операций для провоцирования сбоя в конкретных имплементациях защищенных процессов, что в конечном итоге приводит к состоянию отказа в обслуживании, — поясняют в SentinelOne. — Инструмент использует драйвер ProcLaunchMon.sys, доступный при установке системы по умолчанию в каталоге системных драйверов, в сочетании с обновленными версиями драйвера Process Explorer версии 17.02 (17d9200843fe0eb224644a61f0d1982fac54d844), который был усилен для злоупотребления межпроцессными операциями, но в настоящее время не заблокирован через список WDAC компании Microsoft».

Также в SentinelOne обнаружили дополнительные кастомные инструменты и малварь, которые используются FIN7, но не продаются другим преступникам: Powertrash (PowerShell-бэкдор), Diceloader (легкий бэкдор, контролируемый через C2), Core Impact (инструментарий для пентестинга) и бэкдор на базе SSH.

Исследователи заключают, что FIN7 по-прежнему остается серьезной угрозой для предприятий по всему миру, учитывая постоянное развитие, совершенствование инструментов и методов, а также продажу ПО другим преступникам.