Сотни моделей устройств многих крупных производителей (Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo и Supermicro) подвергаются риску взлома из-за критической проблемы PKfail, обнаруженной в цепочке поставок UEFI. Проблема позволяет злоумышленникам обойти защиту Secure Boot и установить вредоносное ПО.

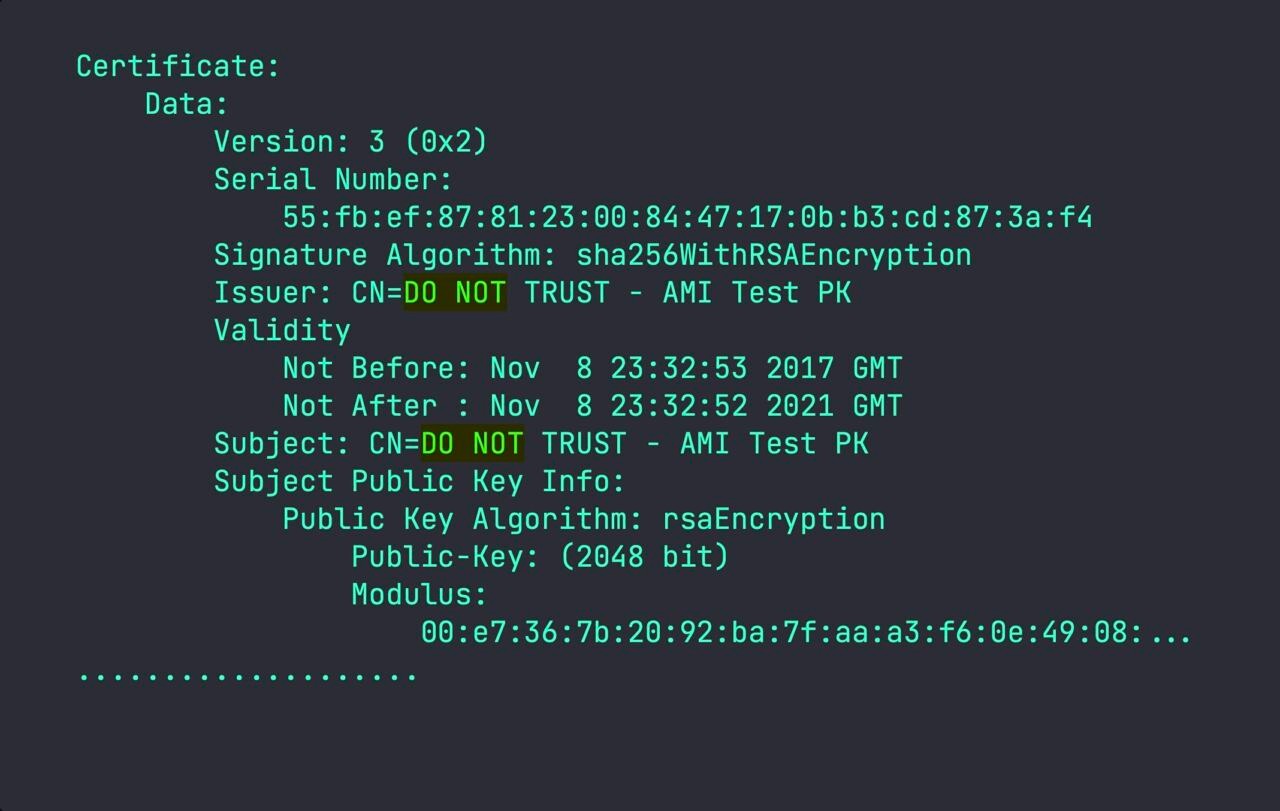

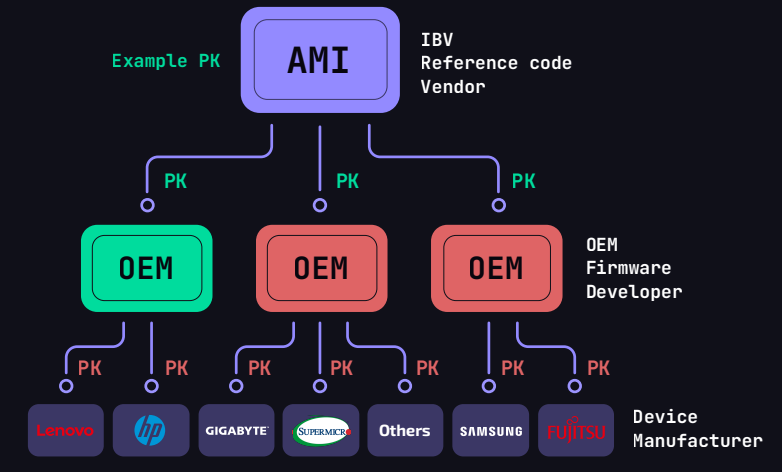

Эксперты компании Binarly, обнаружившие проблему PKfail, сообщают, что уязвимые устройства используют криптографические тестовые «мастер-ключи» для Secure Boot, также известные как Platform Key, созданные компанией American Megatrends International (AMI). Такие ключи помечены как «DO NOT TRUST» и предполагалось, что производители должны заменить их собственными, сгенерированными безопасно ключами.

«OEM-производители и поставщики устройств зачастую не заменяют Platform Key, управляющий базами данных Secure Boot и поддерживающий всю цепочку доверия от прошивки к операционной системе. В результате устройства поставляются с ненадежными ключами», — объясняют специалисты Binarly.

Как уже было сказано выше, среди производителей устройств с UEFI, которые использовали ненадежные тестовые ключи, числятся Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo и Supermicro, а ключи с отметками «DO NOT SHIP» и «DO NOT TRUST» применялись в 813 различных продуктах. Полный список можно найти здесь.

Очевидно, что ключи AMI вообще не предназначались для использования в производственных системах, и AMI предоставляла их клиентам и потенциальным покупателям для тестирования. Однако еще в 2022 году некто, опубликовал в публичном репозитории GitHub Platform Key (его приватную часть в зашифрованном виде).

Репозиторий находился по адресу https://github.com/raywu-aaeon/Ryzen2000_4000[.]git, и неизвестно, когда именно он был удален. При этом зашифрованный файл оказался защищен паролем всего из четырех символов, то есть взлом пароля и извлечение данных были тривиальной задачей.

Утечка ключа оставалась практически незамеченной до января 2023 года, пока исследователи Binarly не обнаружили тот же ключ при расследовании инцидента, связанного с атакой на цепочку поставок, и не заинтересовались проблемой.

В Binarly отмечают, что это, к сожалению, не уникальная ситуация, и похожие проблемы уже возникали не раз. К примеру, первый похожий инцидент произошел еще в 2016 году, когда в устройствах Lenovo был обнаружен другой Platform Key, поставляемый AMI с отметкой «DO NO TRUST», что привело к возникновению проблемы CVE-2016-5242.

Второй инцидент был связан с утечкой приватных ключей Intel Boot Guard, затронувший ряд производителей. Так, в прошлом году вымогательская группировка Money Message слила исходный код прошивки MSI, используемой в материнских платах компании. В коде содержались приватные ключи подписи образов для 57 продуктов MSI и приватные ключи Intel Boot Guard для еще 116 продуктов.

Как предупреждают исследователи, эксплуатация PKfail позволит злоумышленникам, имеющим доступ к уязвимым устройствам и приватной части Platform Key, обойти Secure Boot, манипулируя базами данных Key Exchange Key, Signature Database и Forbidden Signature Database.

Скомпрометировав всю цепочку, от прошивки до операционной системы, атакующие смогут подписать свой вредоносный код и развернуть на машине UEFI-малварь, подобную CosmicStrand и BlackLotus.

«Первая прошивка, уязвимая для PKfail, была выпущена в мае 2012 года, а последняя — в июне 2024 года. В целом, это делает данную проблему с цепочкой поставок одной из самых длительных в своем роде, ведь она существует уже более 12 лет, — говорят исследователи. — Список затронутых устройств, который на данный момент насчитывает почти 900 моделей, можно найти в нашем бюллетене BRLY-2024-005. При ближайшем рассмотрении результатов сканирования выяснилось, что наша платформа извлекла и идентифицировала 22 уникальных недоверенных ключа».

Для борьбы с PKfail производителям рекомендуется генерировать и управлять Platform Key, следуя передовым методам управления криптографическими ключами. Также, разумеется, всегда следует заменять тестовые ключи, предоставляемые независимыми поставщиками BIOS, такими как AMI, собственными.

Пользователям исследователи советуют следить за обновлениями прошивки от производителей их устройств, и как можно скорее установить любые исправления, которые будут связаны с устранением проблемы PKfail. Также эксперты Binarly запустили сайт pk.fail, который призван помочь пользователям просканировать и обнаружить уязвимые перед PKfail устройства, а также выявить вредоносные полезные нагрузки.