Специалист SafeBreach Алон Левиев (Alon Leviev) рассказал на конференции Black Hat 2024 о двух 0-day уязвимостях, которые могут использоваться в даунгрейд атаках. В результате полностью обновленные системы под управлением Windows 10, Windows 11 и Windows Server снова становятся уязвимыми для старых багов. Патчей для этих проблем пока нет.

Компания Microsoft выпустила бюллетени безопасности, посвященные этим уязвимостям (CVE-2024-38202 и CVE-2024-21302), а также опубликовала рекомендации по снижению рисков, которые можно использовать до выхода исправлений.

Даунгрейд-атаки (или атаки на понижение версии) позволяют вынудить полностью пропатченное и обновленное целевое устройство откатиться к более старым версиям ПО, что приведет к повторному возникновению уязвимостей, которые можно использовать для атак.

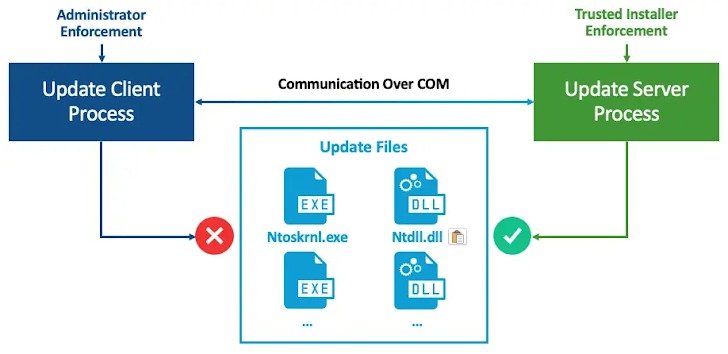

Левиев обнаружил, что процесс обновления Windows (Windows Update) можно вынудить осуществить даунгрейд критически важных компонентов ОС, включая библиотеки DLL и NT Kernel. Хотя эти компоненты становятся устаревшими, при проверке с помощью Windows Update ОС сообщает, что полностью обновлена и не обнаруживает никаких проблем.

Также исследователь сумел понизить уровень Credential Guard Secure Kernel, Isolated User Mode Process и Hyper-V, чтобы получить возможность эксплуатировать старые уязвимости повышения привилегий.

«Я обнаружил несколько способов отключения безопасности Windows VBS, включая Credential Guard and Hypervisor-Protected Code integrity (HVCI), даже при использовании блокировок в UEFI. Насколько мне известно, это первый случай, когда блокировки UEFI в VBS удалось обойти без физического доступа, — рассказывает Левиев. — В результате я смог сделать полностью обновленную Windows-машину восприимчивой к тысячам старых уязвимостей, превратив уже исправленные уязвимости в 0-day и сделав термин "полностью пропатченная" бессмысленным для любой Windows-системы в мире».

По словам эксперта, такую даунгрейд-атаку практически невозможно обнаружить, поскольку она не блокируется EDR-решениями, а Windows Update считает, что устройство полностью обновлено.

Левиев уведомил об уязвимостях представителей Microsoft еще в феврале 2024 года. Однако в компании сообщили, что все еще работают над их исправлением.

Как поясняют разработчики, уязвимость CVE-2024-38202, связанная с повышением привилегий в Windows Backup, позволяет злоумышленникам с базовыми привилегиями отменить патчи для ранее исправленных ошибок или обойти функции Virtualization Based Security (VBS). Злоумышленники с правами администратора могут использовать проблему для повышения привилегий, а также подмены системных файлов Windows на устаревшие и уязвимые версии.

В Microsoft заявили, что в настоящее время компании неизвестно о попытках использования уязвимостей злоумышленниками, и посоветовали выполнять рекомендации, приведенные в вышеупомянутых бюллетенях безопасности, чтобы снизить риск эксплуатации проблем до выхода патчей.