Аналитики McAfee обнаружили, что как минимум 280 приложений для Android заражены вредоносом SpyAgent. Хакеры используют технологию оптического распознавания символов (OCR), воруя со скриншотов жертв фразы восстановления от криптовалютных кошельков.

Обычно фраза восстановления (она же seed-фраза) представляет собой серию из 12-24 слов, которая служит запасным ключом для криптовалютного кошелька. Такие фразы используются для восстановления доступа к криптокошельку и всем его средствам, например, в случае потери устройства, повреждения данных или переноса кошелька на новое устройство.

Поскольку seed-фразы состоят из множества слов, их сложно запомнить, и часто их рекомендуют сохранять, распечатывать и в целом хранить в надежном месте. В результате пользователи нередко делают скриншоты seed-фраз и сохраняют их как обычные изображения на своем устройстве.

На эту особенность поведения пользователей обратили внимание авторы малвари SpyAgent, которая использует OCR для восстановления seed-фраз с изображений, сохраненных на Android-устройствах.

Исследователи McAfee пишут, что обнаружили не менее 280 вредоносных APK со SpyAgent, которые распространялись за пределами Google Play (с помощью SMS и сообщений в социальных сетях).

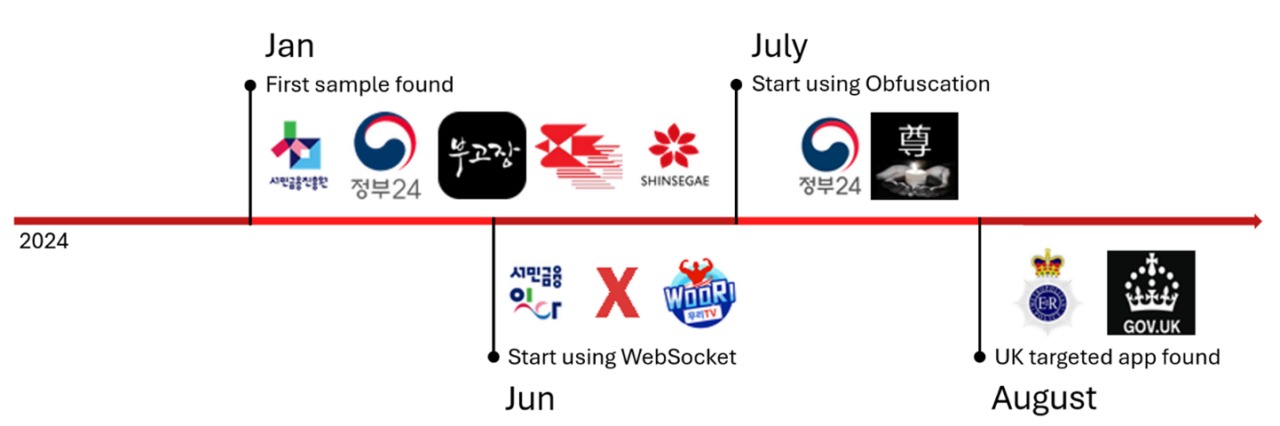

Некоторые из этих приложений выдают себя за реально существующие правительственные службы Южной Кореи и Великобритании, официальные приложения банков, а также маскируются под приложения для знакомств и порносайты. Хотя в основном активность SpyAgent нацелена на пользователей из Южной Кореи, эксперты отмечают, что недавно угроза также распространилась на Великобританию.

После заражения нового устройства SpyAgent передает на свой управляющий сервер следующую информацию:

- список контактов жертвы (вероятно, для последующего распространения малвари через SMS);

- входящие SMS-сообщения, в том числе содержащие одноразовые пароли;

- изображения, хранящиеся на устройстве для OCR-сканирования;

- общую информацию об устройстве.

Также SpyAgent может получать команды от своих операторов на изменение звуковых настроек устройства или отправку SMS-сообщений. Вероятно, это используется для рассылки фишинговых сообщений и распространения вредоноса.

Эксперты рассказывают, что операторы SpyAgent не соблюдали правила безопасности при настройке своих серверов, и в результате исследователи сумели получить к ним доступ. Панель администратора, а также файлы и данные, украденные у жертв, тоже оказались доступны специалистам.

Оказалось, что на стороне сервера украденные у пользователей изображения обрабатываются и сканируются с помощью OCR, а затем упорядочиваются в панели администратора, что позволяет хакерам легко управлять ими и сразу использовать для взлома чужих кошельков.

Также в отчете специалистов отмечается, что разработчики малвари постепенно улучшают свое детище, чтобы лучше замаскировать его вредоносную функциональность. Так, методы обфускации включают в себя кодирование строк, чтобы их нельзя было легко прочитать, добавление нерелевантного кода, переименование функций и переменных. Кроме того, исследователи обнаружили признаки разработки версии SpyAgent для iOS.

Стоит отметить, что это не первая малварь, использующая OCR для кражи информации с изображений. К примеру, в прошлом году исследователи Trend Micro обнаружили Android-вредоносов CherryBlos и FakeTrade, которые тоже применяли OCR и успели проникнуть даже в официальный магазин Google Play.