Группировка RansomHub использует легитимный инструмент TDSSKiller, созданный «Лабораторией Касперского», для отключения EDR-служб в целевых системах, сообщили аналитики Malwarebytes.

Исходно TDSSKiller создавался в 2010-х годах для лечения систем, зараженных вредоносами семейства Rootkit.Win32.TDSS, а затем утилита «научилась» обнаруживать и обезвреживать другие известные руткиты и буткиты.

EDR-агенты обычно работают на уровне ядра хотя бы частично, так как они должны отслеживать и контролировать низкоуровневые процессы, включая доступ к файлам, создание процессов и сетевые подключения, обеспечивая защиту от таких угроз, как вымогатели, в режиме реального времени.

Как пишут специалисты Malwarebytes, недавно обнаружилось, что операторы RansomHub злоупотребляют TDSSKiller для взаимодействия со службами на уровне ядра, используя для этого скрипт командной строки или batch-файл, который отключает запущенную на машине службу Malwarebytes Anti-Malware Service (MBAMService).

TDSSKiller применялся на этапе после проведения разведки и повышения привилегий, запускаясь из временной директории (C:\Users\<User>\AppData\Local\Temp\) с динамически сгенерированным именем ({89BCFDFB-BBAF-4631-9E8C-P98AB539AC}.exe).

Так как это легитимный инструмент, подписанный действительным сертификатом, TDSSKiller не подвергал активность RansomHub риску обнаружения, не вызывая подозрений.

После этого операторы RansomHub использовали инструмент LaZagne, стремясь извлечь учетные данные, хранящиеся в БД. В атаке, которую изучили исследователи Malwarebytes, этот инструмент создал 60 файлов, которые, вероятно, содержали похищенные учетные данные.

Хотя обнаружить LaZagne несложно, так как большинство защитных решений отмечают его как вредоносный, его деятельность удалось скрыть, предварительно использовав TDSSKiller для деактивации средств защиты.

Компания рекомендует клиентам активировать функцию защиты от несанкционированного доступа в EDR-решениях, чтобы злоумышленники не могли отключить их с помощью таких инструментов, как TDSSKiller.

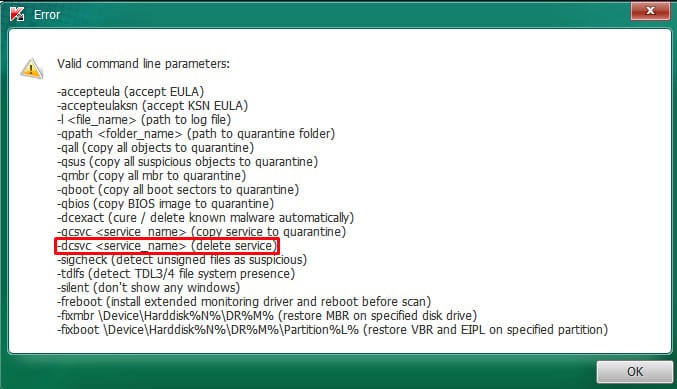

Также отмечается, что обнаружению и блокированию вредоносной активности может поспособствовать мониторинг флага -dcsvc, связанного с отключением или удалением служб.