Исследователи «Лаборатории Касперского» рассказали, что весной текущего года обнаружили троян удаленного доступа (RAT) SambaSpy, который применяется в целевых атаках на итальянских пользователей. Предполагается, что таким образом хакеры тестируют малварь, чтобы позднее использовать и в других странах.

SambaSpy написан на Java и замаскирован с помощью обфускатора Zelix KlassMaster. Он способен управлять файловой системой и процессами, получать доступ к веб-камере и делает скриншоты, запоминать нажатия клавиш, управлять буфером обмена и удаленным рабочим столом, а также ворует пароли из популярных браузеров — Chrome, Edge, Opera и других. К тому же вредонос умеет загружать на устройство жертвы или скачивать с него файлы, а также доставлять в зараженную систему дополнительные плагины.

Атаки SambaSpy начинаются с фишинговых писем, написанных от лица итальянского агентства по недвижимости. Потенциальным жертвам предлагают просмотреть счет, кликнув на встроенную кнопку, за которой на самом деле скрывается ссылка. При нажатии на нее большинство пользователей окажутся на легальном итальянском облачном сервисе Fatture In Cloud, предназначенном для управления счетами и ценовыми предложениями.

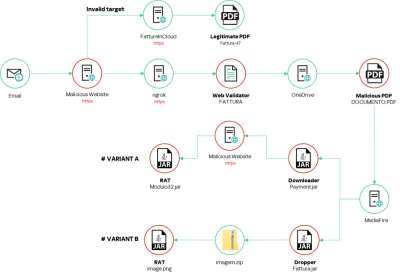

Вредоносное письмоОднако отдельные пользователи попадают на веб-сервер, где вредоносный скрипт проверяет настройки браузера и языка. Если человек использует браузер Edge, Firefox или Chrome с настройками итальянского языка, его перенаправляют в облачное хранилище, где размещается вредоносный PDF-файл. Если нажать на ссылку из этого документа, на устройство проникает дроппер либо загрузчик. Разница в том, что дроппер сразу устанавливает троян, а загрузчик сначала скачивает необходимые компоненты с серверов злоумышленников.

Исследователи отмечают, что обнаружили две цепочки заражения, которые незначительно отличались друг от друга. Их можно увидеть на схемах ниже.

«Основная цель кампании — итальянские пользователи. При этом наши эксперты предполагают, что за атаками стоят португалоговорящие злоумышленники, поскольку комментарии и сообщения об ошибках во вредоносном коде написаны на бразильском варианте португальского языка. К тому же инфраструктура, используемая злоумышленниками, была связана с другими атаками в Бразилии и Испании, хотя инструменты заражения в этих регионах несколько отличаются от тех, что используются в Италии», — комментирует Татьяна Шишкова, ведущий эксперт Kaspersky GReAT.