Троян Necro был обнаружен в двух приложениях в официальном магазине Google Play. Общее количество загрузок этих приложений превышает 11 млн. Исследователи «Лаборатории Касперского» пишут, что заражение исходило от стороннего рекламного SDK.

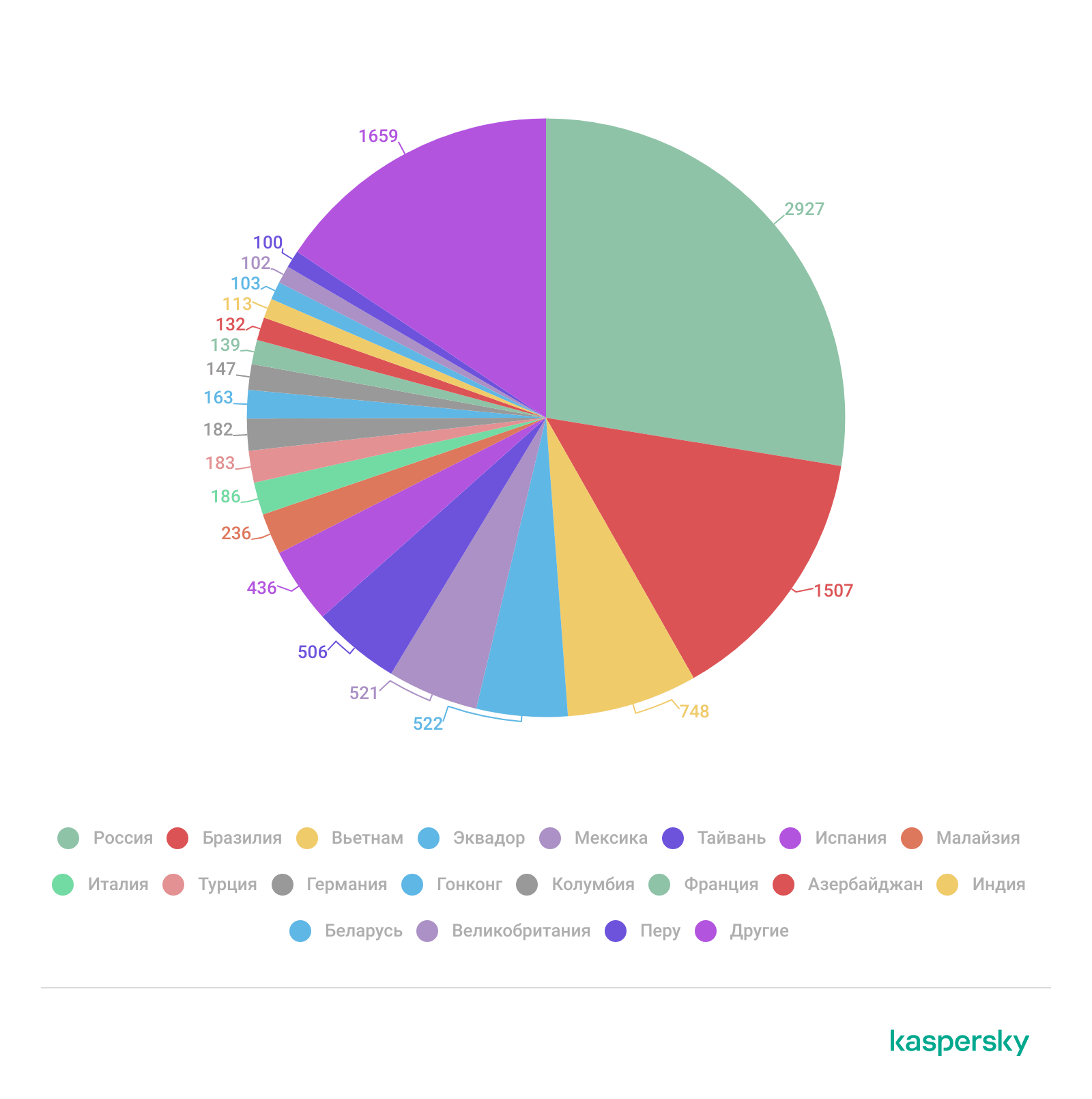

Эксперты рассказывают, что обнаружили новую версию Necro в конце августа 2024 года, когда вредонос уже проник в два популярных приложения в Google Play, а также распространялся через другие источники. В итоге больше всего от атак малвари пострадали пользователи из России, Бразилии, Вьетнама, Эквадора и Мексики.

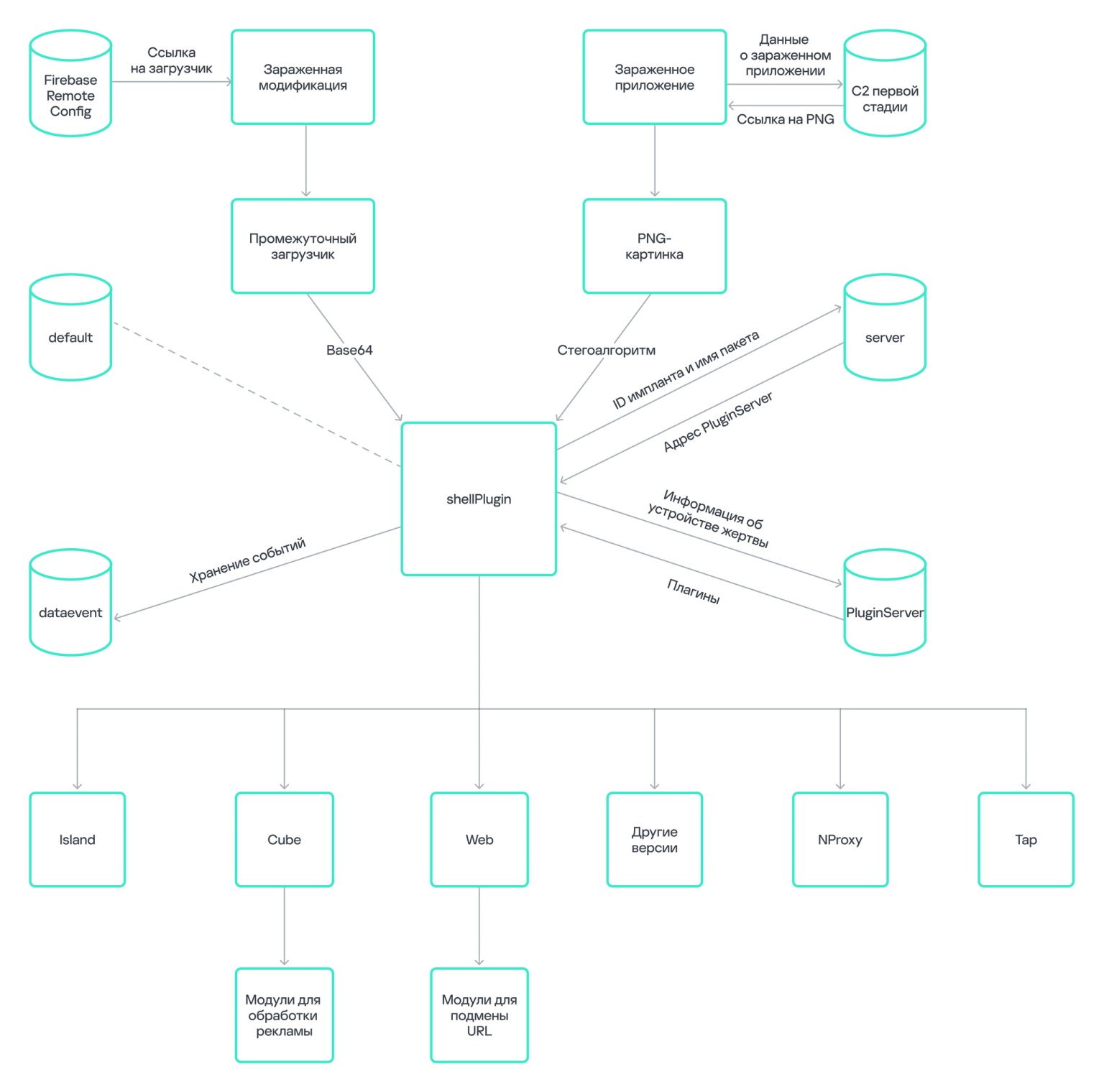

Necro представляет собой загрузчик, который скачивает и запускает на зараженном устройстве другие вредоносные компоненты в зависимости от команд, которые он получает от своих операторов.

Изученный вариант Necro способен загружать на зараженный смартфон разные модули. Так, есть плагины, которые показывают на устройстве рекламу в невидимых окнах и прокликивают ее. Другие модули используются для загрузки и выполнения произвольных файлов JavaScript и DEX (Happy SDK, Jar SDK), установки на смартфон сторонних приложений, открытия в невидимых окнах произвольных ссылок в WebView и выполнения там произвольного JavaScript-кода и, исходя из технических характеристик устройства, вероятно, оформления платных подписок.

Кроме того, плагины позволяют злоумышленникам передавать трафик через устройство жертвы. Это позволяет хакерам посещать нужные им ресурсы якобы от лица пострадавшего, а также сделать зараженный гаджет частью прокси-ботнета.

Отмечается, что авторы Necro могут регулярно выпускать новые плагины и распространять их среди зараженных устройств, в том числе выборочно (например, в зависимости от информации о зараженном приложении).

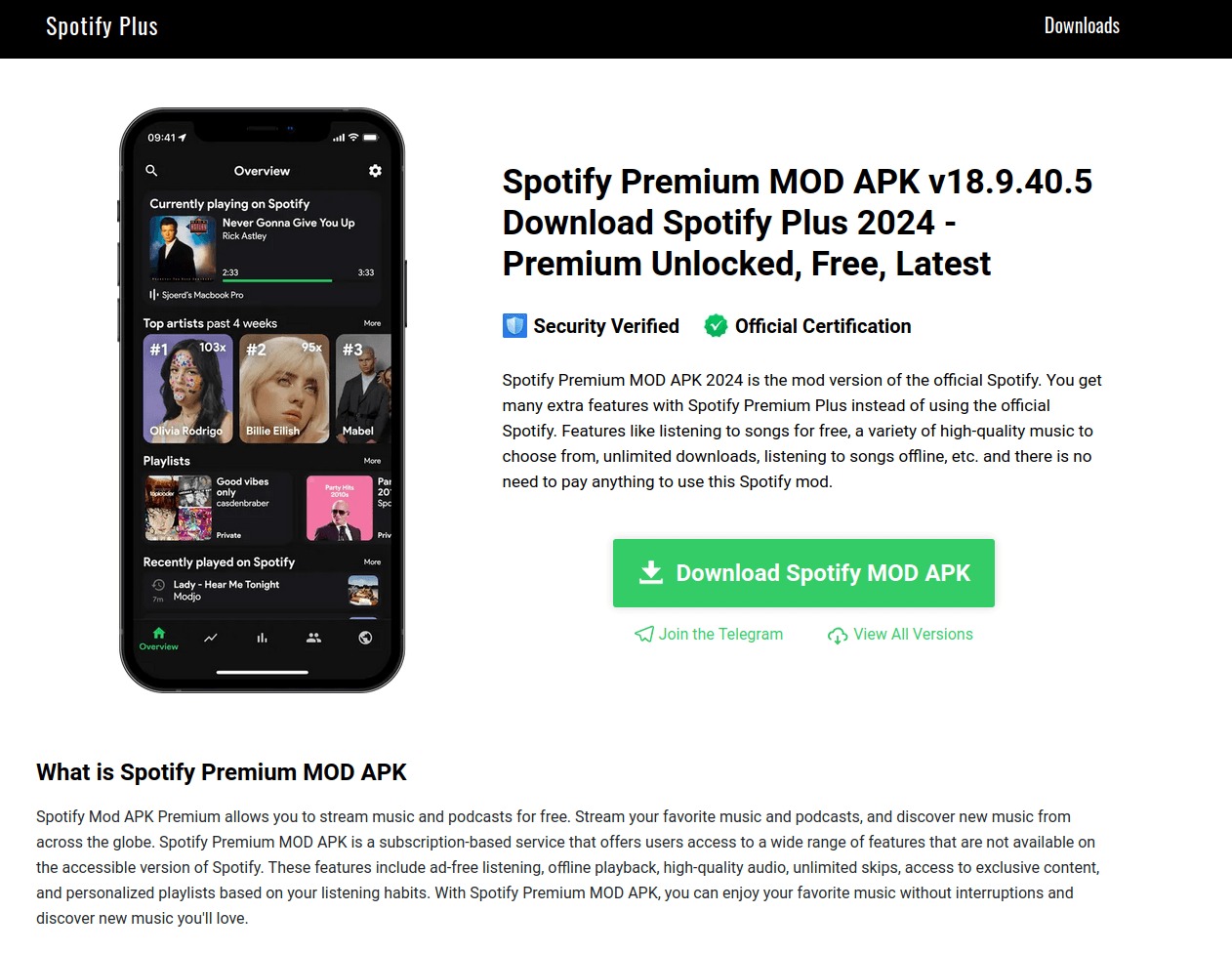

Первым приложением, где был выявлен новый Necro (вне Google Play), оказалась модифицированная версия Spotify Plus. Создатели этого приложения утверждали, что программа содержит множество дополнительных функций, которых нет в официальной версии.

Затем исследователи обнаружили Necro в измененной версии WhatsApp, а также в модах для различных игр, включая Minecraft, Stumble Guys, Car Parking Multiplayer.

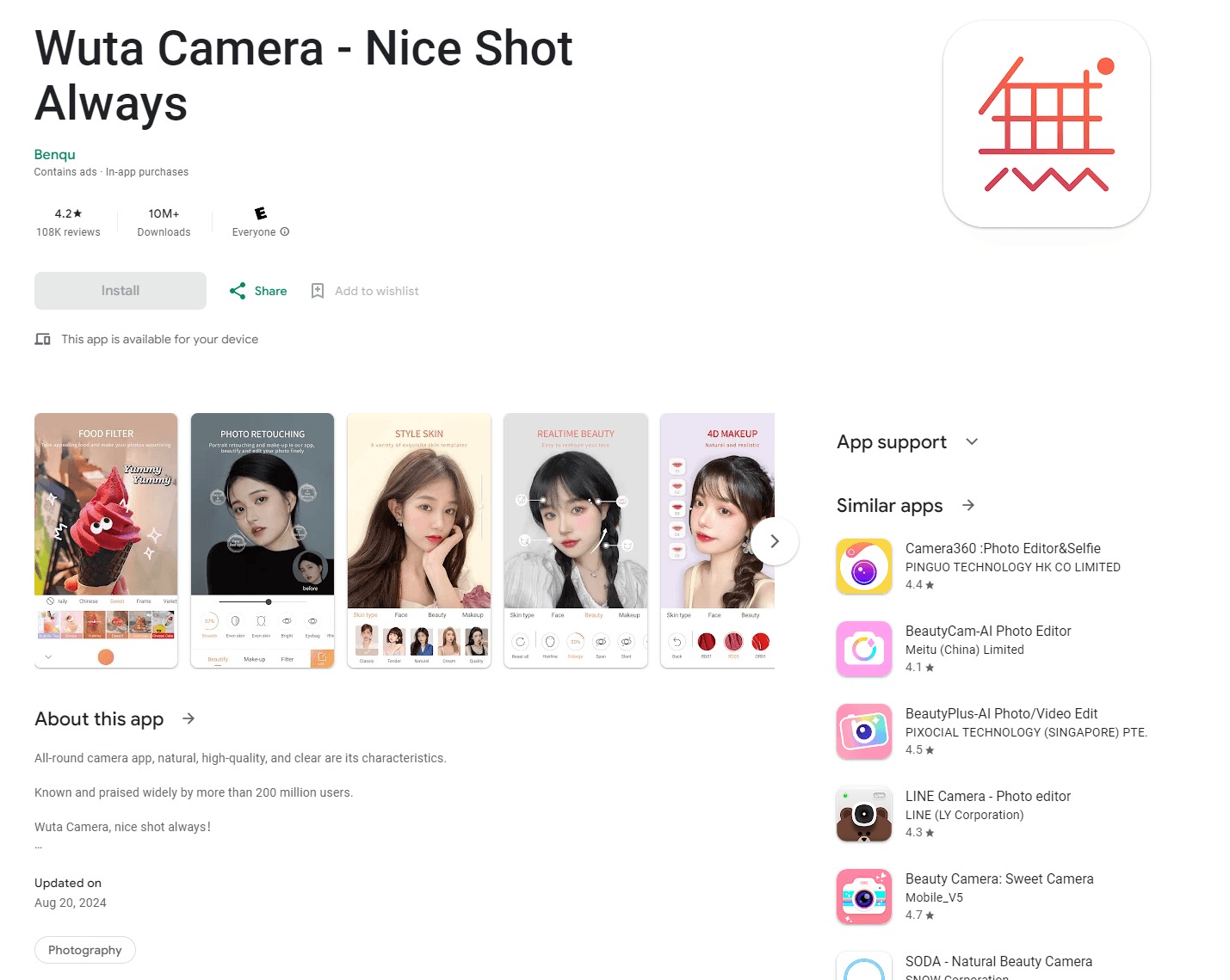

Что касается Google Play, малварь проникла в официальный магазин в составе приложений Wuta Camera и Max Browser. Согласно статистике Google Play, общее количество скачиваний этих приложений превышает 11 млн.

Исследователи уведомили о малвари представителей Google Play, после чего вредоносный загрузчик был удален из Wuta Camera в версии 6.3.7.138, а Max Browser попросту удалили из магазина приложений. Так как последняя версия Max Browser (1.2.0) по-прежнему содержит Necro, «чистой» версии этого приложения не существует, и пользователям браузера рекомендуется немедленно удалить его со своих устройств.

Как объясняют специалисты, Necro проник в Google Play и упомянутые выше приложения в составе рекламного SDK Coral, который использовал обфускацию для сокрытия своей вредоносной активности, а также стеганографию для скачивания полезной нагрузки второго этапа — shellPlugin, которая маскировалась под безобидные изображения в формате PNG.

Напомним, что ранее Necro был замечен в Google Play в 2019 году, в рамках еще более масштабной вредоносной кампании. Тогда зараженное малварью приложение CamScanner успели загрузить более 100 млн раз.