ИБ-специалисты предупредили, что многие инфостилеры уже предлагают функциональность, позволяющую обойти недавно появившуюся в Google Chrome функцию App-Bound Encryption, которая предназначена для защиты конфиденциальных данных, включая файлы cookie.

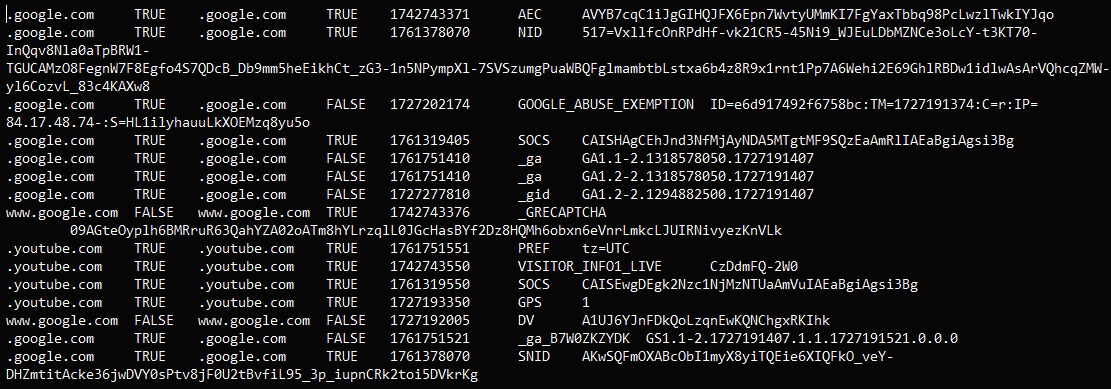

Функция App-Bound Encryption была представлена минувшим летом, с релизом Chrome 127. Как рассказывали разработчики браузера, она предназначается для шифрования файлов cookie и сохраненных паролей с помощью службы Windows, которая работает с системными привилегиями. То есть это не дает вредоносным программам, работающим с правами залогиненного пользователя, похитить секреты, хранящиеся в Chrome. Ведь в теории для обхода такой защиты малвари понадобятся системные привилегии, а получить их незаметно не получится.

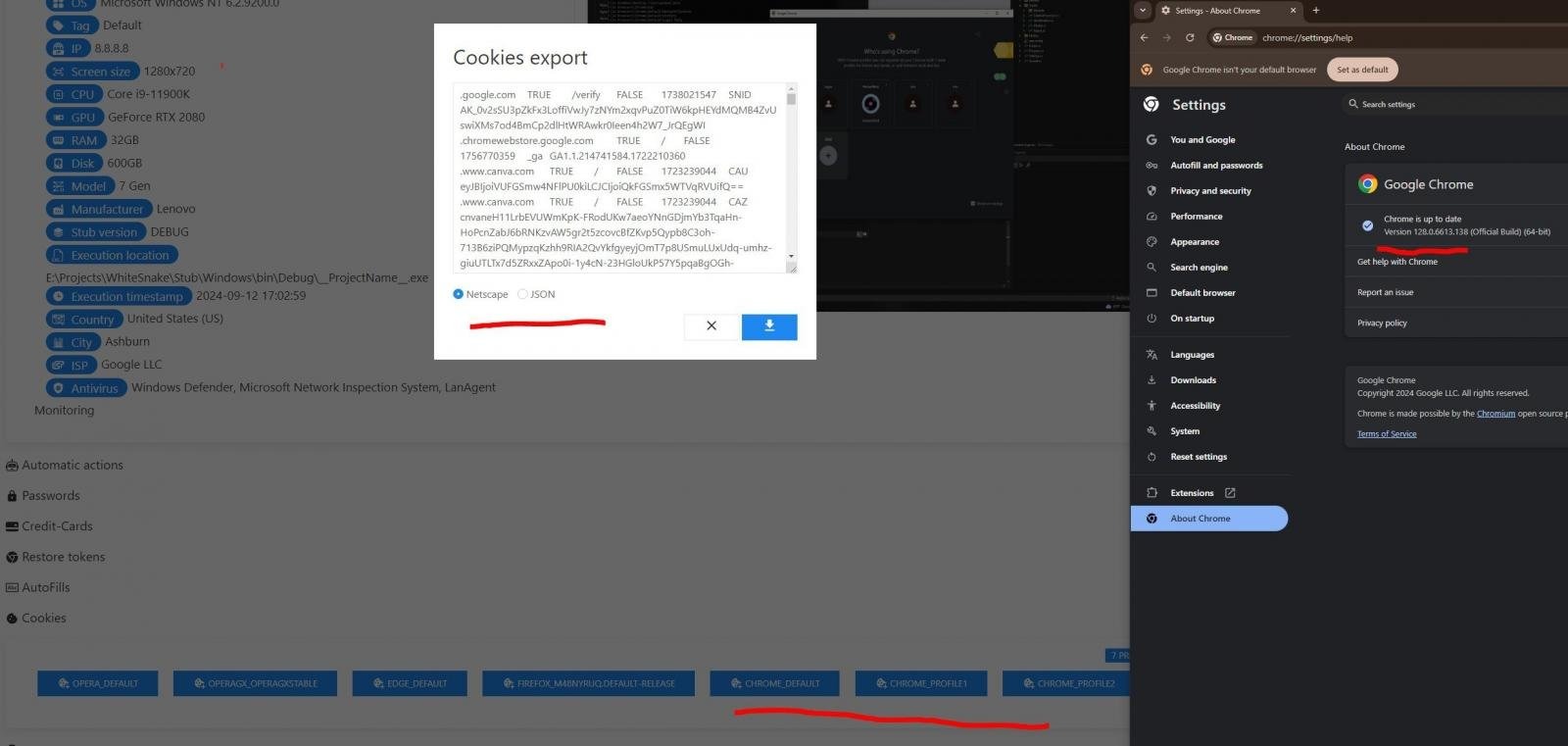

Однако, как сообщают ИБ-исследователи g0njxa и RussianPanda9xx, разработчики сразу нескольких инфостилеров уже хвастаются тем, что им удалось обойти эту защиту. Среди них авторы: MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (PovertyStealer), Vidar Stealer и StealC.

Издание Bleeping Computer отмечает, что по крайней мере некоторые из этих заявлений реальны. Так, g0njxa проверил и подтвердил журналистам, что последняя вариация Lumma действительно способна обойти защиту в Chrome 129, то есть в новейшей версии браузера.

По информации специалистов, авторы Meduza и WhiteSnake внедрили свои механизмы обхода App-Bound Encryption около двух недель назад, Lumma — на прошлой неделе, а Vidar и StealC — на этой неделе.

При этом в Lumar сначала появилось временное решение, требующее запуска малвари с правами администратора, а затем был разработан полноценный механизм обхода, работающий с привилегиями залогиненного пользователя.

Как именно функционирует обход App-Bound Encryption пока неясно, но журналисты отмечают, что по словам разработчиков малвари Rhadamanthys, им потребовалось около 10 минут, чтобы избавиться от шифрования.