Эксперты компании ThreatFabric обнаружили новую версию банковского трояна Octo, который получил имя Octo2. Пока Android-вредонос распространяется только в странах Европы и маскируется под приложения NordVPN, Google Chrome и Europe Enterprise.

Новый вариант малвари отличается повышенной устойчивостью, усовершенствованными механизмами антианализа и антиобнаружения, а также использует DGA (domain generation algorithm) для обеспечения связи с управляющими серверами.

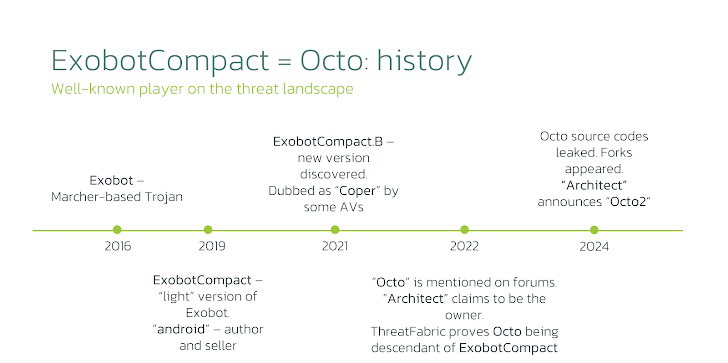

Напомним, что оригинальный банкер Octo существовал с 2019 по 2021 год и был создан на базе малвари ExobotCompact, которая, в свою очередь, являлась «облегченной» версией другого известного вредоноса — Exobot, чьей исходный код в 2018 году стал достоянием широкой публики.

В анализе первой версии Octo эксперты ThreatFabric писали, что малварь позволяет своим операторам получать широкий доступ к данным жертвы. Также Octo поддерживал кейлоггинг, навигацию по устройству, мог перехватывать SMS и push-уведомления, блокировать экран устройства, отключать звук, запускать произвольные приложения и использовать зараженные девайсы для рассылки SMS.

Как теперь предупредили исследователи, в этом году исходники Octo утекли в сеть, что привело к появлению множества «форков» и предположительно, а создатель малвари, известный как Architect, явно столкнулся с падением продаж. В итоге Architect анонсировал выход Octo2 и даже пообещал специальную скидку пользователям первой версии Octo.

В настоящее время кампании, в которых применяется Octo2, сосредоточены на пользователях из Италии, Польши, Молдовы и Венгрии. Однако, поскольку Octo2 работает по схеме малварь-как-услуга (Malware-as-a-Service, MaaS), исследователи полагают, что вскоре можно ожидать появления Octo2 в других регионах.

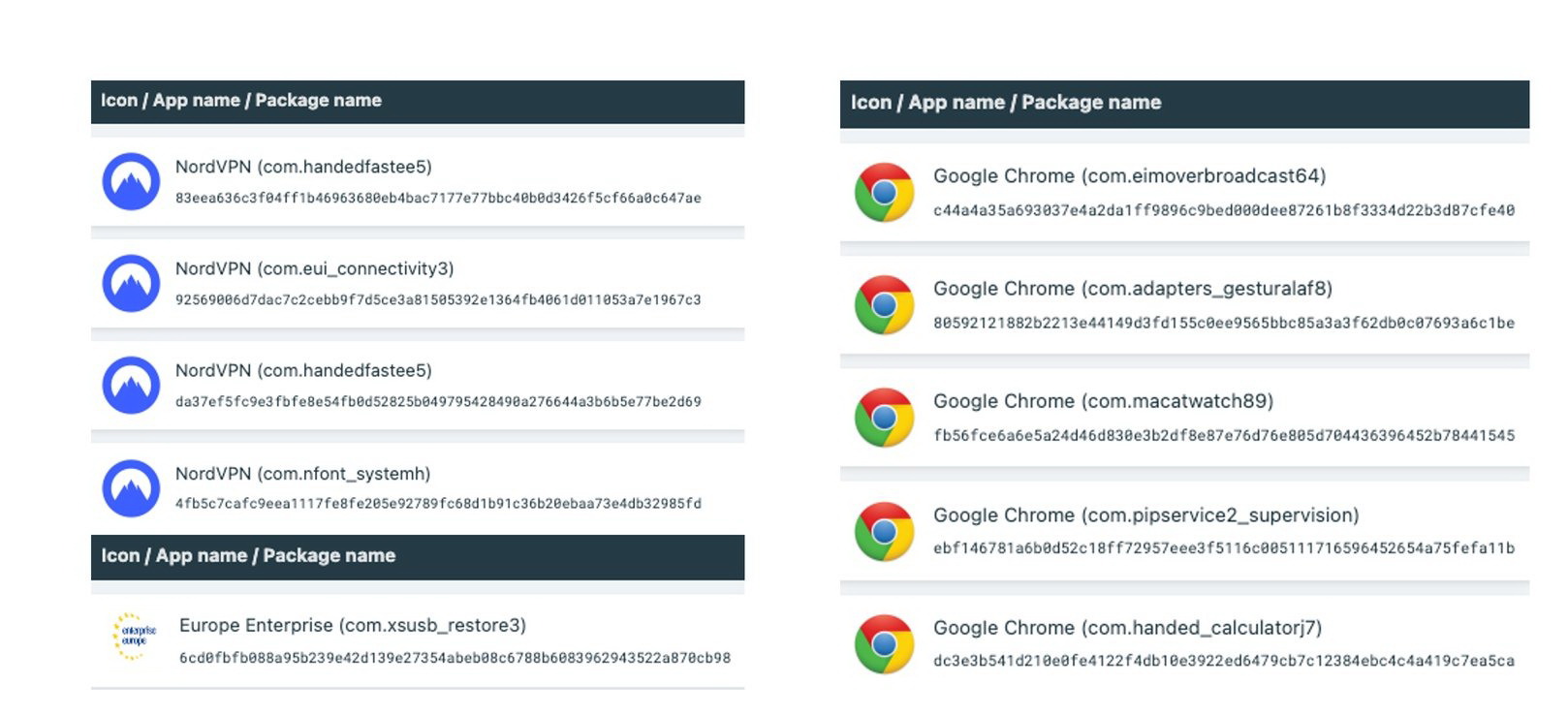

Сообщается, что в европейских странах злоумышленники маскируют обновленный банкер под приложения NordVPN (com.handedfastee5), Google Chrome (com.havirtual06numberresources), а также Europe Enterprise (com.xsusb_restore3).

Octo2 использует сервис Zombinder для добавления вредоносной полезной нагрузки в APK приложений, таким образом обходя защитные механизмы в Android 13 и более поздних версиях ОС.

По словам экспертов ThreatFabric, Octo2 скорее представляет собой обновленную версию малвари, а не кардинально измененный вредонос с переписанным с нуля кодом.

К примеру, разработчик внедрил новую настройку SHIT_QUALITY для модуля удаленного доступа, которая снижает передачу данных до минимума и обеспечивает более надежное соединение в случае плохого соединения с интернетом.

Также теперь Octo2 расшифровывает свою полезную нагрузку с помощью нативного кода и усложняет анализ за счет динамической загрузки дополнительных библиотек во время выполнения.

И, как уже было упомянуто выше, теперь Octo2 использует DGA, что позволяет его операторам быстро обновлять и переключаться на новые управляющие серверы, что повышает устойчивость к попыткам захвата серверов.

Так как пока Octo2 не был замечен в официальном магазине Google Play, его распространение, по всей видимости, ограничивается сторонними магазинами приложений и другими источниками, которых исследователи рекомендуют избегать.