Специалисты ThreatFabric рассказали о банковском трояне для Android, обнаруженном в Google Play Store. Малварь, ворующая данные из банковских и других финансовых приложений, получила название Octo и была установлена более 50 000 раз.

Исследователи говорят, что Octo – это модификация другой вредоносной программы для Android, ExobotCompact, которая, в свою очередь, является «облегченной» версией известного вредоноса Exobot, чьей исходный код еще в 2018 году стал достоянием широкой публики. Эксперты говорят, что угроза также связана с малварью Coper, которая была обнаружена в 2021 году и атаковала пользователей из Колумбии, а также европейских стран.

Как и в случае с другими банковскими троянами для Android, Octo скрывается в приложениях-дропперах, основной целью которых является развертывание встроенной в них полезной нагрузки. Список таких приложений, используемых несколькими злоумышленниками для распространения Octo и Coper, приведен ниже:

- Pocket Screencaster (com.moh.screen)

- Fast Cleaner 2021 (vizeeva.fast.cleaner)

- Play Store (com.restthe71)

- Postbank Security (com.carbuildz)

- Pocket Screencaster (com.cutthousandjs)

- BAWAG PSK Security (com.frontwonder2), and

- Play Store app install (com.theseeye5)

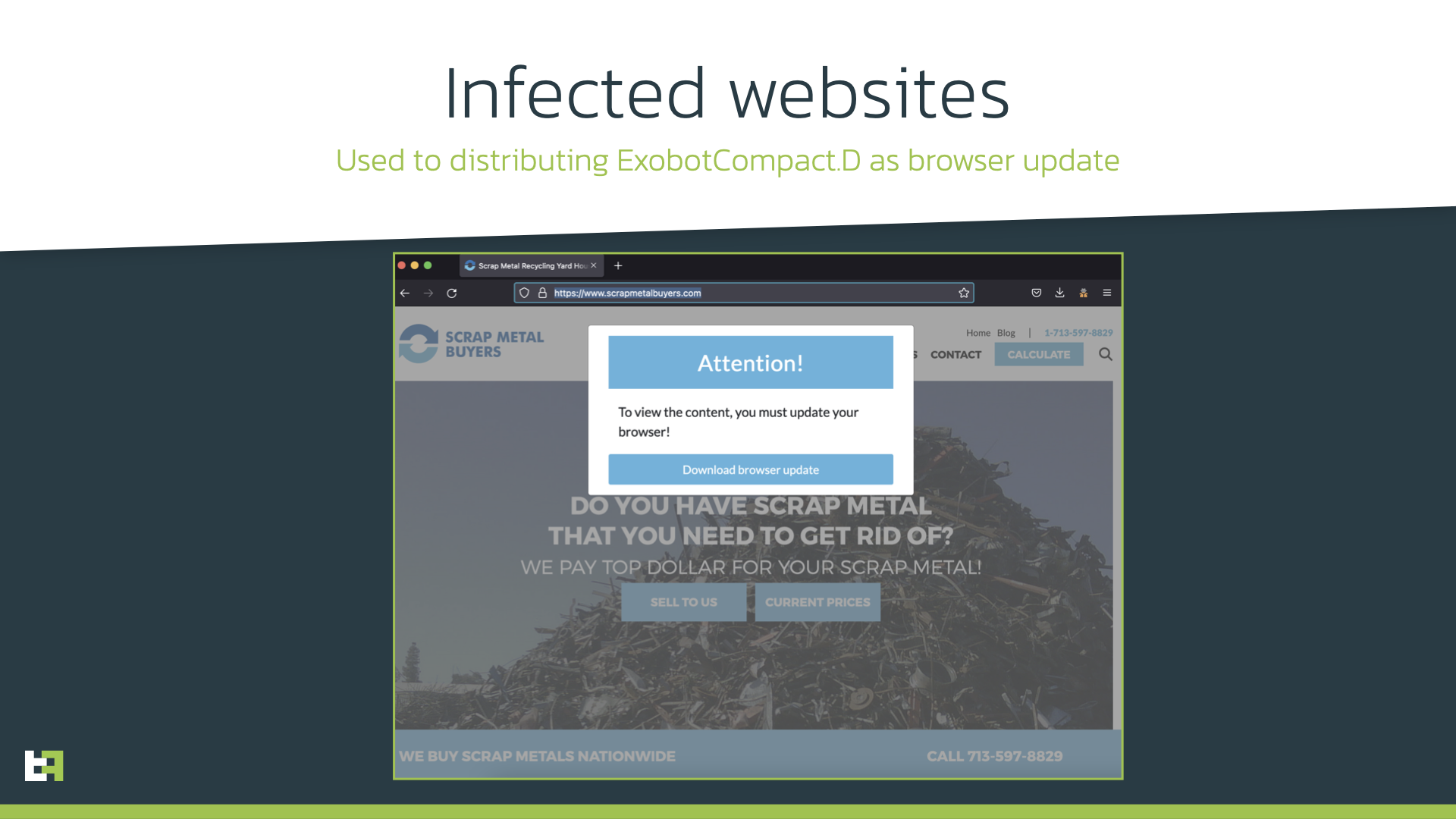

Эти приложения, выдающие себя за установщики приложений Play Store, утилиты для записи экрана и финансовые инструменты, распространяются как через официальный магазин Google Play, так и через мошеннические сайты, где пользователей предупреждают о необходимости срочно загрузить фейковое обновление браузера.

После установки дропперы используются как канал для запуска троянов, но не раньше, чем просят пользователей включить Accessibility Services.

Интересной особенностью Octo специалисты называют использование Android MediaProjection API, с помощью которого злоумышленники получаю удаленный контроль над зараженными устройствами и могут захватывать содержимое экрана в режиме реального времени. При этом конечной целью хакеров является «автоматическое инициирование мошеннических транзакций и их авторизация без “ручного” участия оператора», что позволяет преступникам проводить атаки в больших масштабах.

Другие примечательные особенности Octo включают перехват нажатий клавиш, наложение оверлеев на банковские приложения (для захвата учетных данных), сбор информации о контактах, а также возможности малвари по обходу антивирусных ядер.

«Ребрендинг Octo окончательно стирает прежние связи с утекшим исходным кодом Exobot, привлекая множество новых злоумышленников, которые ищут возможность арендовать якобы новый и оригинальный троян, — отмечают эксперты ThreatFabric. — Возможности Octo опасны не только тем приложениям, на которые нацелены оверлейные атаки, но для любых других приложений, установленных на зараженном устройстве. Дело в том, что ExobotCompact/Octo может считывать содержимое любого приложения, отображаемого на экране, а также предоставлять злоумышленнику достаточную информацию для удаленно взаимодействовать с ним и осуществления on-device атак».

В настоящее время Octo продается на хак-форумах, включая русскоязычный XSS, злоумышленником, использующим ники Architect и goodluck. Отмечается, что хотя большинство сообщений на XSS написаны на русском языке, почти все общение между разработчиком Octo и потенциальными клиентами осуществляется на английском.

Из-за большого сходства малвари с ExoCompact, ThreatFabric предполагает, что Architect является исходным автором, либо новым владельцем исходного кода ExoCompact.