Аналитики «Лаборатории Касперского» обнаружили, что группировка SideWinder использует новый инструмент для шпионажа — StealerBot. В первую очередь злоумышленники нацелены на крупные организации и стратегическую инфраструктуру на Ближнем Востоке и в Африке, однако потенциальный круг их жертв может быть шире.

Впервые группировка SideWinder (она же T-APT-04 и RattleSnake) попала в поле зрения ИБ-экспертов еще в 2012 году и до сих пор остается одной из наиболее активных хак-групп.

Основными целями группы обычно были военные и государственные учреждения в Пакистане, Шри-Ланке, Китае и Непале, а также организации из других сфер и стран Южной и Юго-Восточной Азии.

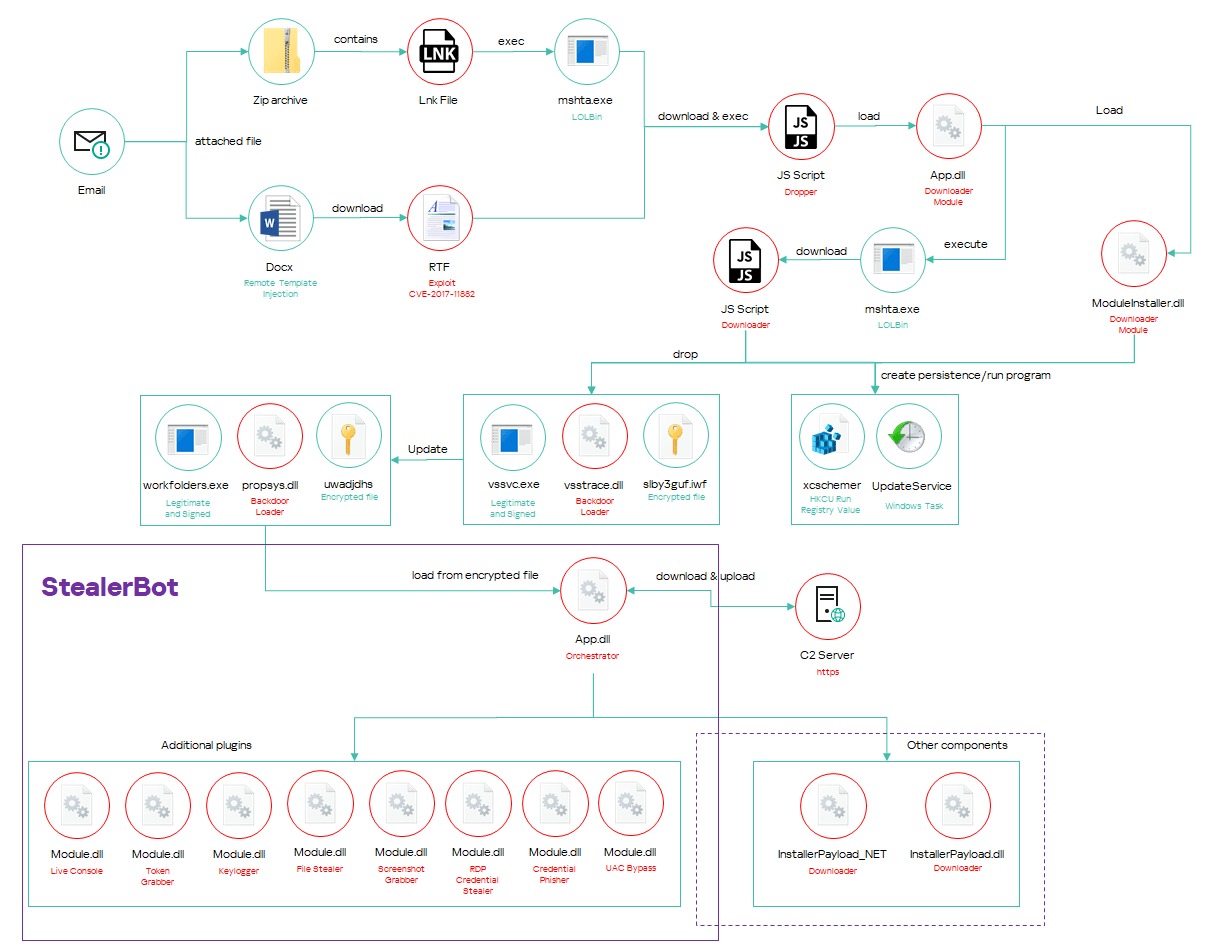

Для своих атак злоумышленники в основном использовали вредоносные документы, эксплуатирующие уязвимости в Office, а иногда — файлы LNK, HTML и HTA, распространяющиеся в архивах. Часто в таких документах содержалась информация с популярных сайтов, чтобы придать им легитимный вид и убедить жертву открыть файл.

В рамках разных кампаний группа использовала несколько семейств малвари: среди них были как специально разработанные, так и модифицированные версии готовых программ, общедоступные RAT-трояны.

Как сообщили исследователи, теперь группа расширила географию атак — на Ближний Восток и Африку. Также SideWinder применила ранее неизвестный инструмент StealerBot, который представляет собой модульный имплант, специально разработанный для шпионажа.

На данный момент группа использует его в качестве основного инструмента пост-эксплуатации. StealerBot способен выполнять целый ряд действий: устанавливать дополнительное вредоносное ПО, делать скриншоты, перехватывать нажатия клавиш, похищать пароли из браузеров, перехватывать учетные данные RDP, воровать файлы.

«StealerBot позволяет злоумышленникам осуществлять слежку за системами, при этом его обнаружение затруднено. Он работает по модульной структуре, где каждый компонент выполняет определённую функцию. Эти модули никогда не отображаются в виде файлов на жестком диске, что затрудняет их отслеживание: они загружаются непосредственно в память. В основе StealerBot лежит так называемый „оркестратор”, который контролирует весь процесс, взаимодействует с сервером злоумышленников и координирует работу различных модулей», — комментирует Дмитрий Галов, руководитель Kaspersky GReAT (Глобального центра исследований и анализа угроз «Лаборатории Касперского») в России.