Специалисты ГК «Солар» пишут, что злоумышленники стали активно использовать Steam для организации своих атак. Хакеры создают аккаунты и скрывают в их описании информацию об управляющих серверах. В итоге малварь из зараженной инфраструктуры обращается не напрямую к подозрительному IP-адресу, а к легальному ресурсу, что заметно усложняет выявление вредоносной активности и своевременную блокировку атак.

Такая техника атак называется Dead Drop Resolver. Она предполагает, что злоумышленники размещают на легитимных онлайн-площадках данные о своих управляющих серверах. Причем данные могут публиковаться как в зашифрованном виде, так и открытым текстом. В итоге, после заражения целевой инфраструктуры, малварь обращается к таким ресурсам и извлекает из них адрес управляющего сервера.

По информации исследователей, в настоящее время через Steam преимущественно распространяются инфостилеры (MetaStealer, Vidar, Lumma и ACR), однако аналогичная схема может использоваться для любой другой малвари.

Помимо Steam, среди сайтов, которыми таким образом злоупотребляют хакеры, числятся Pastebin, X (бывший Twitter), YouTube, Telegram и так далее. Относительно новая тенденция среди злоумышленников — повышенный интерес к Steamcommunity.com

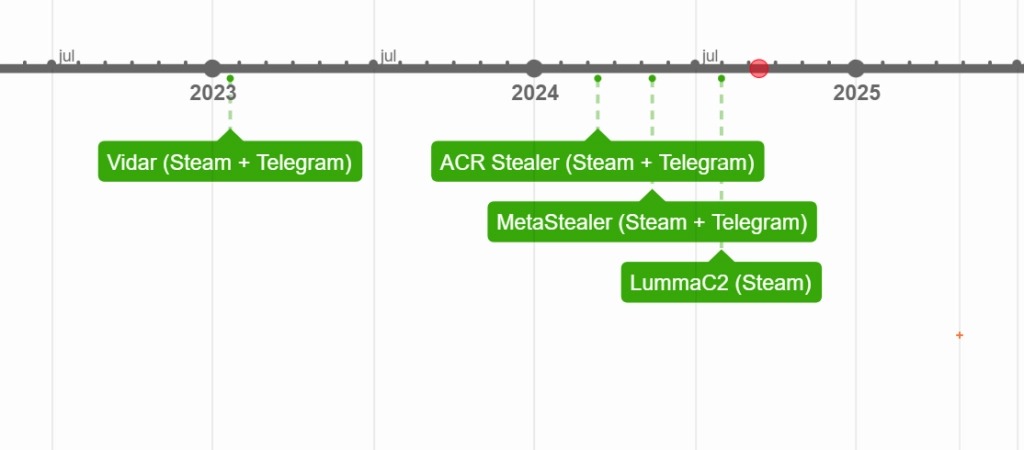

Специалисты рассказывают, что упоминания об использовании Steam для распространения информации об управляющих серверах наблюдаются с января 2023 года.

При этом в Telegram-канале стилера Vidar в посте о «прокладках cloudflare + steam» отмечалось, что такой тестовый режим появился лишь в марте 2024 года. Также в интервью разработчики этого стилера утверждали, что Dead Drop Resolver в связке Steam + Telegram является наиболее стабильным и успешным подходом: «Мы использовали множество способов, но на текущий момент самым стабильным и успешным является Steam + Telegram», — говорили хакеры.

Эксперты полагают, что все дело в модерации на перечисленных выше ресурсах. Так, пользователь в любой момент может изменить информацию в своем профиле Steam или в Telegram-канале, то есть обновить адрес управляющего сервера.

Также отмечается, что новая версия MetaStealer и вовсе злоупотребляет возможностями секции комментариев в профилях Steam. Преимущество этого метода, видимо, заключается в меньшей внешней «заметности» профиля, а также в возможности удаления комментария без сохранения истории. Так, при изменении ника в профиле Steam он сохраняется в истории ников, а для комментариев такого механизма не предусмотрено.

«Dead Drop Resolver позволяет злоумышленникам создать более устойчивую C2-инфраструктуру, так как они могут в любой момент обновить информацию о доступном командном сервере. А обращение к легальному ресурсу из корпоративной сети не вызывает особых подозрений. Также во вредоносном файле, который заражает компьютер жертвы, отсутствует явное указание на командный сервер или конфигурацию ВПО. Сейчас Steam особенно активно используется для распространения следующих стилеров: MetaStealer, Vidar, Lumma и ACR. Вероятно, со временем такой способ распространения подхватят и другие разработчики ВПО, если только площадки не найдут способ быстро обнаруживать и блокировать вредоносные профили», — комментирует аналитик центра исследования киберугроз Solar 4RAYS ГК «Солар» Владимир Степанов.