Исследователи «Лаборатории Касперского» обнаружили новую волну атак, использующих фальшивые CAPTCHA и сообщения об ошибках в браузере, стилизованных под Google Chrome. Эти атаки связаны с активностью ClickFix, в рамках которой пользователей убеждают вручную выполнить PowerShell-код и установить малварь.

По данным специалистов, обычно атака начинается с того, что пользователь кликает на полупрозрачный рекламный баннер на сайте, незаметно растянутый на весь экран.

В большинстве случаев конечной точкой такого перенаправления оказываются рекламные сайты, продвигающие антивирусные продукты, блокировщики рекламы и так далее. Но в некоторых случаях жертва попадает на страницу с вредоносной CAPTCHA.

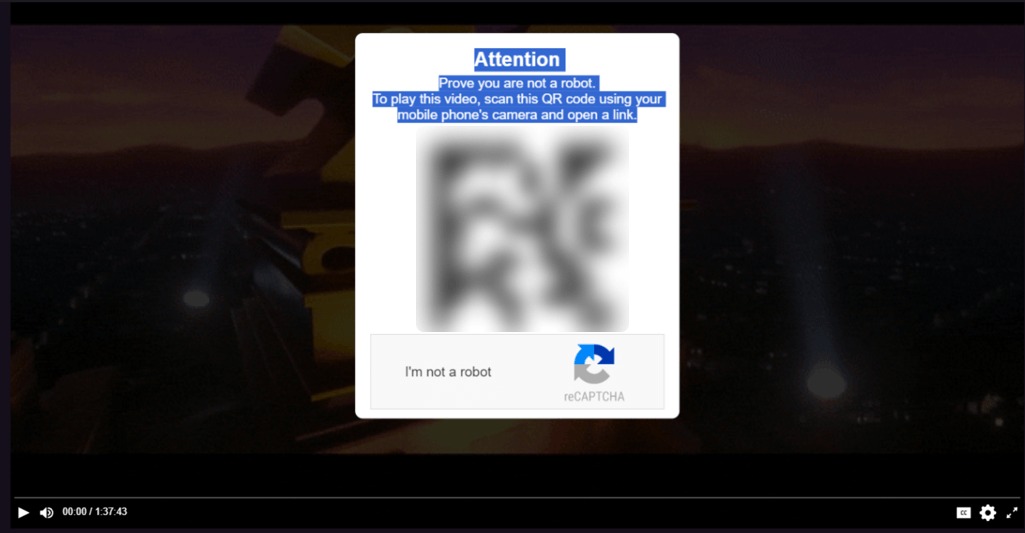

В отличие от настоящей, эта CAPTCHA служит для продвижения сомнительных ресурсов. Как и на предыдущем этапе атаки, здесь жертва не всегда сталкивается с малварью. Например, CAPTCHA может предложить посетителю отсканировать QR-код, ведущий на сайт букмекерской конторы.

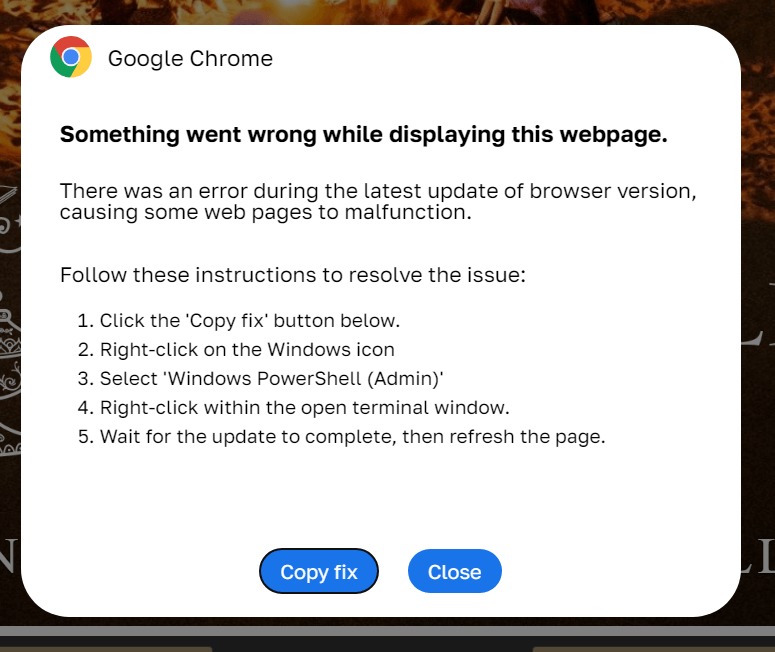

Но в других случаях пользователя просят выполнить несколько шагов, якобы направленных на проверку защиты от роботов или устранение проблем в работе браузера.

Если пользователь действительно выполнит предложенные злоумышленниками действия, в сущности, он вручную выполнит PowerShell-код, и в результате на его машину будет загружен стилер, то есть вредоносное ПО для кражи данных.

Так, строка, которую предлагается скопировать и выполнить в консоли, содержит зашифрованную методом base64 PowerShell-команду, которая обращается к URL-адресу и выполняет содержимое страницы. Внутри находится обфусцированный PowerShell-скрипт, который в итоге скачивает вредоносную нагрузку.

Сообщается, что больше всего таких атак обнаружено в России, Бразилии, Испании и Италии.

Ранее в этом году ИБ-специалисты уже предупреждали о подобных атаках (1, 2), в которых роль полезной нагрузки сначала выступал стилер Lumma. Тогда основной целью злоумышленников были геймеры: вредоносные рекламные баннеры отображались на сайтах с пиратскими играми. Теперь же специалисты пишут, что малварь распространяется и другими способами, например через букмекерские сайты, ресурсы с контентом для взрослых, аниме-сообщества.

Кроме того, по данным «Лаборатории Касперского», теперь атакующие используют не только Lumma, но и троян Amadey. Как и Lumma, он позволяет похищать логины и пароли из браузеров, данные криптокошельков, а также выполнять другие действия, в том числе делать скриншоты или загружать на устройство жертвы инструменты для удаленного доступа.

Более того, получив данные пользователя, малварь начинает активно «посещать» различные рекламные адреса. Предполагается, что таким образом злоумышленники получают дополнительную прибыль, накручивая просмотры с зараженных устройств.

«Покупка рекламных мест под баннеры, которые ведут пользователей на вредоносные страницы, — распространенный метод среди злоумышленников. Однако в этой кампании они существенно расширили свой охват, размещая вредоносную рекламу на сайтах разной тематики, а также использовали новый сценарий с фальшивыми ошибками в браузерах», — комментирует Василий Колесников, эксперт по кибербезопасности «Лаборатории Касперского».