Эксперты компании ThreatFabric рассказали о новой версии вредоноса LightSpy, которая обзавелась множеством новых плагинов. Некоторые из них обладают деструктивными возможностями, например, могут заблокировать загрузку скомпрометированного устройства или стереть историю браузера.

Впервые ориентированная на iOS малварь LightSpy попала на радары ИБ-исследователей еще в 2020 году. Тогда специалисты «Лаборатории Касперского» обнаружили заражение на iPhone пользователей из Гонконга, а стоящие за LightSpy злоумышленники стремились установить контроль над взломанными устройствами и похитить данные жертв.

В то время хакеры использовали для распространения LightSpy уязвимости в iOS и собирали со взломанных устройств широкий спектр данных, включая информацию о местоположении, историю звонков, браузеров, сообщения и пароли.

Позже были обнаружены версии LightSpy, нацеленные на Android и macOS. А в текущем году специалисты компании BlackBerry сообщали, что последние шпионские кампании LightSpy были направлены на пользователей из Южной Азии и Индии. В отчете эксперты предположили, что активность LightSpy может быть связана с «правительственными» хакерами китайского происхождения.

Как теперь рассказали в ThreatFabric, ранее в 2024 году эксперты компании обнаружили новую версию LightSpy для iOS. Помимо обновлений, внесенных в ядро малвари, исследователи заметили, что количество плагинов, используемых для выполнения различных задач, увеличилось с 12 до 28.

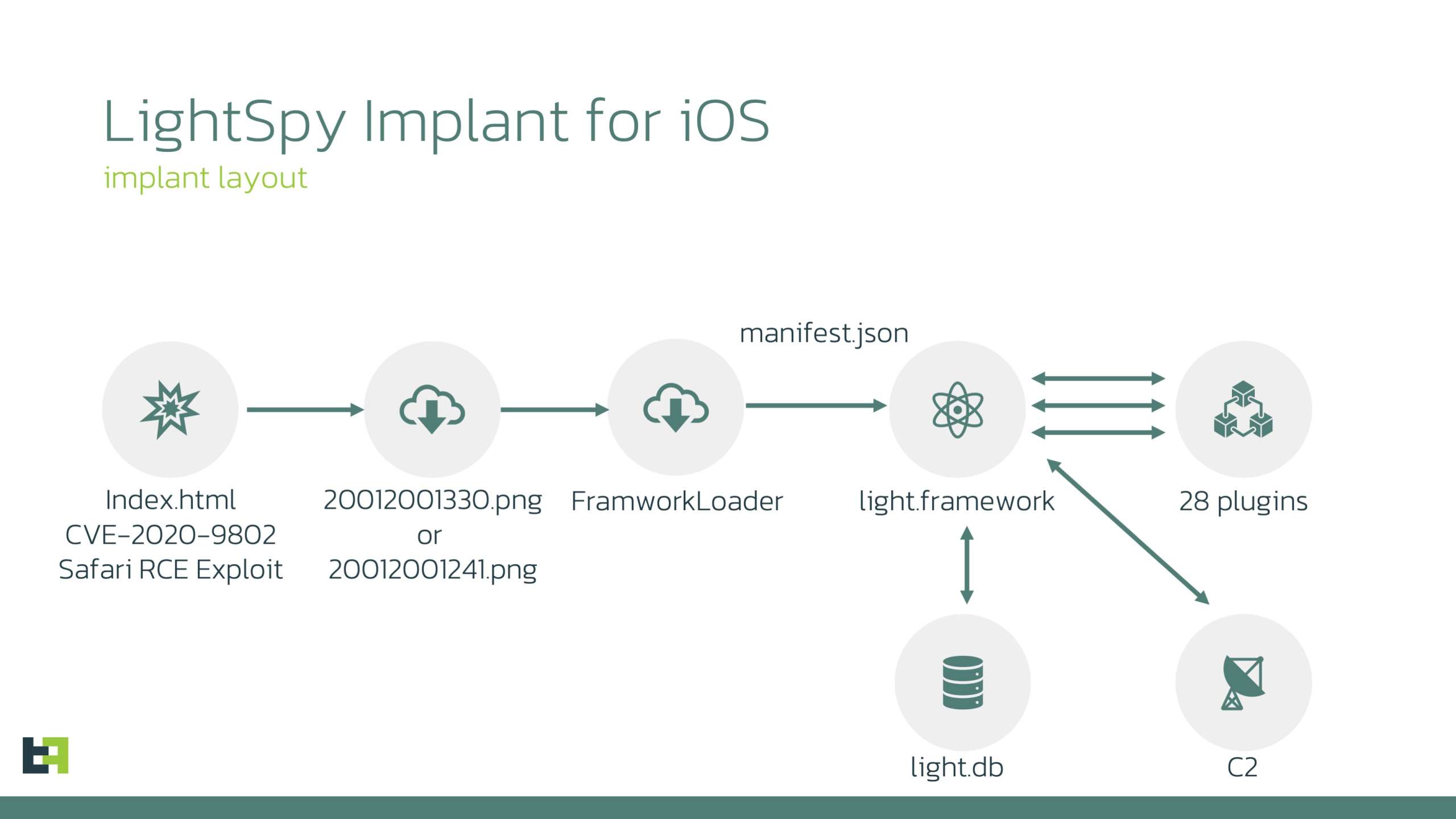

Обновленная LightSpy способна атаковать более новые версии iOS (вплоть до iOS 13.3): новая версия эксплуатирует уязвимость CVE-2020-9802 для получения начального доступа и CVE-2020-3837 для повышения привилегий.

Исследователи полагают, что эксплоит распространяется через вредоносные сайты, которые эксплуатируют RCE-уязвимость CVE-2020-9802, добиваясь удаленного выполнения кода в Safari. Далее через цепочку эксплоитов осуществляется джейлбрейк устройства, доставка загрузчика и наконец самого вредоноса.

«В ходе анализа мы выяснили, что злоумышленники продолжают использовать общедоступные эксплоиты и джейлбрейк-киты для получения доступа к устройствам и повышения привилегий», — пишут исследователи.

При этом отмечается, что джейлбрейк не выдерживает перезагрузки устройства, поэтому владельцам iPhone рекомендуется регулярно перезагружать свои девайсы (хотя это не гарантирует, что устройство не будет заражено повторно).

Новая версия LightSpy может скачать до 28 дополнительных плагинов, которые используются для удаления файлов, фотосъемки, записи звука и создания скриншотов, а также могут похищать контакты, историю звонков, историю браузера, сообщения (SMS, электронные письма и сообщения в мессенджерах), а также данные из таких приложений, как Files, LINE, Mail Master, Telegram, Tencent QQ, WeChat и WhatsApp.

Эксперты предупреждают, что некоторые из плагинов обладают деструктивными возможностями. К примеру, теперь LightSpy может: блокировать загрузку устройства, стереть историю браузера, удалить указанные контакты, вынудить устройство «зависнуть», удалить медиафайлы и SMS-сообщения, указанные злоумышленником, а также стереть настройки профилей Wi-Fi.

По мнению экспертов, появление таких возможностей означает, что «злоумышленники оценили потенциал стирания следов атак с устройств».

Неизвестно, как именно распространяется эта версия LightSpy, но в компании полагают, что злоумышленники используют технику watering hole. Такие атаки названы по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. То есть злоумышленники размещают эксплоиты на каких-то ресурсах, которые регулярно посещают нужные им цели.