ИБ-исследователи обнаружили новую партию вредоносных пакетов в репозитории npm. Злоумышленники используют тайпсквоттинг, чтобы маскироваться под популярные проекты, а также смарт-контракты Ethereum, которые помогают скрывать адреса управляющих серверов и уклоняться от обнаружения.

Предупреждения о необычном использовании смарт-контрактов Ethereum независимо друг от друга опубликовали аналитики Checkmarx , Phylum и Socket.

Впервые эта мошенническая активность была замечена 31 октября 2024 года, и исследователи считают, что злоумышленники успели опубликовать не менее 287 вредоносных пакетов в npm.

«Когда кампания начала разворачиваться всерьез, стало ясно, что злоумышленники находятся на ранних стадиях тайпсквоттинговой кампании, нацеленной на разработчиков, которым нужны популярные криптовалютные библиотеки, а также Puppeteer и Bignum.js», — рассказывают в Phylum.

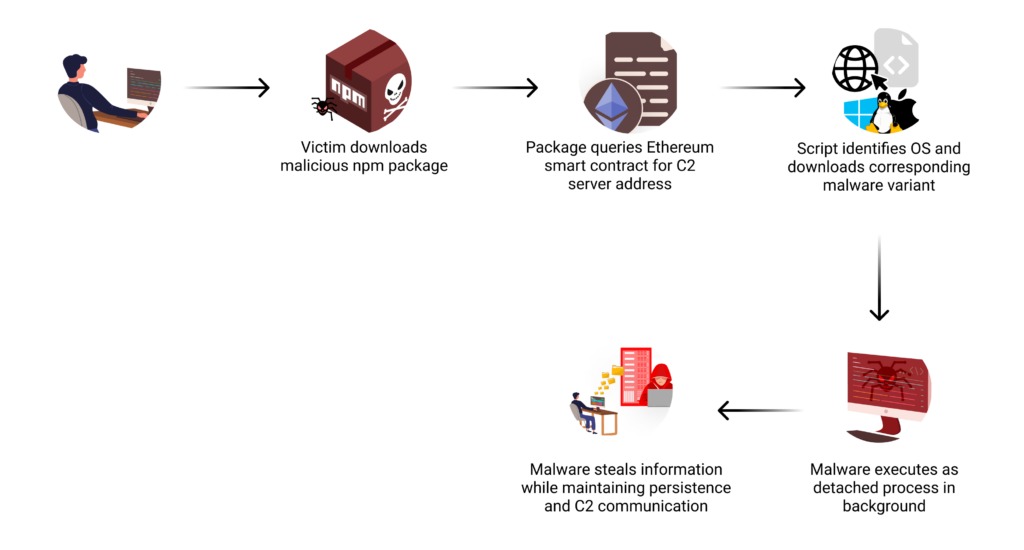

Вредоносные пакеты содержат обфусцированный JavaScript, который выполняется во время (или после) установки, что в конечном итоге приводит к загрузке бинарника с удаленного сервера. Этот файл помогает хакерам закрепиться в атакованной системе, а также передает конфиденциальную информацию, собранную со взломанной машины (сведения о GPU, CPU, количестве памяти, имени пользователя и версии ОС), обратно на сервер злоумышленников.

Самым интересным аспектом этой кампании является то, что JavaScript взаимодействует со смарт-контрактом Ethereum, используя библиотеку ethers.js для получения IP-адреса управляющего сервера, откуда затем загружается вредоносная полезная нагрузка следующего этапа.

Исследователи отмечают, что благодаря децентрализованной природе блокчейна такую кампанию сложнее заблокировать, поскольку IP-адреса, обслуживаемые контрактом, могут обновляться с течением времени. Это позволяет малвари беспрепятственно подключаться к новым IP-адресам по мере блокировки или уничтожения старых.

«Используя блокчейн таким образом, злоумышленники получают два ключевых преимущества: их инфраструктуру практически невозможно уничтожить, и децентрализованная архитектура делает блокировку таких коммуникаций чрезвычайно сложной», — пишут специалисты Checkmarx.

В настоящее время неясно, какая хак-группа стоит за этой кампанией, но команда Socket Threat Research Team пишет, что обнаружила сообщения об ошибках, написанные на русском языке. То есть за этой кампанией могут стоять русскоязычные злоумышленники.

Стоит отметить, что в 2023 году похожая тактика уже применялась в рамках кампании EtherHiding. Тогда для перехода к следующей фазе атаки злоумышленники скрывали вредоносный код в смарт-контрактах Binance Smart Chain (BSC).