Недавно компания D-Link сообщила, что не будет выпускать патчи для критической уязвимости в устаревших NAS (CVE-2024-10914). Теперь с такой же проблемой столкнутся владельцы 60 000 уязвимых роутеров D-Link, поддержка которых уже была прекращена. Уязвимость, позволяющая удаленному неаутентифицированному злоумышленнику изменить пароль любого пользователя и получить полный контроль над устройством, не будет исправлена.

Сразу несколько уязвимостей были обнаружены в D-Link DSL6740C независимым ИБ-исследователем Чайо-Линь Ю (Chaio-Lin Yu), который передал информацию о проблемах в Тайваньский CERT (TWCERTCC). Поддержка упомянутых устройств была прекращена в начале 2024 года.

- CVE-2024-11068 (9,8 балла по шкале CVSS): позволяет неаутентифицированным злоумышленникам изменить пароль любого пользователя с помощью привилегированного доступа к API. В итоге атакующий получит свободный доступ к веб-сервисам, SSH и Telnet.

- CVE-2024-11067 (7,5 балла по шкале CVSS): path traversal баг позволяет неаутентифицированным злоумышленникам читать произвольные системные файлы, узнать MAC-адрес устройства и пытаться войти в систему, используя учетные данные по умолчанию.

- CVE-2024-11066 (7,2 балла по шкале CVSS): злоумышленники с правами администратора могут выполнять произвольные команды в ОС хоста через определенную веб-страницу.

Разработчики D-Link уже опубликовали посвященный этим багам бюллетень безопасности, в котором сообщили, что не будут выпускать патчи. Компания лишь рекомендует пользователям отказаться от эксплуатации устаревших и уязвимых устройств, заменив их более новыми моделями.

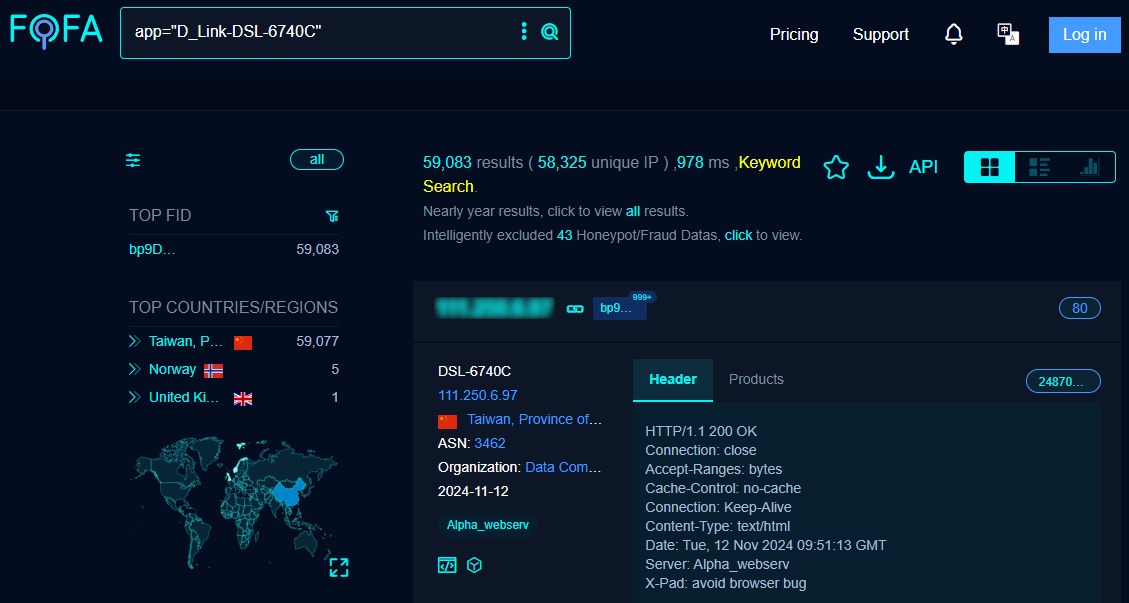

Поиск через FOFA показывает, что в интернете до сих пор можно обнаружить около 60 000 уязвимых устройств D-Link DSL6740C, большинство из которых находятся на Тайване.

Также стоит отметить, что упомянутую выше критическую проблему CVE-2024-10914 в NAS компании D-Link, о которой стало известно несколько дней назад, уже начали эксплуатировать хакеры.

По информации специалистов Shadowserver, злоумышленники начали атаковать уязвимость 12 ноября 2024 года, и исследователи настоятельно рекомендуют срочно изолировать уязвимые девайсы от интернета.

Напомним, что эта ошибка затрагивает несколько моделей NAS:

- DNS-320 версии 1.00;

- DNS-320LW версии 1.01.0914.2012;

- DNS-325 версий 1.01 и 1.02;

- DNS-340L версии 1.08.