Исследователи EclecticIQ обнаружили, что китайская хак-группа SilkSpecter создала более 4000 фиктивных интернет-магазинов, ориентированных на кражу данных банковских карт пользователей из США и Европы.

Эта кампания, в которой суммарно задействовано 4695 доменов, стартовала в октябре 2024 года, и пользователям предлагались большие скидки в преддверии «черной пятницы», когда обычно наблюдается повышенная покупательская активность.

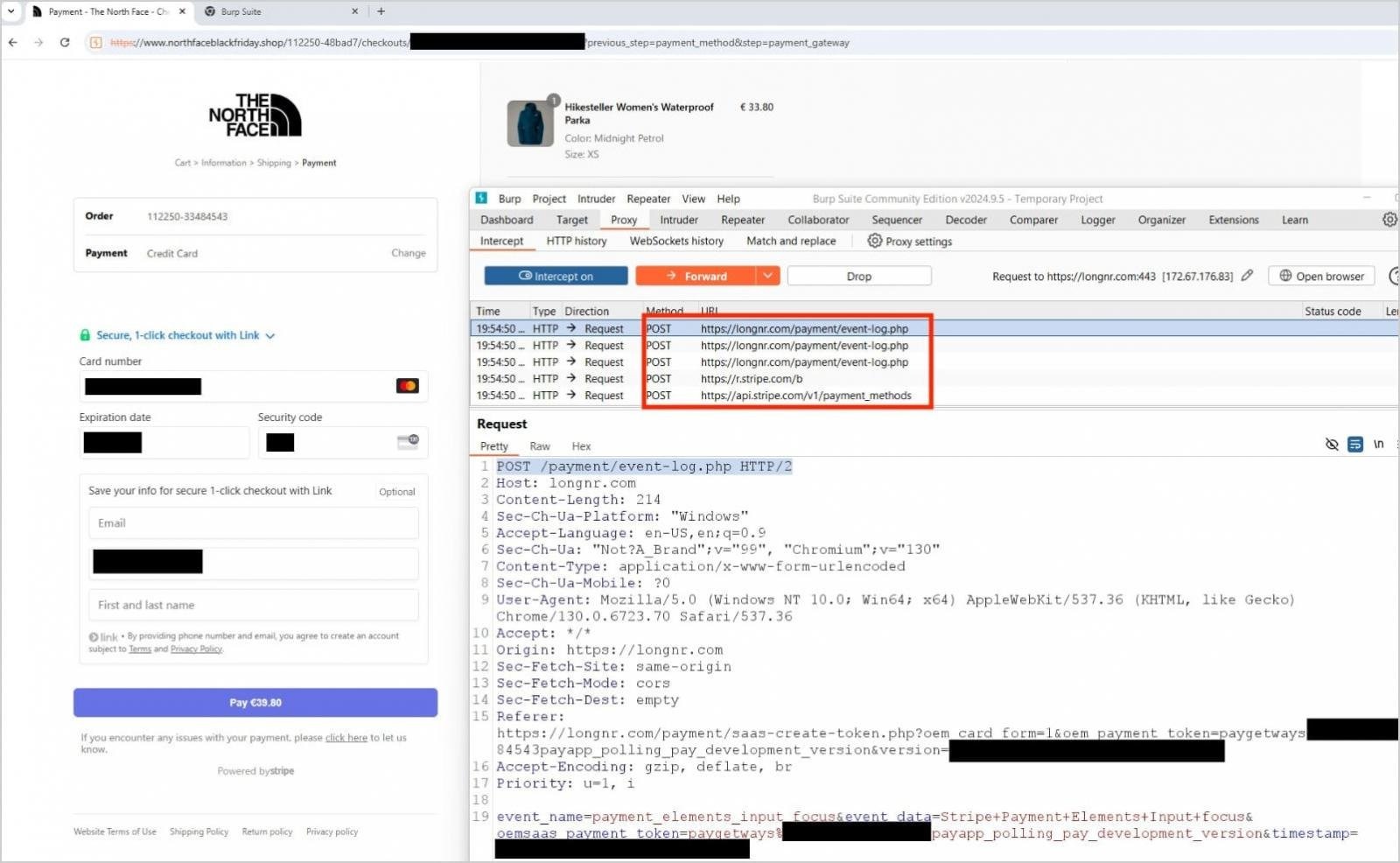

Сайты злоумышленников выдают себя за известные бренды, включая: The North Face, Lidl, Bath & Body Works, L.L. Bean, Wayfair, Makita, IKEA и Gardena. Также во многих случаях доменные имена одержат строку «Black Friday», то есть кампания явно нацелена на покупателей, ищущих скидки.

Исследователи отмечают, что сайты SilkSpecter хорошо оформлены и на первый взгляд кажутся подлинными. Однако они используют домены верхнего уровня в зонах .shop, .store, .vip и .top, которые не ассоциируются с крупными брендами и надежными магазинами. Также, в зависимости от местонахождения жертвы, сайты использую Google Translate для автоматического перевода.

Более того, в фишинговые магазины интегрирована настоящая платежная система Stripe, что добавляет им видимой легитимности, но не мешает злоумышленникам воровать информацию о банковских картах.

По словам экспертов, SilkSpecter использует на своих сайтах такие инструменты отслеживания, как OpenReplay, TikTok Pixel и Meta Pixel. Они помогают отслеживать поведение посетителей, благодаря чему хакеры имеют возможность корректировать свои тактики для повышения эффективности.

Когда пользователь пытается совершить покупку на таком сайте, его перенаправляют на страницу оплаты, где предлагается ввести номер банковской карты, дату истечения срока ее действия и CVV-код. На последнем этапе «оформления заказа» также запрашивается номер телефона.

Исследователи полагают, что номера телефонов хакеры собирают для последующего использования в фишинговых атаках, которые понадобятся для обхода двухфакторной аутентификации при использовании украденной карты.

То есть SilkSpecter не только присваивают деньги за заказ жертвы, злоупотребляя Stripe, но также похищают введенные пользователям данные банковской карты, которые в итоге передаются на сервер, контролируемый злоумышленниками.

По словам экспертов, на связь группировки SilkSpecter с Китаем указывает использование китайских IP-адресов и ASN, китайских регистраторов доменов, а также присутствие в коде соответствующих лингвистических признаков и тот факт, что ранее злоумышленники использовали китайскую SaaS-платформу oemapps.