Специалисты «Лаборатории Касперского» изучили оборудование глобальных навигационных спутниковых систем (ГНСС), которое используется в разных отраслях по всему миру. По данным на ноябрь 2024 года, почти 4000 спутниковых приемников 70 производителей оказались уязвимыми для атак через интернет. Уязвимые устройства расположены в самых разных регионах, включая Латинскую и Северную Америку, Европу и Азию. Некоторые были обнаружены и в России.

ГНСС — это группы спутниковых систем навигации: GPS (США), ГЛОНАСС (Россия), Galileo (Евросоюз), BeiDou Navigation Satellite System (BDS, Китай), Navigation with Indian Constellation (NavIC, Индия) и Quazi-Zenith Satellite System (QZSS, Япония). Они используются для определения местоположения, навигации и синхронизации времени в разных отраслях: сельском хозяйстве, финансах и банковском деле, транспорте, сфере услуг мобильной связи.

Как не трудно догадаться, атаки на такие системы могут нанести серьезный ущерб компаниям: привести к сбоям в работе, финансовым потерям и утечкам данных. Более того, если сбои произойдут в работе организаций, использующих автономные системы (дроны, беспилотные автомобили или средства автоматизации производства), это может поставить под угрозу жизни людей.

Изучив анонимизированные данные об организациях, использующих незащищенные экземпляры, эксперты пришли к выводу, что большинство уязвимых приемников принадлежат компаниям из отраслей телекоммуникаций, облачных вычислений и энергетики.

Эксперты пишут, что системы ГНСС могут быть атакованы несколькими способами:

- Злоумышленники могут заглушить спутниковый сигнал. Так, когда сигнал достигает наземного приемника, его мощность угасает до относительно низкого уровня. Если в эфире появится достаточно мощный сигнал другого устройства в том же или соседнем диапазоне частот, приемник может не обнаружить сигнал ГНСС. Подобные помехи могут возникать как случайно, так и создаваться намеренно. При этом существует множество готовых и недорогих подавителей сигналов ГНСС, которые можно заказать через интернет.

- Сигнал ГНСС может перекрываться большими конструкциями, такими как небоскребы и другие высотные здания. Хотя это вряд ли поможет в организации преднамеренной атаки, с ростом высотности городов будет увеличиваться и площадь таких территорий.

- Сигнал ГНСС может быть подделан при помощи спуфинга. В отличие от подавления сигнала, спуфинг бывает только преднамеренным. Злоумышленник использует наземную аппаратуру, имитирующую спутник, чтобы передавать приемнику ГНСС ложную информацию. В результате приемник определяет неправильное местоположение.

- Также отмечается, что нельзя исключать физические атаки на спутники, хотя исследователи отмечают, что это маловероятно.

- И, наконец, злоумышленники могут атаковать уязвимые приемники ГНСС.

Сообщается, что в 2023 году как минимум две хак-группы уже совершили ряд атак на приемники ГНСС. Так, в мае хактивистская киберпреступная группа SiegedSec получила доступ к спутниковым приемникам в Колумбии, в ответ на арест хакера властями страны. Другая группировка, GhostSec, в течение года атаковала множество ГНСС-приемников в разных странах, включая Россию и Израиль. При этом в некоторых случаях хакеры утверждали, что не только получили доступ, но и удалили данные со скомпрометированных спутниковых приемников.

В своем исследовании «Лаборатория Касперского» анализировала данные об уязвимых ГНСС-приемниках, доступные онлайн (то есть решения компаний для сбора данных не применялись).

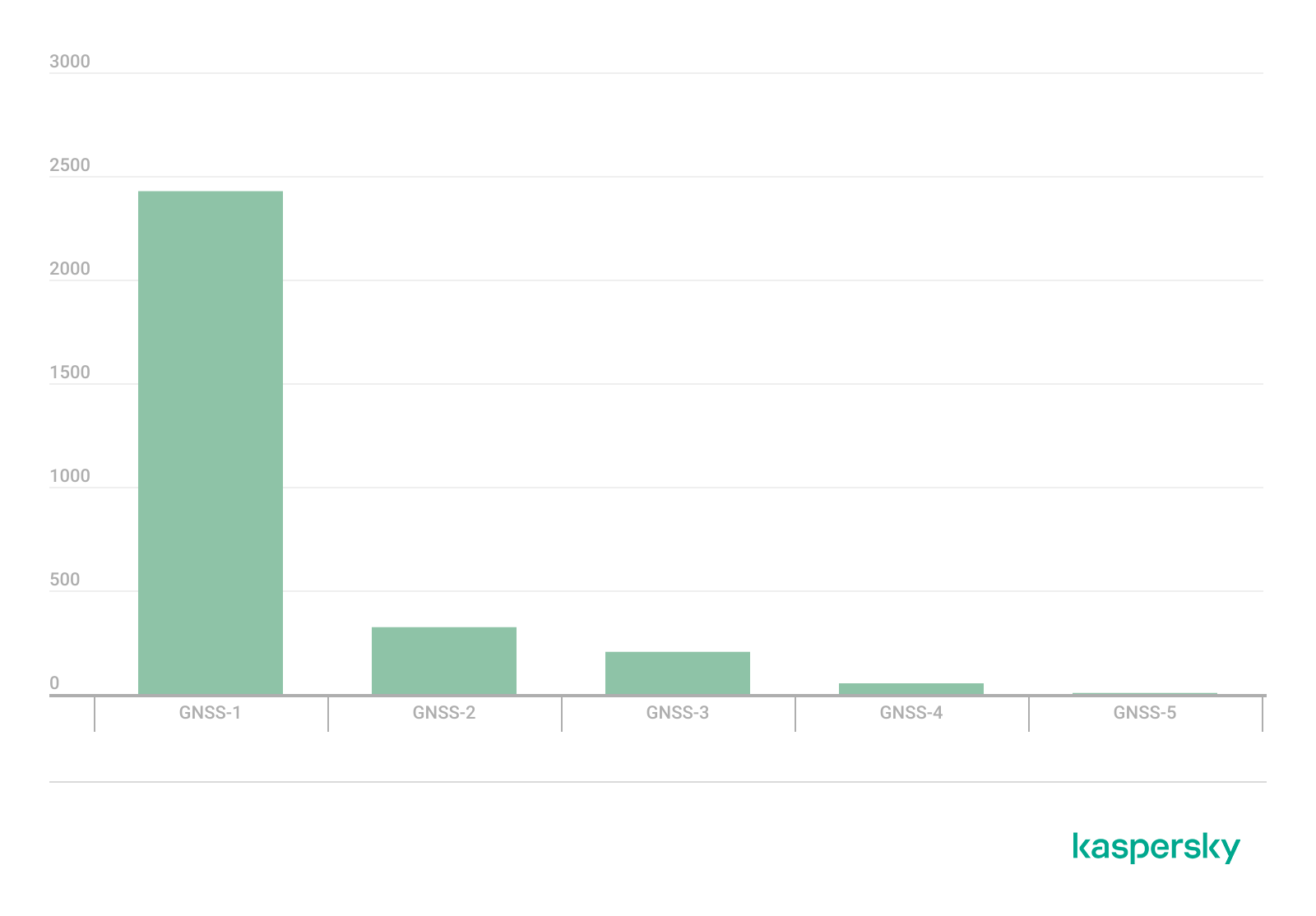

Сначала эксперты искали все доступные из сети экземпляры, произведенные пятью основными поставщиками ГНСС-приемников, не обозначая при поиске тип устройства. Выяснилось, что в июле 2024 года через интернет было доступно 10 128 экземпляров по всему миру.

После этого, в июле 2024 года, было поведено более обширное исследование с участием уже 70 поставщиков ГНСС-приемников, используемых по всему миру. В этот раз поиск сузили, указав не только имя поставщика, но и то, что устройства должны иметь отношение к ГНСС. Оказалось, что через интернет доступно 3028 таких приемников, которые уязвимы для атак.

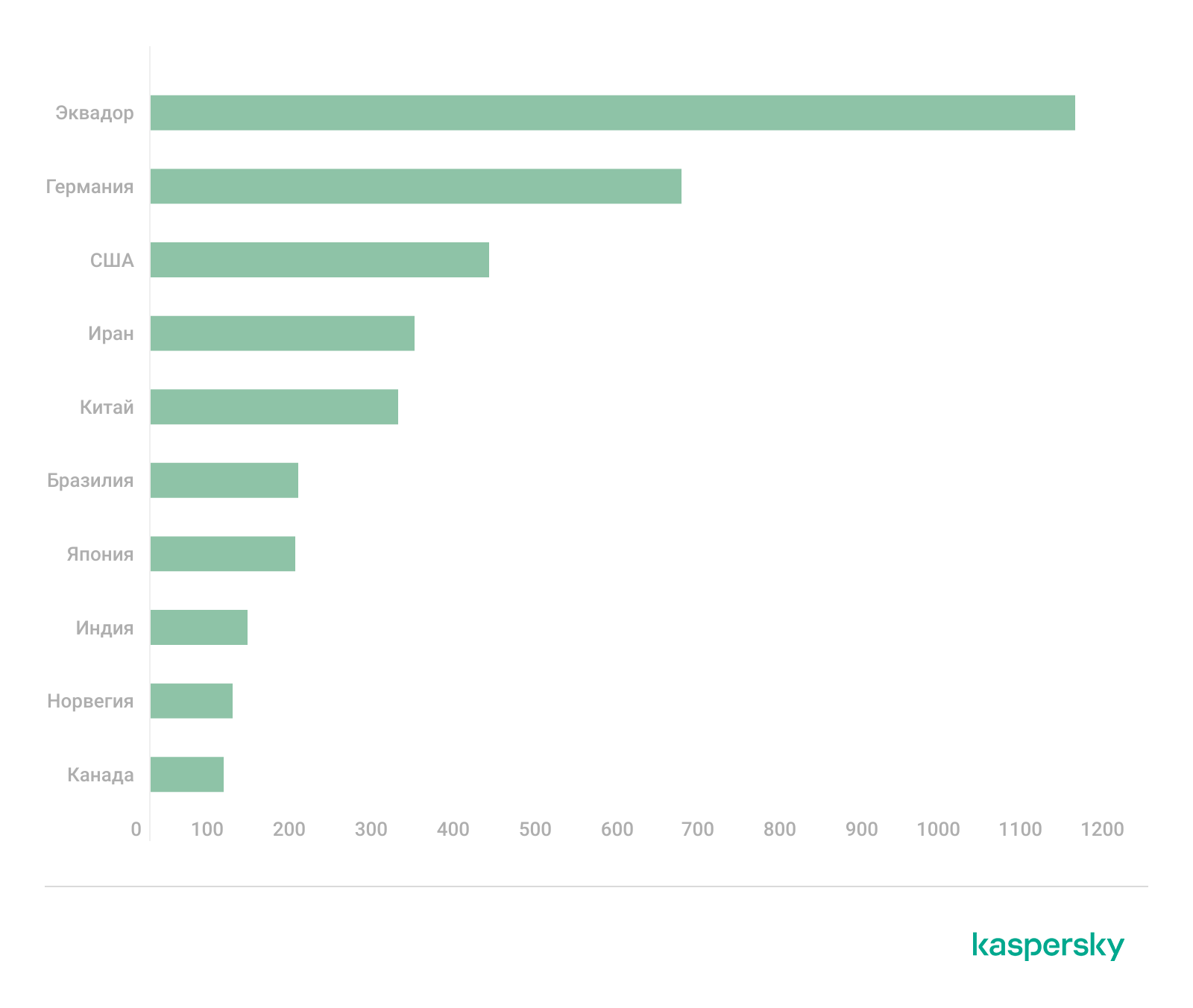

С географической точки зрения большая часть выявленных приемников (более 700 экземпляров) находилась в Эквадоре. Ямайка была второй (около 500 экземпляров), за ней следовали США. Примерно 400 незащищенных приемников были обнаружены в Чехии и Китае, а почти 300 — в Бразилии. Япония, Россия, Канада и Германия также вошли в число наиболее уязвимых стран.

В ноябре 2024 года специалисты повторили глобальное исследование и обнаружили, что число доступных через интернет ГНСС-приемников выросло до 4183.

По сравнению с июльскими данными, географическое распределение уязвимых устройств незначительно изменилось. В частности, хотя на первом месте остался Эквадор, такие страны, как Ямайка, Чехия и Россия выбыли из топ-10, тогда как Германия поднялась на второе место, а Иран вошел в список наиболее затронутых стран сразу на четвертом месте.

Большинство обнаруженных экземпляров работали под управлением операционных систем на базе Linux (как с открытым исходным кодом, так и проприетарных). Однако также были замечены уязвимые приемники на базе Windows. Кроме того, на разных устройствах были установлены различные версии операционных систем, что увеличивает поверхность возможных атак.

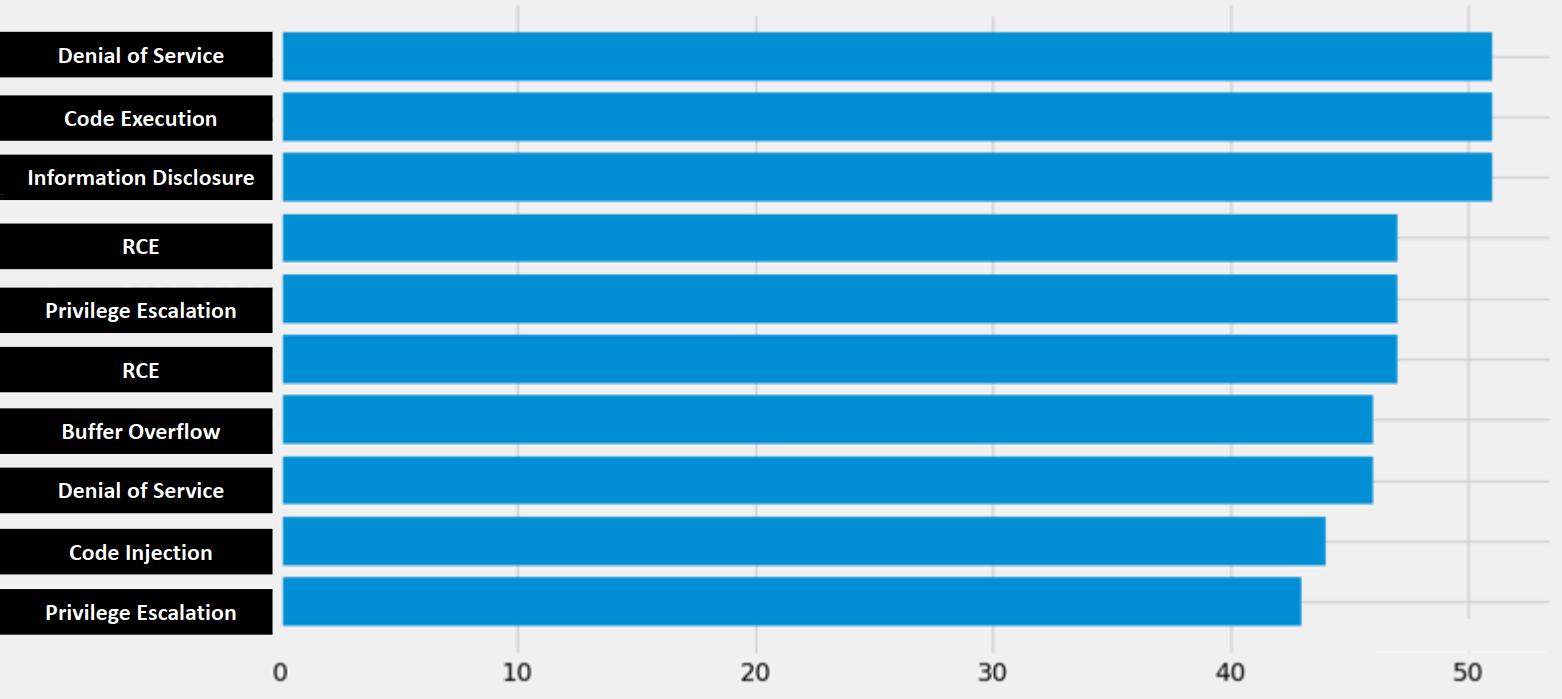

Хуже того, обнаруженные устройства имели ряд уязвимостей. В числе наиболее распространенных были проблемы типа «отказа в обслуживании», которые могут сделать устройство бесполезным; уязвимости, связанные с раскрытием информации, что может привести к утечке конфиденциальных данных; повышение привилегий; переполнение буфера; а также несколько уязвимостей, связанных с внедрением или выполнением кода, которые могут дать злоумышленникам полный контроль над приемником.