ИБ-эксперты предупреждают, что хакеры уже взломали тысячи брандмауэров Palo Alto Networks, используя две недавно исправленные уязвимости нулевого дня.

Свежие уязвимости представляют собой обход аутентификации (CVE-2024-0012; 9,3 балла по шкале CVSS) в веб-интерфейсе PAN-OS, который удаленные злоумышленники могут использовать для получения прав администратора, а также повышение привилегий в PAN-OS (CVE-2024-9474; 6,9 балла по шкале CVSS), позволяющее выполнять команды с привилегиями уровня root.

Хотя информация о CVE-2024-9474 была публично раскрыта только 18 ноября 2024 года, компания предупредила клиентов о проблемах еще в начале ноября и рекомендовала ограничить доступ к брандмауэрам из-за потенциальной RCE-уязвимости (которой в итоге был присвоен идентификатор CVE-2024-0012).

В настоящее время Palo Alto Networks изучает продолжающиеся атаки, в которых используются эти уязвимости. В компании отмечают, что злоумышленники разворачивают вредоносное ПО и выполняют команды на взломанных брандмауэрах. То есть, скорее всего, уже существует некая цепочка эксплоитов.

«Активность, о которой изначально сообщалось 18 ноября 2024 года, в основном исходит с IP-адресов, которые известны как анонимные VPN-сервисы для проксирования/туннелирования трафика, — говорят в компании. — В настоящее время мы с высокой степенью уверенности полагаем, что функциональный эксплоит, объединяющий CVE-2024-0012 и CVE-2024-9474, уже находится в открытом доступе».

В Palo Alto Networks настоятельно рекомендуют клиентам защитить интерфейсы управления своих устройство и ограничить доступ к внутренней сети.

И хотя в компании уверяют, что атаки затронули «очень небольшое количество брандмауэров с PAN-OS», специалисты Shadowserver сообщают, что обнаружили в интернете более 2700 уязвимых устройств с PAN-OS.

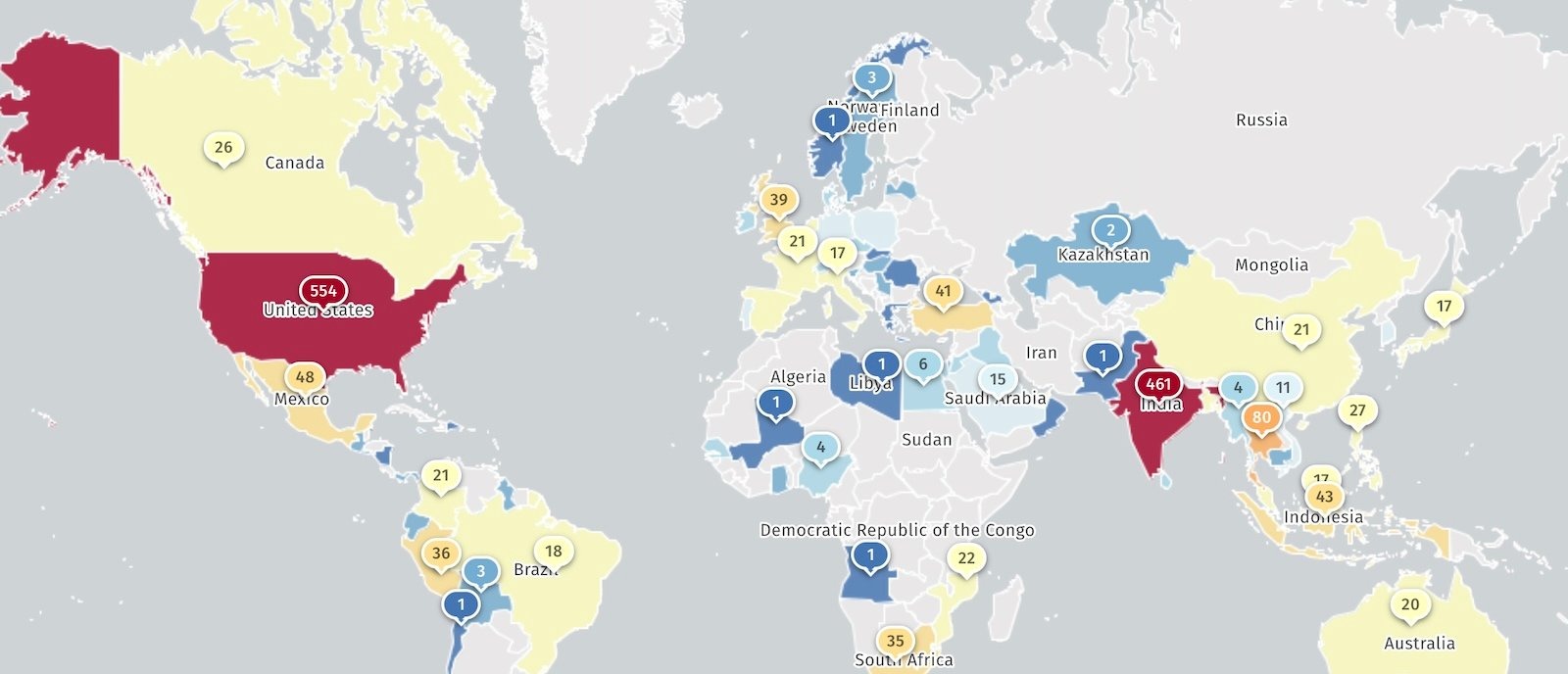

Также исследователи пишут, что отслеживают количество взломанных брандмауэров Palo Alto Networks. Согласно их данным, с начала этой кампании уже было скомпрометировано около 2000 устройств.