Малварь GodLoader эксплуатирует возможности популярного игрового движка Godot (Godot Engine), чтобы избежать обнаружения. Вредоносу уже удалось заразить более 17 000 систем за три месяца.

Новую угрозу обнаружили аналитики компании Check Point. Они предупреждают, что злоумышленники могут использовать Godot Engine для атак на геймеров на всех основных платформах, включая Windows, macOS, Linux, Android и iOS.

Интерес злоумышленников к игровому движку в Check Point объясняют тем, что вокруг Godot Engine сложилось активное и быстро растущее сообщество разработчиков.

«Более 2700 разработчиков внесли свой вклад в создание и развитие игрового движка Godot, а на таких платформах, как Discord, YouTube и в других социальных сетях у Godot Engine насчитывается около 80 000 подписчиков, которые следят за последними новостями», — пишут специалисты.

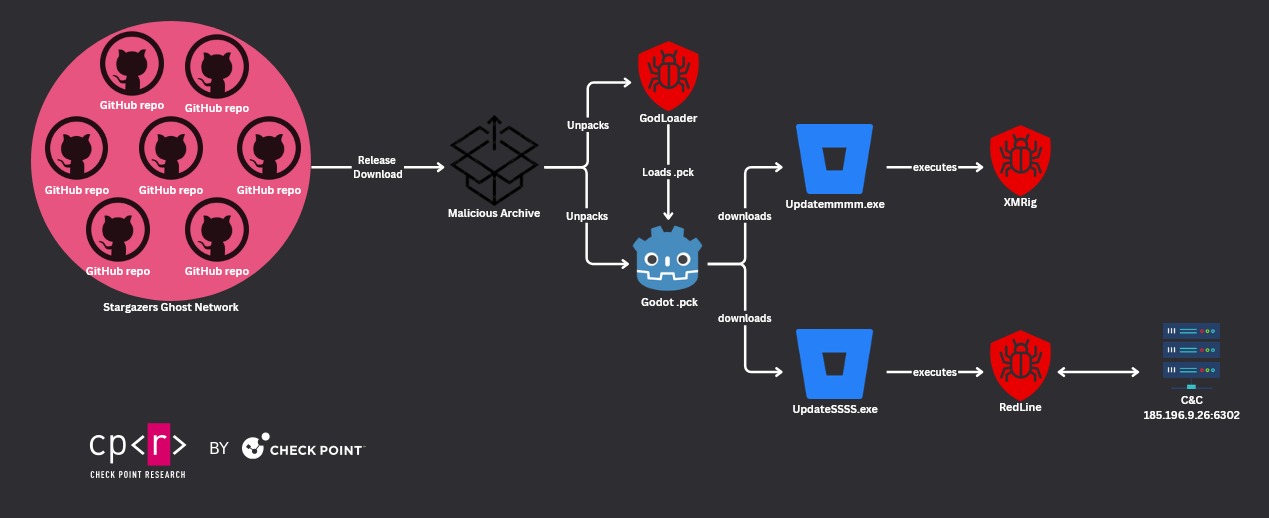

Хакеры распространяли малварь GodLoader через Stargazers Ghost Network — сервис для распространения вредоносного ПО, который маскирует свою деятельность с помощью множества якобы легитимных репозиториев на GitHub. Напомним, что об этом сервисе и стоящей за ним группировкой Stargazer Goblin эксперты подробно рассказывали еще в 2023 году.

Сообщается, что в период с сентября по октябрь 2024 года злоумышленники использовали более 200 репозиториев, контролируемых 225 учетными записями Stargazer Ghost, для развертывания малвари GodLoader в системах жертв.

В указанный период времени Check Point обнаружила четыре отдельные волны атак на разработчиков и геймеров, в ходе которых пользователям предлагалось загрузить зараженные GodLoader инструменты и игры.

Хотя фактически исследователи обнаружили только образцы GodLoader, нацеленные на Windows, им также удалось разработать PoC-эксплоит на GDScript, демонстрирующий, что малварь можно легко адаптировать для атак на Linux или macOS.

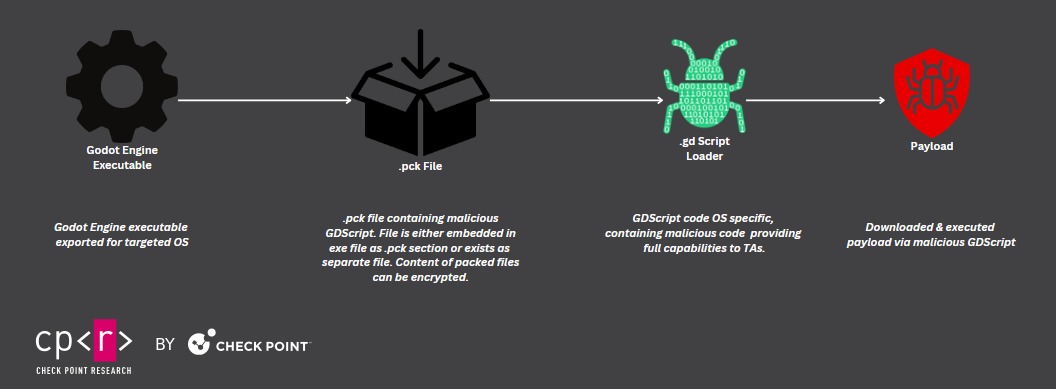

Эксперты объясняют, что GodLoader эксплуатирует гибкость Godot и возможность скриптового языка GDScript для выполнения произвольного кода и обхода систем обнаружения. Для этого вредонос встраивает вредоносные скрипты в файлы .pck, которые используются для игровых асетов.

То есть после загрузки такие файлы запускают вредоносный код на устройствах жертв, позволяя злоумышленникам воровать учетные данные или загружать дополнительные полезные нагрузки. Например, в одном из случае это был стилер RedLine, в другом — майнер XMRig. Конфигурация майнера размещалась в приватном файле, загруженном на Pastebin в мае текущего года. Суммарно этот файл был просмотрен 206 913 раз.

«Как минимум с 29 июня 2024 года киберпреступники пользуются Godot Engine для выполнения GDScript-кода, который запускает вредоносные команды и доставляет вредоносное ПО. Эта техника ускользает от большинства антивирусных инструментов, представленных на VirusTotal, что позволило [хакерам] заразить более 17 000 машин всего за несколько месяцев, — предупреждают в Check Point. — Гибкость Godot Engine сделала его мишенью для киберпреступников, позволяя скрытному кроссплатформенному вредоносному ПО, такому как GodLoader, быстро распространяться, используя доверие людей к опенсорсным платформам. Для 1,2 млн пользователей игр, разработанных с помощью Godot, это чревато серьезными последствиями (не только для их устройств, но и для целостности самой игровой экосистемы)».

Мейнтейнер и член команды безопасности Godot Engine Реми Вершельде (Rémi Verschelde) дал изданию Bleeping Computer следующий комментарий о ситуации:

«Как отмечается в отчете Check Point, уязвимость не является специфической для Godot. Godot Engine - это система программирования с скриптовым языком. К примеру, он похож на runtime Python и Ruby. Вредоносные программы можно написать на любом языке программирования. На наш взгляд, Godot не является более или менее подходящим для этих целей средством, чем другие подобные программы.

Пользователи, у которых просто установлена игра или редактор Godot, не подвергаются опасности. Однако мы рекомендуем использовать программное обеспечение только из надежных источников».