VulnCheck предупреждает, что хакеры атакуют серверы ProjectSend, не защищенные от уязвимости, которая была публично раскрыта еще полтора года назад.

Опенсорсный PHP-проект ProjectSend предназначен для быстрого обмена файлами между коллегами, друзьями и просто другими пользователями сети. Он позволяет создавать группы клиентов, назначать пользователям роли, а также получать доступ к статистике, подробным логам, уведомлениям и прочему.

Находящаяся под атаками уязвимость имеет идентификатор CVE-2024-11680 (9,8 балла по шкале CVSS) и описывается проблема аутентификации, которая позволяет удаленным и неаутентифицированным злоумышленникам изменять конфигурацию приложения. Так, злоумышленник может отправить модифицированные HTTP-запросы эндпоинту options.php для создания мошеннических аккаунтов, загрузки веб-шеллов и внедрения вредоносного JavaScript-кода.

Изначально уязвимость была обнаружена специалистами компании Synacktiv еще в январе 2023 года, а в мае 2023 года в репозиторий ProjectSend на GitHub был отправлен коммит с патчем.

По информации Synacktiv, уязвимость, выявленная в ProjectSend версии r1605, вероятно, затрагивает и другие версии проекта (вплоть до r1270). Корень проблемы заключается в том, что некоторые PHP-страницы приложения выполняют проверку авторизации только после выполнения прочего кода, что позволяет неаутентифицированным пользователям выполнять привилегированные операции.

«В ProjectSend версии r1605 выявлена некорректная проверка авторизации, которая позволяет злоумышленнику выполнять такие действия, как включение регистрации пользователей и автоматической валидации, а также добавление новых записей в список разрешенных расширений для загружаемых файлов. В конечном итоге это позволяет выполнить произвольный PHP-код на сервере, где установлено приложение», — сообщали аналитики Synacktiv в июле 2024 года.

Вскоре после публикации этого отчета Synacktiv вышел ProjectSend версии r1720, где уязвимость была официально исправлена. Однако CVE-идентификатор был присвоен проблеме только на прошлой неделе, после того как аналитики компании VulnCheck обнаружили, что баг уже используется хакерами.

Дело в том, что, невзирая на отсутствие идентификатора CVE, за прошедшее время эксперты Synacktiv, Project Discovery (Nuclei) и Rapid7 (Metasploit) успели подготовить и опубликовать PoC-эксплоиты, нацеленные на CVE-2024-11680, и злоумышленники, похоже, использую их в атаках, начиная с сентября 2024 года.

«VulnCheck обнаружила, что публичные серверы ProjectSend начали менять заголовки своих лендингов на длинные, случайные строки. Некоторые из этих “случайных” названий делятся на крупные группы. Эти длинные и “случайные” названия соответствуют тому, как Nuclei и Metasploit реализуют свою логику тестирования уязвимостей», — объясняют исследователи.

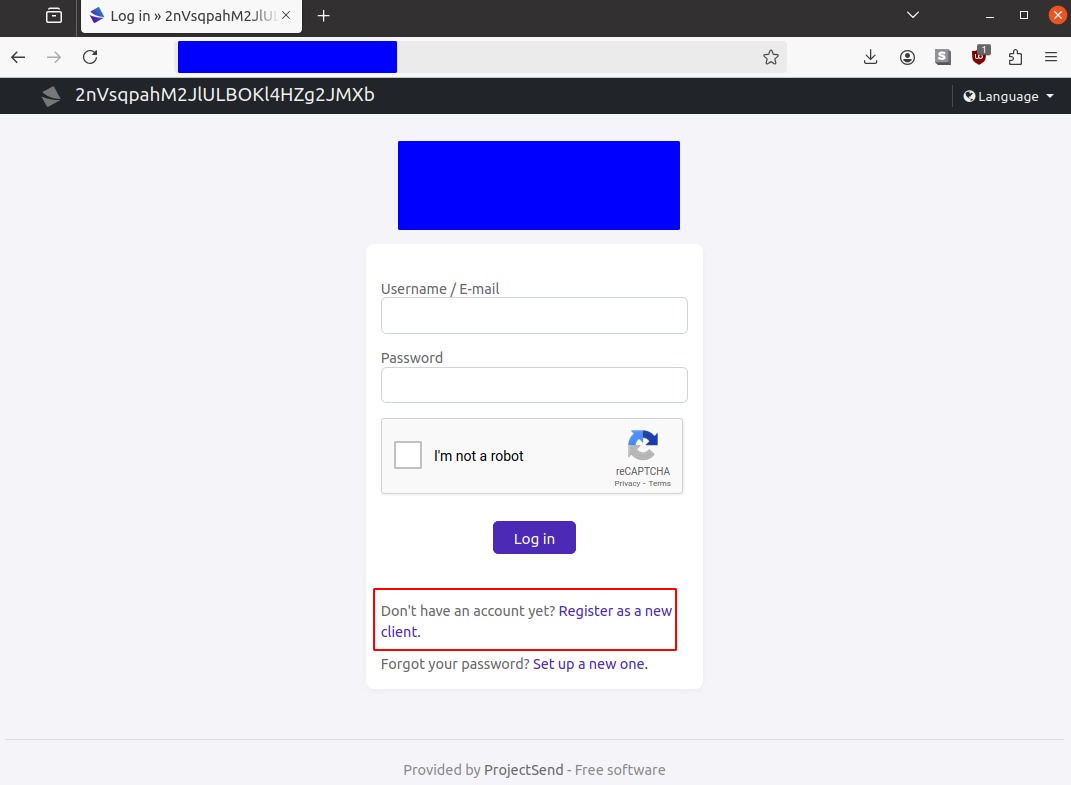

По данным VulnCheck, наблюдаемые в последнее время атаки выходят за рамки простого тестирования CVE-2024-11680, и за этой активностью определенно стоят не ИБ-специалисты. В частности, атаки сопряжены с включением регистрации пользователей с целью последующего получения привилегий после аутентификации. То есть в итоге лендинг предлагает посетителям зарегистрировать учетную запись.

При этом VulnCheck предупреждает, что большинство доступных через интернет экземпляров ProjectSend не были обновлены до версии r1720, которая содержит патч, и поэтому атаки приобретают все больший размах.

Так, примерно 55% экземпляров работают на уязвимой версии r1605, а еще 44% используют безымянный релиз датированный апрелем 2023 года. И только 1% установок ProjectSend в настоящее время используют исправленную версию r1750.