Ситуация вокруг недавно обнаруженного UEFI-буткита Bootkitty, предназначенного для Linux-систем, продолжает развиваться. Исследователи обнаружили, что Bootkitty использует известную уязвимость LogoFAIL (CVE-2023-40238) для атак на компьютеры с уязвимой прошивкой.

Напомним, что о первом UEFI-бутките для Linux, которому дали имя Bootkitty, на прошлой неделе сообщили аналитики компании ESET. Исследователи писали, что пока вредонос Bootkitty скорее похож на proof-of-concept и работает лишь с некоторыми версиями Ubuntu, однако его появление свидетельствует о том, что злоумышленники начинают вкладывать значительные ресурсы и время в разработку буткитов для Linux.

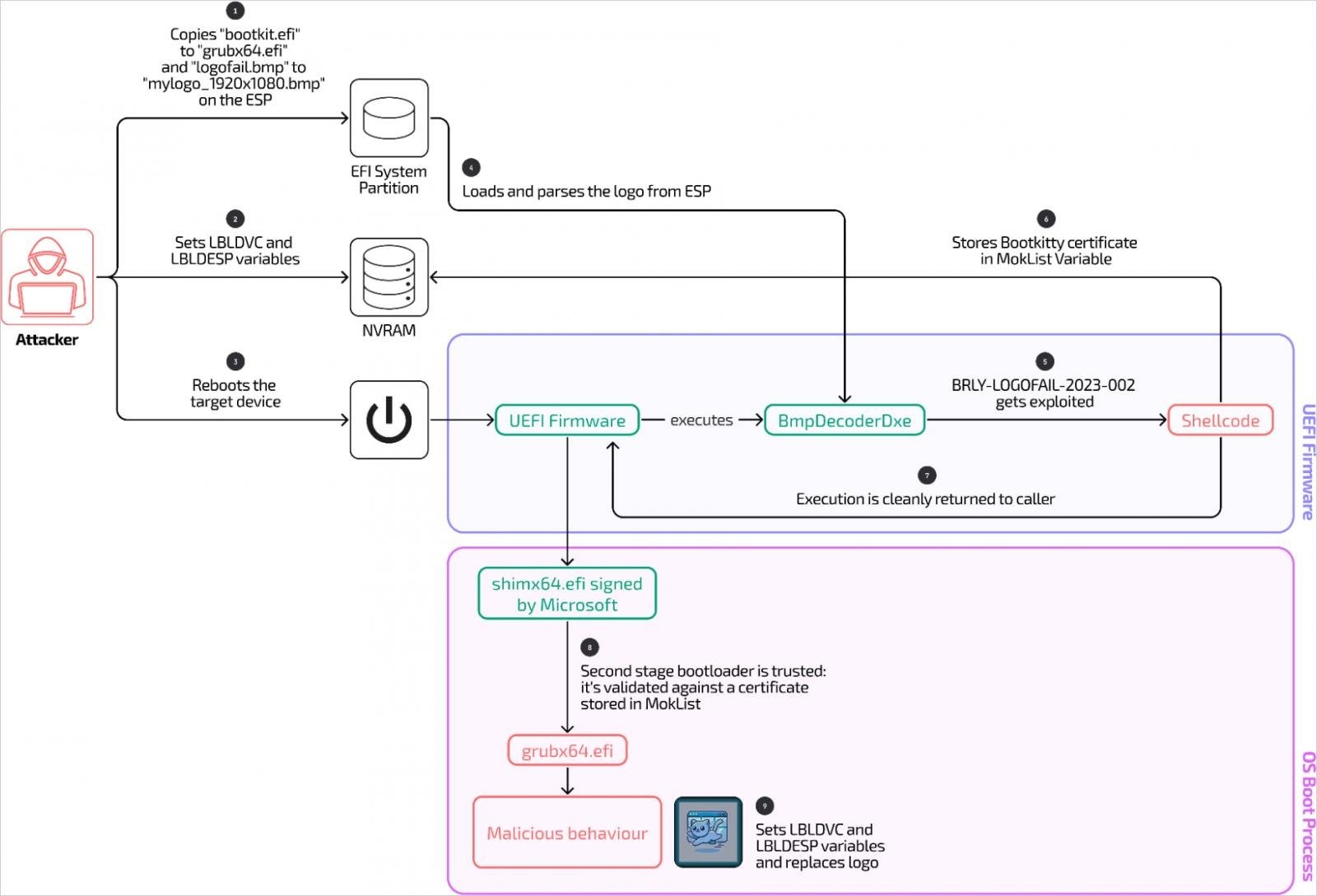

Эксплуатацию LogoFAIL заметили исследователи компании Binarly, которые исходно обнаружили эту проблему в конце 2023 года. Тогда сообщалось, что LogoFAIL представляет собой набор уязвимостей в библиотеках для парсинга изображений, включенных в прошивку UEFI. Эти уязвимости эксплуатируют функцию прошивки, которая позволяет компаниям добавлять свои логотипы на загрузочный экран компьютера. В итоге, с помощью вредоносных картинок, можно добиться выполнения кода в обход Secure Boot и захватить контроль над устройством.

Как теперь пишут эксперты Binarly, Bootkitty внедряет шелл-код в файлы BMP (logofail.bmp и logofail_fake.bmp), чтобы обойти защиту Secure Boot путем внедрения неавторизованных сертификатов в MokList.

При этом в Binarly предупредили, что Bootkitty может скомпрометировать любое устройство, на которое не был установлен патч для защиты от LogoFAIL. Однако текущему шелл-коду буткита нужен специфический код, использующийся в модулях прошивки на компьютерах Acer, HP, Fujitsu и Lenovo.

Проведенный исследователем анализ файла bootkit.efi показал, что устройства Lenovo на базе Insyde являются наиболее восприимчивыми, поскольку Bootkitty эксплуатирует специфические имена переменных и пути, используемые этим брендом. Впрочем, это может свидетельствовать о том, что разработчик буткита просто тестировал его на собственном ноутбуке, а поддержка других устройств появится позже.

Среди широко распространенных устройств, прошивки которых все еще уязвимы пред LogoFAIL, исследователи перечислили: IdeaPad Pro 5-16IRH8, Lenovo IdeaPad 1-15IRU7, Lenovo Legion 7-16IAX7, Lenovo Legion Pro 5-16IRX8 и Lenovo Yoga 9-14IRP8.

«Прошло больше года с тех пор, как мы впервые забили тревогу по поводу LogoFAIL, но многие устройства по-прежнему уязвимы к одному или нескольким вариантам LogoFAIL, — предупреждают в Binarly. — Bootkitty служит ярким напоминанием о последствиях, к которым приводит отсутствие адекватного устранения уязвимостей или неправильное развертывание исправлений на устройствах».

После публикации этого отчета Binarly, специалисты ESET обновили свою статью, посвященную Bootkitty. Как оказалось, буткит разработали южнокорейские студенты, специализирующиеся на кибербезопасности, в рамках программы Best of the Best (BoB).

«Основная цель этого проекта — повысить осведомленность сообщества ИБ-специалистов о потенциальных рисках и поощрить принятие проактивных мер по предотвращению подобных угроз. К сожалению, несколько образцов буткитов были раскрыты до запланированной презентации на конференции», — сообщили участники BoB представителям ESET.

В ESET подчеркивают, что это не меняет сути. Bootkitty по-прежнему остается первым в истории UEFI-буткитом для Linux, который действительно пока представляет собой proof-of-concept, как и сообщалось ранее.