Специалисты китайской ИБ-компании QAX XLab заметили, что хак-группа Winnti (она же APT41) использует новый PHP-бэкдор Glutton для атак на организации в Китае и США, а также для взлома других киберпреступников.

Glutton был обнаружен в апреле 2024 года, однако найденные исследователями доказательства и артефакты в коде самой малвари указывают на то, что бэкдор применяется в атаках с декабря 2023 года.

Glutton представляет собой модульный ELF-бэкдор, который обеспечивает своим операторам гибкость и скрытность, позволяя активировать определенные компоненты для проведения различных атак.

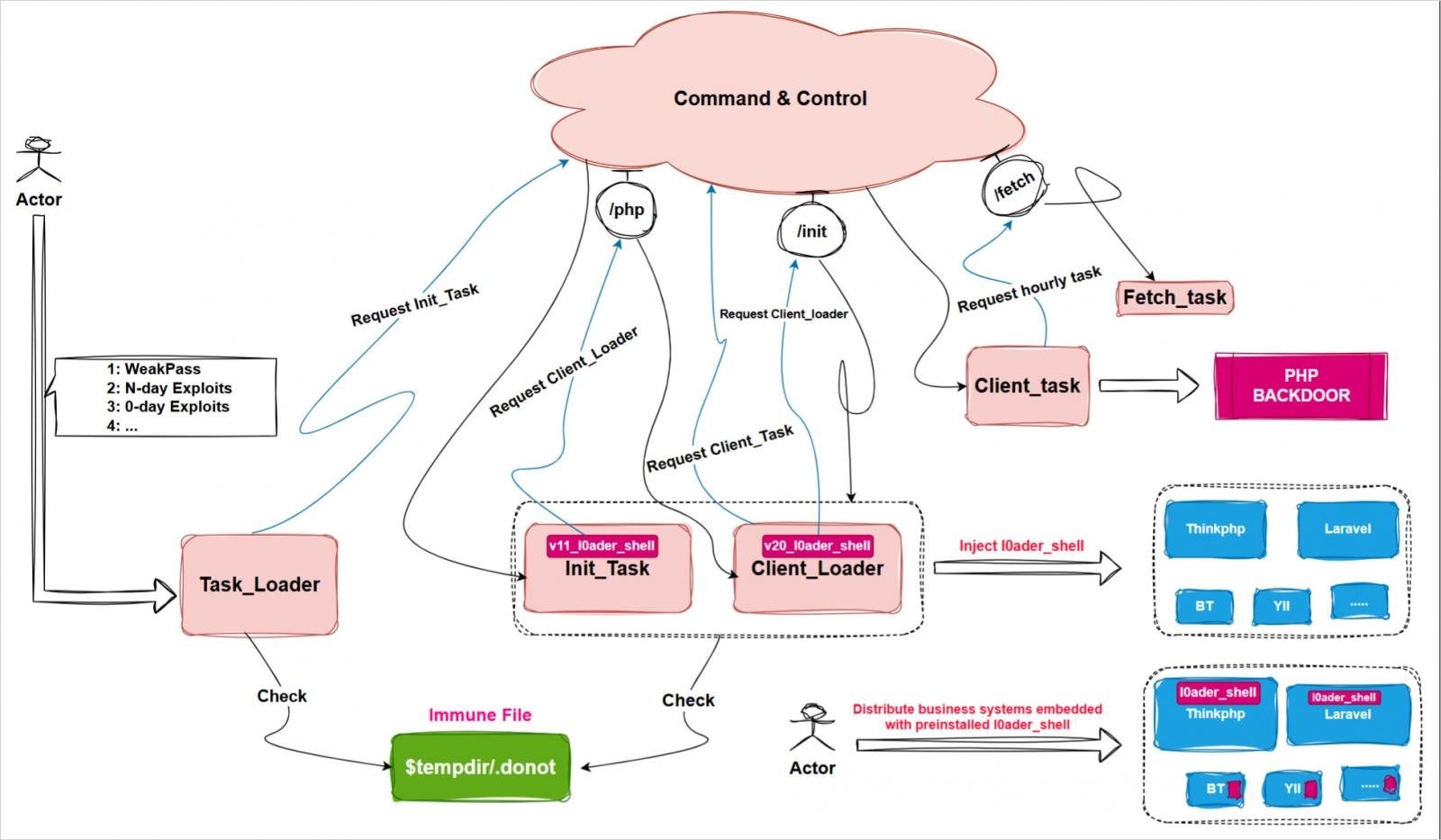

По словам исследователей, основными компонентами малвари являются: task_loader, который контролирует окружение; init_task, который отвечает за установку бэкдора; client_loader, который отвечает за обфускацию; а также client_task, который управляет PHP-бэкдором и его взаимодействием с управляющим сервером.

«Эти полезные нагрузки отличаются высокой степенью модульности, они могут функционировать независимо друг от друга или выполняться последовательно через task_loader, формируя комплексную структуру атаки, — пишут эксперты. — Выполнение кода связано с процессами PHP или PHP-FPM (FastCGI), что гарантирует отсутствие файловой полезной нагрузки и обеспечивает сокрытие следов».

Бэкдор маскируется под процесс php-fpm и обеспечивает бесфайловое выполнение через динамические операции в памяти, а также внедряет вредоносный код (l0ader_shell) в PHP-файлы фреймворков ThinkPHP, Yii, Laravel и Dedecms.

Чтобы закрепиться в системе Glutton модифицирует системные файлы, включая /etc/init.d/network, также может модифицировать файлы панели Baota (популярный в Китае инструмент для управления серверами), чтобы воровать учетные данные и настройки.

Среди поддерживаемых малварью команд перечислены:

- создание, чтение, запись, удаление и изменение файлов;

- выполнение шелл-команд;

- сканирование системных каталогов;

- получение метаданных хоста;

- переключение между TCP- и UDP-соединениями;

- обновление C&C-конфигурации.

Эксперты заявляют, что Winnti использует Glutton против организаций в Китае и США, в основном атакуя ИТ-сервисы, социальные службы и разработчиков веб-приложений.

Но также хакеры активно применяют Glutton для атак на других хакеров, внедряя его в различные пакеты, которые продаются на хак-форумах (например, Timibbs). К примеру, малварь может быть встроена в игорные и игровые решения, фальшивые криптовалютные биржи и платформы для фарма кликов.

Заразив систему злоумышленника, Glutton запускает инструмент HackBrowserData для извлечения конфиденциальной информации из его браузеров, включая пароли, cookie, данные банковских карт, историю загрузок и историю браузинга.

«Мы полагаем, что HackBrowserData используется в рамках стратегии “черное ест черное”, — объясняют специалисты, — Когда киберпреступники пытаются локально отладить или модифицировать зараженные бизнес-системы, операторы Glutton используют HackBrowserData для кражи ценной информации у самих злоумышленников. Таким образом, создается рекурсивная цепочка атак, которая использует активность самих злоумышленников против них самих».