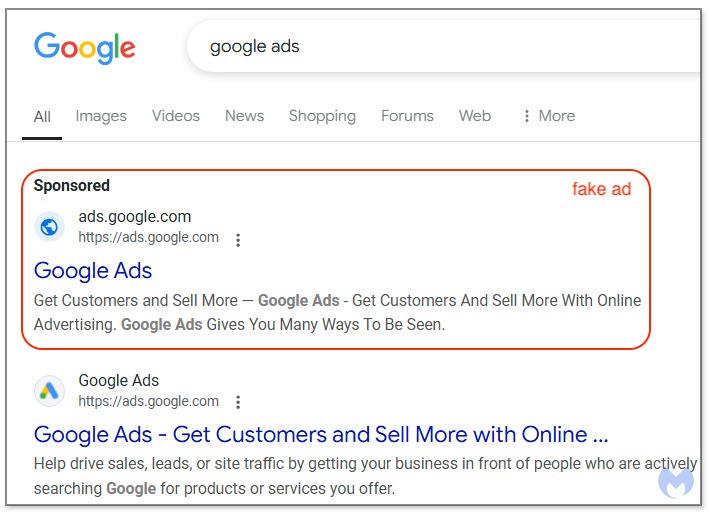

Специалисты Malwarebytes предупреждают, что хакеры начали использовать рекламу в Google для продвижения фишинговых сайтов, которые воруют учетные данные от аккаунтов Google Ads.

Злоумышленники размещают свои объявления в поисковой выдаче Google, притворяясь рекламой Google Ads. Такие ссылки приводят пользователей на поддельные страницы входа, размещенные на Google Sites. Визуально они повторяют официальный сайт Google Ads, и потенциальную жертву просят войти в учетную запись.

Google Sites используется для размещения фишинговых страниц, потому что домен sites.google.com совпадает с корневым доменом Google. Это помогает преступникам маскировать свои подделки под официальные ресурсы.

«Конечно, нельзя показывать URL в рекламе, если ваша целевая страница (конечный URL) не совпадает с тем же доменным именем. Хотя это правило призвано защитить от злоупотреблений и мошенничества, его очень легко обойти, — объясняет Жером Сегура (Jérôme Segura), старший исследователь Malwarebytes. — Если посмотреть на объявление и страницу Google Sites, мы увидим, что вредоносное объявление не нарушает правил, поскольку sites.google.com использует те же корневые домены, что и ads.google.com. Другими словами, разрешено показывать этот URL в объявлении, что делает его неотличимым от такого же объявления, действительно размещенного Google LLC».

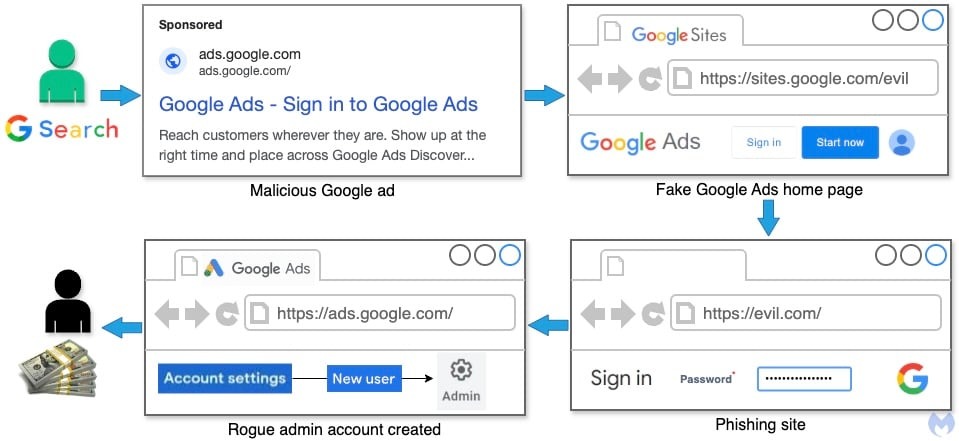

По информации от людей, которые стали жертвами таких атак или наблюдали за тем, как они работают, атаки происходят в несколько этапов:

- Жертва вводит логин и пароль от своего аккаунта на фейковом сайте.

- Специальный фишинг-кит похищает cookie, учетные данные и уникальные идентификаторы.

- Жертва получает письмо с уведомлением о подозрительном входе в аккаунт (например, из Бразилии).

- Если пользователь не отреагирует на это предупреждение, атакующие добавят нового администратора в Google Ads, используя другой адрес Gmail.

- После этого преступники начинают похищать деньги с аккаунта и при необходимости блокируют доступ настоящему владельцу.

В Malwarebytes полагают, что за этими атаками стоят как минимум три хак-группы: говорящая на португальском группировка из Бразилии; группа из Азии, использующая аккаунты рекламодателей из Гонконга и Китая; а также некая команда из Восточной Европы.

Исследователи считают, что главная цель хакеров — продавать украденные аккаунты в даркнете, а также использовать некоторые из них для последующих атак по аналогичной схеме.

«Это одна из самых наглых схем по распространению вредоносной рекламы, с которой мы когда-либо сталкивались. Она затрагивает саму основу бизнеса Google и может угрожать тысячам клиентов компании по всему миру. Мы ежедневно фиксируем новые инциденты, — пишет Сегура. — Ирония ситуации заключается в том, что частные лица и компании, которые проводят рекламные кампании, вполне вероятно не используют блокировщики рекламы (чтобы видеть свою рекламу и рекламу конкурентов), что делает их еще более уязвимыми перед такими фишинговыми схемами».

После публикации отчета Malwarebytes представители Google сообщили, что уже занимаются этой проблемой:

«Мы категорически запрещаем рекламу, созданную с целью обмана людей, кражи их данных или проведения мошеннических действий. Наши специалисты уже активно изучают эту проблему и работают над ее скорейшим устранением».