Новое исследование выявило проблемы в нескольких протоколах туннелирования. Перед этими багами уязвимы более 4 млн систем, включая VPN-серверы и роутеры. Эксперты предупредили, что хосты, принимающие туннельные пакеты без верификации отправителя, могут быть взломаны, использованы для проведения анонимных атак и получения доступа к сетям.

Исследование было опубликовано компанией Top10VPN и создано в сотрудничестве с профессором и известным ИБ-исследователем из Левенского католического университета Мэти Ванхофом (Mathy Vanhoef) и аспирантом Ангелосом Бейтисом (Angelos Beitis).

Отметим, что Ванхоф широко известен благодаря своими исследованиям в области безопасности Wi-Fi. Так, именно он обнаружил и описал такие нашумевшие проблемы, как SSID Confusion, Frag Attacks, Dragonblood и KRACK.

На этот раз специалисты изучили протоколы туннелирования, которые используются для передачи данных между различными сетями и позволяют передавать данные, которые те могут не поддерживать (например, работать с IPv6 в IPv4-сети). Для этого они инкапсулируют одни пакеты в другие.

Основываясь на результатах предыдущего исследования, которое показало, что хосты IPv4 принимают неаутентифицированный трафик IPIP из любого источника, Ванхоф и Бейтис выявили несколько протоколов туннелирования (включая IPIP/IP6IP6, GRE/GRE6, 4in6 и 6in4), которые уязвимы перед злоупотреблениями, так как не обеспечивают аутентификацию и шифруют трафик без применения соответствующей защиты (например, с использованием IPsec).

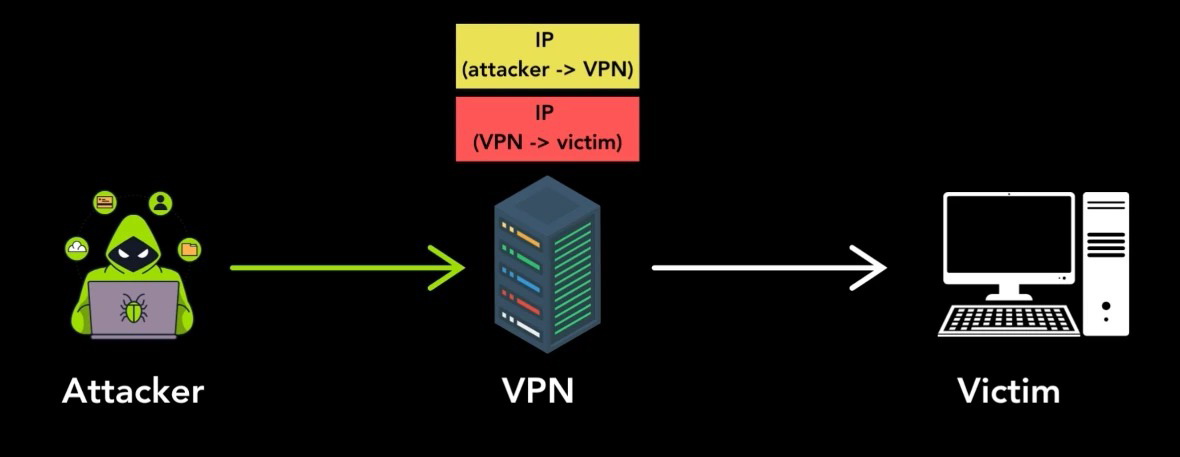

Эксперты объясняют, что некорректно настроенные системы принимают туннельные пакеты, не проверяя отправителя. Это позволяет злоумышленникам отправлять на уязвимый хост специально подготовленные пакеты, содержащие IP-адрес жертвы, вынуждая хост переслать внутренний пакет жертве, что откроет атакующим двери для последующих атак.

«Злоумышленникам достаточно отправить пакет, инкапсулированный с использованием одного из затронутых протоколов с двумя IP-заголовками. Внешний заголовок содержит исходный IP-адрес злоумышленника, а в качестве получателя указывается IP-адрес уязвимого хоста. Внутренний заголовок содержит IP-адрес уязвимого хоста, а не атакующего», — объясняют специалисты.

Таким образом, получив вредоносный пакет, уязвимый хост автоматически удаляет внешний заголовок и пересылает внутренний пакет по назначению. Учитывая, что IP-адрес во внутреннем пакете принадлежит уязвимому, но доверенному хосту, ему удается миновать сетевые фильтры.

Сообщается, что злоумышленники могут использовать эту технику для проведения анонимных атак, в том числе используя хосты в качестве односторонних прокси, проведения DoS-атак и спуфинга DNS, а также для получения доступа к внутренним сетям и IoT-устройствам.

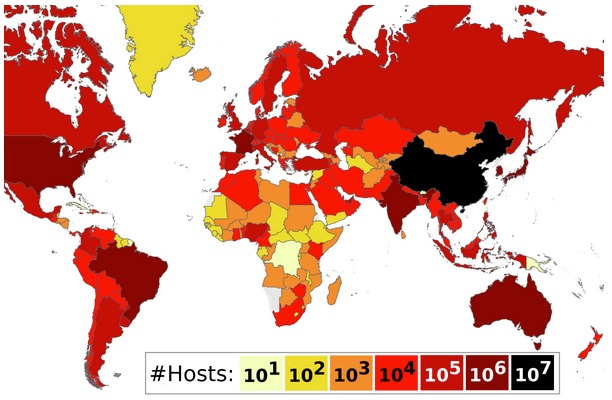

Исследователи просканировали интернет и обнаружили 4,26 млн уязвимых перед этими проблемами хостов, включая VPN-серверы, роутеры (которые провайдеры предоставляют своим абонентам), магистральные маршрутизаторы, шлюзы и узлы мобильных сетей, а также CDN. При этом отмечается, что более 1,8 млн из этих уязвимых хостов могут использоваться для спуфинга.

Большинство уязвимых хостов было найдено в Китае, Франции, Японии, США и Бразилии.

«Все уязвимые хосты могут быть взломаны для проведения анонимных атак, поскольку внешние заголовки пакетов, содержащие реальный IP-адрес злоумышленника, удаляются. Однако эти атаки легко отследить до скомпрометированного хоста, который затем можно обезопасить, — пишут исследователи. — Хосты, пригодные для спуфинга, могут использовать любой IP-адрес в качестве адреса источника во внутреннем пакете, поэтому не только злоумышленник остается анонимным, но и скомпрометированный хост становится гораздо сложнее обнаружить и защитить».

В итоге обнаруженным уязвимостям были присвоены идентификаторы CVE CVE-2024-7595 (GRE и GRE6), CVE-2025-23018 (IPv4-in-IPv6 и IPv6-in-IPv6), CVE-2025-23019 (IPv6-in-IPv4) и CVE-2024-7596 (Generic UDP Encapsulation).

«Злоумышленники могут злоупотреблять этими уязвимостями для создания односторонних прокси и спуфинга исходных адресов IPv4/6, — добавляют специалисты Координационного центра CERT (CERT/CC). — Уязвимые системы также могут открыть доступ к приватной сети организации или использоваться для проведения DDoS-атак».

В качестве защиты специалисты рекомендуют использовать IPSec или WireGuard для обеспечения аутентификации и шифрования, а также принимать туннелированные пакеты только от доверенных источников. Также рекомендуется на сетевом уровне реализовать фильтрацию трафика на маршрутизаторах и промежуточных узлах, использовать DPI и блокировать все незашифрованные туннелированные пакеты.

Более глубокие технические подробности проведенного исследования доступны в научной статье, уже опубликованной Ванхофом и Бейтисом.