Эксперты Positive Technologies обнаружили новую APT-группировку DarkGaboon, которая атакует финансовые подразделения российских компаний, как минимум, с мая 2023 года. Для злоумышленников характерно использование малвари Revenge RAT в сочетании с шаблонами финансовых документов, загруженными с легитимных российских ресурсов по финансовой тематике.

В середине октября 2024 года специалисты компании зафиксировали таргетированную рассылку Revenge RAT сотрудникам одного из российских банков. Особое внимание специалистов привлекли необычные африканские названия управляющей инфраструктуры злоумышленников.

В связи с использованием африканских названий, регулярными обновлениями образцов и приманок, «пятнистостью» названий вредоносных файлов и продолжительной скрытностью исследователи назвали группировку DarkGaboon — в честь африканской габонской гадюки, которую можно встретить в окрестностях стратовулкана Килиманджаро.

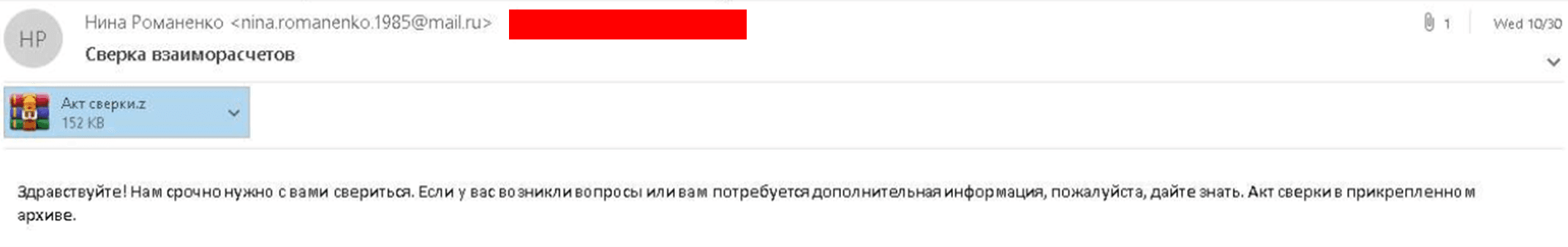

Атака началась с отправки электронного письма, которое содержало грамотный с точки зрения синтаксиса и пунктуации сопроводительный текст на русском языке и архив-приманку.

Изучая атаку, эксперты сделали вывод, что новая APT-группировка преследует финансовую выгоду. На это указывает тот факт, что все вредоносные файлы содержат в себе бухгалтерский контекст и направлены на финансовые подразделения компаний разных отраслей. Схожие признаки наблюдались у другой финансово мотивированной группировки – RTM.

В ходе расследования эксперты установили, что аналогичная активность в отношении российских компаний прослеживается как минимум до мая 2023 года. Однако ранее злоумышленники использовали кластер серверов rampage, тогда как в октябре 2024 года – kilimanjaro.

Долгое время группировка оставалась незамеченной, но в августе 2024 года ее инфраструктура была скомпрометирована после попадания в фиды с индикаторами компрометации от FinCERT, что и стало причиной смены инфраструктуры, считают специалисты.

Целью атак DarkGaboon являются финансовые подразделения российских организаций. Об этом свидетельствует то, что почти половина всех загрузок образцов малвари на публичные сервисы проверки файлов приходится на Россию. Кроме того, злоумышленники подписывают вредоносный код поддельными сертификатами Х.509, якобы выпущенными на имя российских компаний, и хорошо ориентируются в особенностях русских названий и обсценной лексики.

В ходе исследования специалистам удалось выяснить, что жертвами группировки уже стали неназванные учреждения кредитно-финансовой сферы, крупные торговые сети, объекты спорта и туризма, а также компании сферы услуг.

«DarkGaboon стабильно обновляют используемые комплекты файлов, ежемесячно выпуская в свет порядка десяти новых экземпляров вредоносных сборок с Revenge RAT и пропорциональное им количество файлов-приманок. Регулярное “сбрасывание старой шкуры” позволило группировке более полутора лет скрытно атаковать российские компании, не прибегая к изощренным методикам и редкому вредоносному программному обеспечению», – комментирует Виктор Казаков, ведущий специалист группы киберразведки департамента Threat Intelligence экспертного центра безопасности Positive Technologies.

Более того, по данным экспертов, с марта 2024 года по сравнению с 2023 годом отмечается почти двукратный рост ежемесячных обновлений сборок с Revenge RAT. Это может свидетельствовать о том, что хакеры не планируют останавливаться на достигнутом.

Также озабоченность специалистов вызывают обнаруженные артефакты, прямо указывающие на отсутствие у участников группировки DarkGaboon проблем в написании и чтении текстов на русском языке, серфинге в российском интернет-пространстве, составлении названий, характерных для русскоязычных документов. Все это (вкупе с использованием русскоязычной обсценной лексики) свидетельствует о том, что участники группировки, вероятнее всего, — носители русского языка.