Новая атака Syncjacking, разработанная специалистами SquareX, использует якобы безобидные расширения для Chrome для захвата устройств жертвы.

Исследователи отмечают, что такая атака выполняется скрытно, требует минимальных разрешений, а взаимодействие с жертвой практически не нужно, не считая исходной установки якобы легитимного расширения.

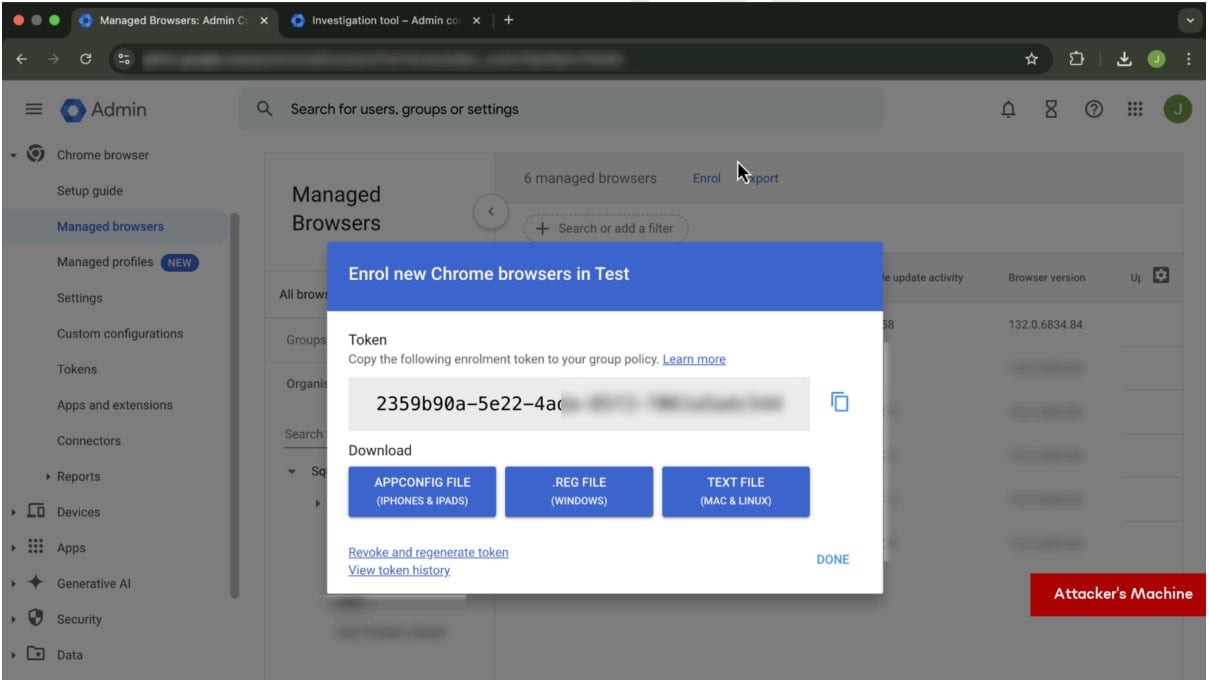

Атака начинается с регистрации вредоносного домена Google Workspace, где злоумышленник настраивает несколько пользовательских профилей, отключив защитные функции вроде многофакторной аутентификации. Этот домен Workspace будет использоваться в фоновом режиме для создания управляемого профиля на устройстве жертвы.

Затем в Chrome Web Store публикуется расширение для браузера, которое маскируется под некий полезный инструмент с реальной функциональностью. Используя социальную инженерию, злоумышленник убеждает жертву установить это расширение, и оно незаметно, в фоновом режиме входит в один из управляемых профилей Google Workspace в скрытом окне браузера.

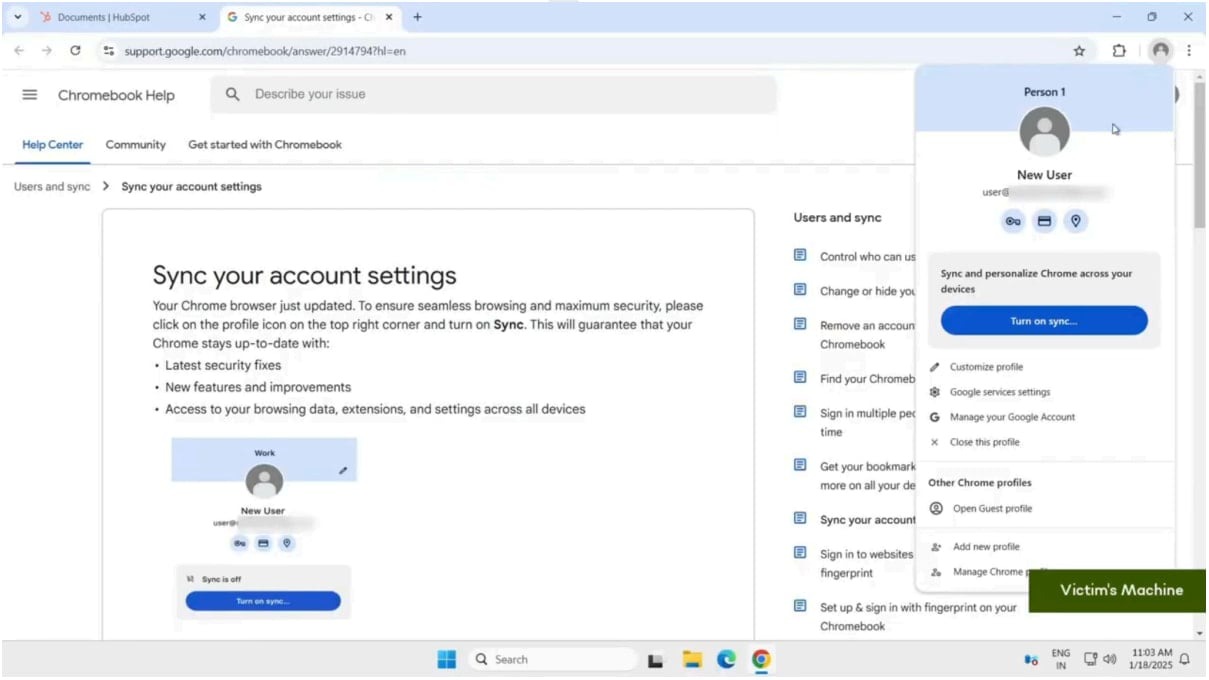

После этого расширение открывает страницу поддержки Google. Поскольку у него есть права на чтение и запись, оно внедряет на страницу контент, который предлагает пользователю подключить синхронизацию Chrome.

Когда синхронизация включена, все сохраненные данные жертвы, включая пароли и историю просмотров, становятся доступны атакующему, который в итоге получает возможность использовать взломанный профиль на своем устройстве.

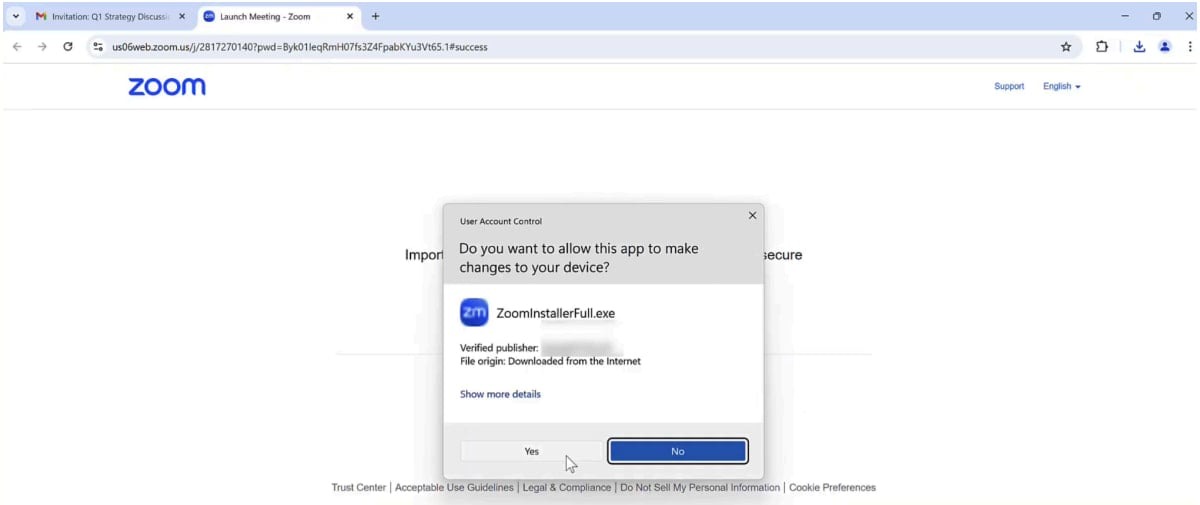

Захватив контроль над профилем жертвы, злоумышленник переходит к захвату браузера. Исследователи SquareX продемонстрировали это на примере фальшивого обновления для Zoom.

В этом сценарии человек получает приглашение в Zoom, но после нажатия на ссылку и перехода на страницу Zoom, расширение внедряет в страницу вредоносный контент, сообщающий о необходимости обновления клиента. На самом деле загружается исполняемый файл, содержащий токен, который позволяет злоумышленникам получить полный контроль над браузером жертвы.

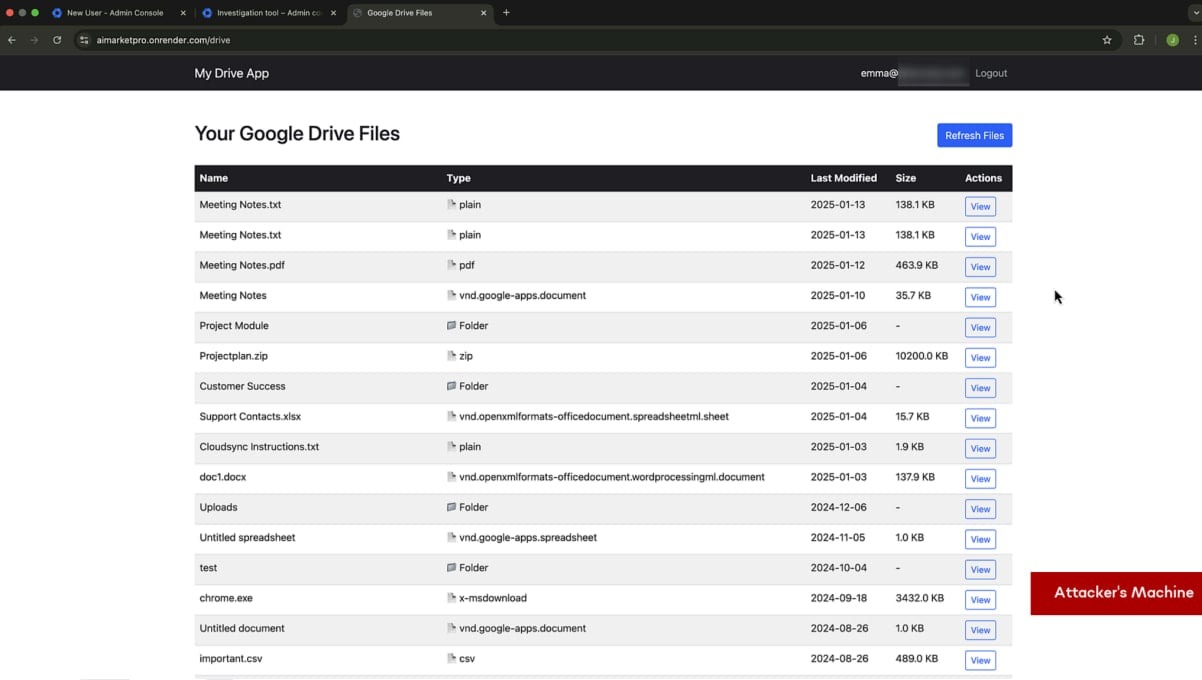

«Полный контроль над браузером жертвы позволяет получить скрытый доступ ко всем веб-приложениям, устанавливать дополнительные вредоносные расширения, перенаправлять пользователя на фишинговые сайты, контролировать и модифицировать загрузку файлов и многое другое», — объясняют исследователи SquareX.

Кроме того, используя Native Messaging API Chrome, хакер может установить прямой канал связи между вредоносным расширением для Chrome и операционной системой жертвы. Это позволит просматривать каталоги, изменять файлы, устанавливать вредоносное ПО, выполнять произвольные команды, перехватывать нажатия клавиш, похищать конфиденциальные данные, активировать веб-камеру и микрофон.

Эксперты подчеркивают, что в силу скрытности такой атаки большинству пользователей будет сложно заметить, что происходит что-то плохое.

«В отличие от других атак с использованием расширений, требующих применения сложной социальной инженерии, для осуществления данной атаки злоумышленникам потребуются минимальные разрешения и лишь немного социальной инженерии, что не требует практически никакого взаимодействия с пользователем, — говорят эксперты. — Нет никаких визуальных признаков того, что браузер скомпрометирован, если только жертва не является технически подкованным параноиком, который постоянно просматривает настройки Chrome в поисках признаков управляемого браузера».