Разработчики Google исправили две уязвимости, объединение которых раскрывало адреса электронной почты учетных записей YouTube.

Издание Bleeping Computer сообщает, что уязвимости обнаружили независимые исследователи под никами Brutecat и Nathan, которые заметили, что API YouTube и Pixel Recorder могут использоваться для раскрытия идентификаторов Google Gaia и последующего преобразования их в email-адреса пользователей.

Первая часть этой атаки появилась благодаря тому, что BruteCat изучил Google Internal People API и обнаружил, что для работы функции блокировки Google на уровне всей сети требуется обфусцированный идентификатор Gaia ID и отображаемое имя.

Gaia ID — это уникальный внутренний идентификатор, который Google использует для управления учетными записями на своих сайтах. Поскольку пользователи регистрируют единый Google Account, который используется на всех сайтах Google, этот идентификатор одинаков для Gmail, YouTube, Google Drive и других сервисов компании. Этот ID не предназначен для публичного использования и служит для внутреннего обмена данными между системами Google.

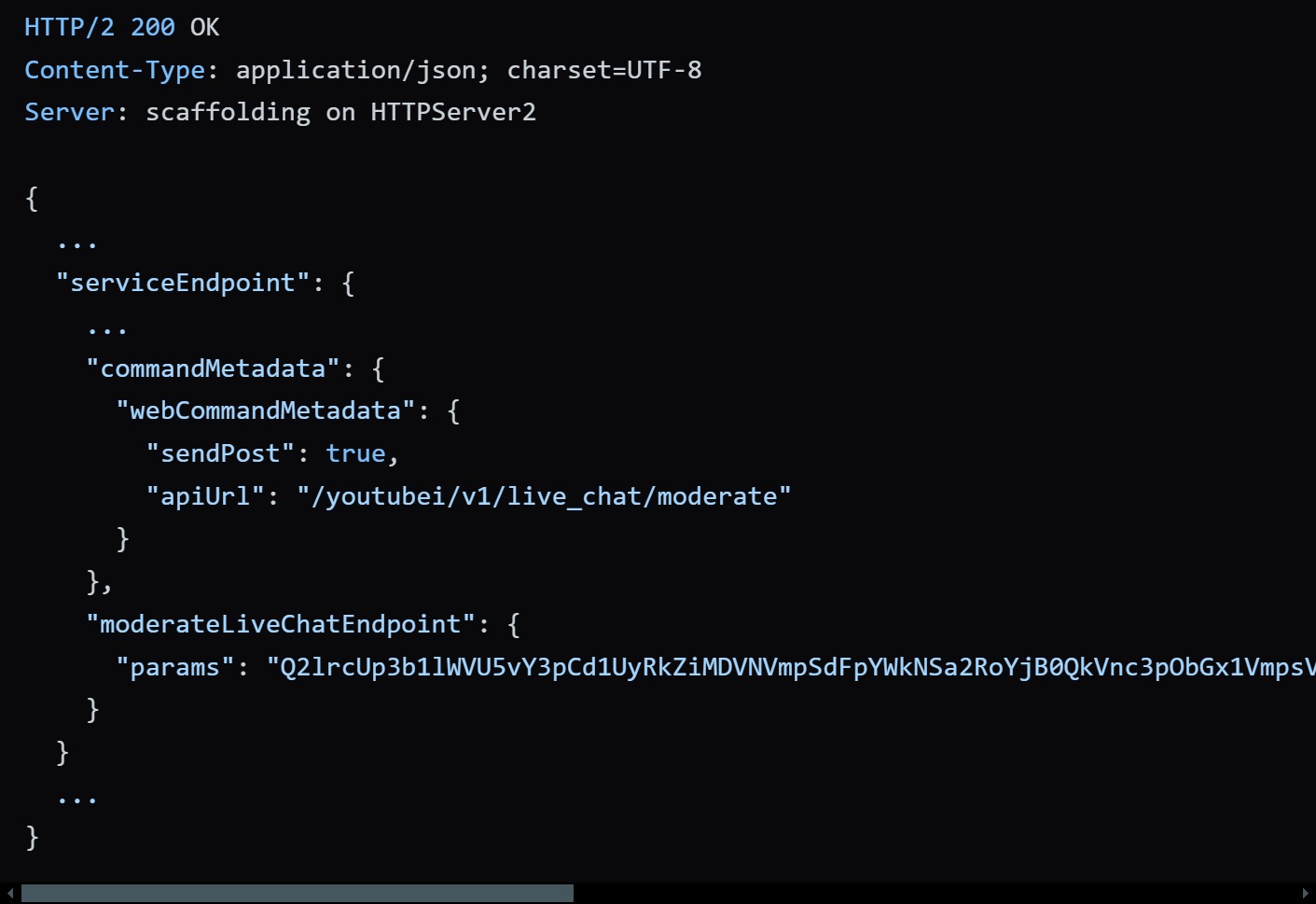

Изучая функцию блокировки на YouTube, BruteCat обнаружил, что попытка заблокировать кого-либо в чате YouTube раскрывает обфусцированный идентификатор Gaia ID пользователя в ответе API-запроса /youtube/v1/live_chat/get_item_context_menu. Ответ содержал данные в кодировке base64, которые при расшифровке раскрывали идентификатор Gaia конкретного пользователя.

Исследователи выяснили, что простое нажатие на меню с тремя точками в чате запускает фоновый запрос к API YouTube, что позволяет получить доступ к идентификаторам даже без фактической блокировки. Изменив вызов API, исследователи смогли получить Gaia ID для любого YouTube-канала, включая те, которые стремились оставаться анонимными.

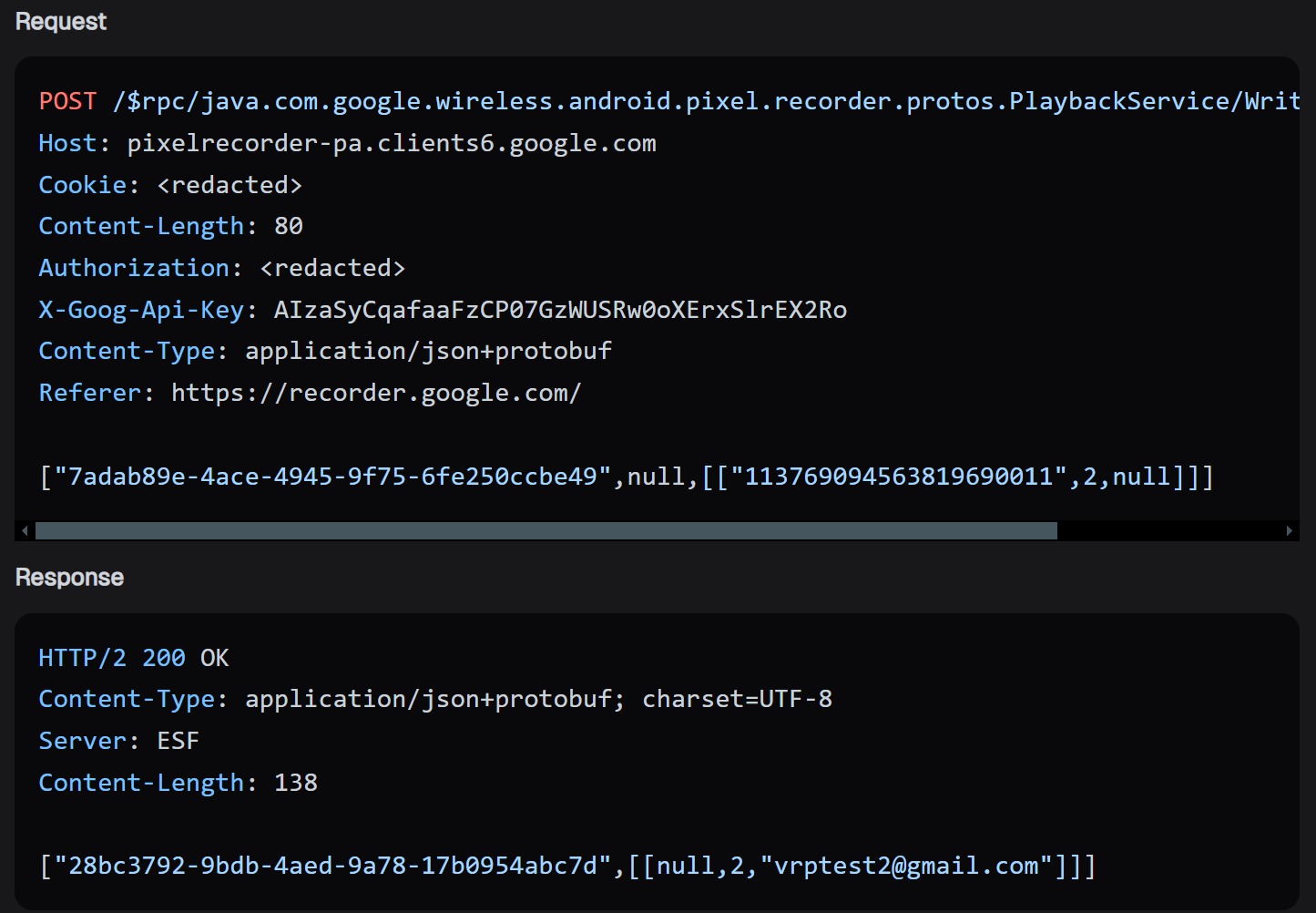

После этого исследователи решили преобразовать идентификатор Gaia в адрес электронной почты. Однако API, с помощью которых такое можно было осуществить, оказались устаревшими и перестали работать, поэтому BruteCat и Nathan начали искать старые и неактуальные сервисы Google, которые можно было эксплуатировать. В итоге Nathan обнаружил, что Pixel Recorder имеет API, который можно применить для преобразования ID в адрес электронной почты при публикации записи.

Это означало, что после получения Gaia ID для конкретного пользователя YouTube этот идентификатор можно передать функции обмена данными Pixel Recorder, что позволит узнать email-адрес, связанный с этим ID, то есть может привести к компрометации миллионов пользователей YouTube.

«Утечка Gaia ID происходит в нескольких продуктах Google, помимо YouTube (Maps, Play, Pay), что создает значительный риск для конфиденциальности всех пользователей Google, поскольку с помощью этих ID можно раскрыть адрес электронной почты, привязанный к аккаунту Google», — объяснили изданию исследователи.

Хотя исследователи нашли способ получения email-адресов через Gaia ID, Pixel Recorder уведомлял пользователей об общем файле, что могло предупредить цель о вредоносной активности.

Поскольку в отправляемых по электронной почте уведомлениях фигурировало название видео, исследователи изменили свой запрос таким образом, чтобы включить миллионы символов в данные о названии. В итоге это приводило к сбою в работе службы уведомлений, и письма не отправлялись.

Исследователи уведомили Google об обнаруженных проблемах еще в сентябре 2024 года. На прошлой неделе, 9 февраля 2025 года, эти уязвимости наконец были устранены.

При этом изначально в Google сообщили экспертам, что найденная ими проблема является дубликатом ранее обнаруженной ошибки, и назначили вознаграждение в размере 3133 долларов. Лишь после демонстрации атаки с применением Pixel Recorder вознаграждение увеличили до 10 633 долларов, и в компании признали высокую вероятность эксплуатации.

Представители Google подтвердили журналистам, что ошибки уже устранены, и подчеркнули нет никаких признаков того, что их использовали злоумышленники.