По данным «Лаборатории Касперского», хак-группа Angry Likho (она же Sticky Werewolf) готовит новую волну целевых атак с середины января 2025 года. Главные цели злоумышленников находятся в России и Беларуси, это сотрудники крупных корпораций: государственных организаций и их подрядчиков.

Исследователи сообщают, что Angry Likho действует как минимум с 2023 года. Она очень похожа на Awaken Likho, однако атаки Angry Likho больше похожи на целевые.

Исследователи также отмечают, что главные цели злоумышленников находятся в России и Беларуси, а остальные жертвы случайны. Причем в число пострадавших могли попасть исследователи, использующие песочницы или выходные узлы Tor- и VPN-сетей.

Группировка проводит атаки с определенной периодичностью, то на некоторое время приостанавливая деятельность, то возобновляя ее, незначительно меняя техники. В рамках новой кампании эксперты обнаружили несколько десятков вредоносных имплантов, а также дополнительные управляющие серверы злоумышленников.

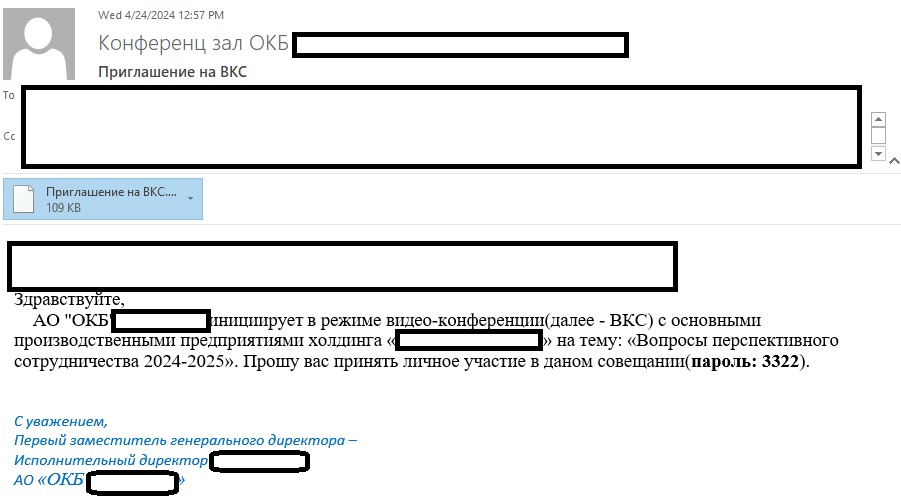

Атаки начинаются с того, что злоумышленники рассылают фишинговые письма с самораспаковывающимися вредоносными архивами, созданными под конкретных пользователей. Большинство таких архивов имеют русскоязычные названия и содержат файлы-приманки на русском, тематически связанные преимущественно с российскими государственными учреждениями.

Если жертва открывает вложение, на устройство проникает стилер Lumma. Он собирает различные данные с зараженной машины — от банковских реквизитов из браузеров до файлов криптокошельков, в том числе информацию о системе и установленных программах, а также файлы cookie, имена пользователей и их пароли, номера банковских карт и сведения из журнала подключений.

Главные цели группировки — кража данных при помощи стилеров и установление полного контроля над зараженной машиной за счет вредоносных утилит удаленного администрирования.

«Кибергруппа Angry Likho использует доступные вредоносные утилиты, которые можно приобрести на специализированных форумах в даркнете, а самостоятельно проделывает лишь малую часть работы: пишет компоненты механизма доставки зловреда на устройство жертвы и проводит целевую рассылку имплантов. Приемы, которые применяют злоумышленники, меняются незначительно, но им удается достигать своих целей. Мы продолжаем наблюдать за этой угрозой и проактивно защищать от нее», — комментирует Алексей Шульмин, эксперт по кибербезопасности «Лаборатории Касперского».

UPD.

Вскоре после выхода этой публикации с редакцией «Хакера» связался человек, представившийся как «основатель и владелец инфостилера Lumma». Он заявил, что стилер не мог использоваться для атак на российских пользователей, поскольку малварь обладает «двумя блокирующими по геолокации факторами».

«Первый фактор это локаль системы, если на целевой системе был установлен русский язык — программа прекратит свою работу.

Второй фактор — IP адрес, если IP адрес принадлежит любой из стран СНГ — отстук прекращается.

Мы со своей командой никогда не стали бы работать по стране, в которой мы живем и по дружественной ей странам», — сообщил редакции якобы представить группировки.