Новый вариант малвари Vo1d заразил 1 590 299 устройств под управлением Android TV в 226 странах и регионах. В основном пострадавшие гаджеты используются в качестве анонимных прокси.

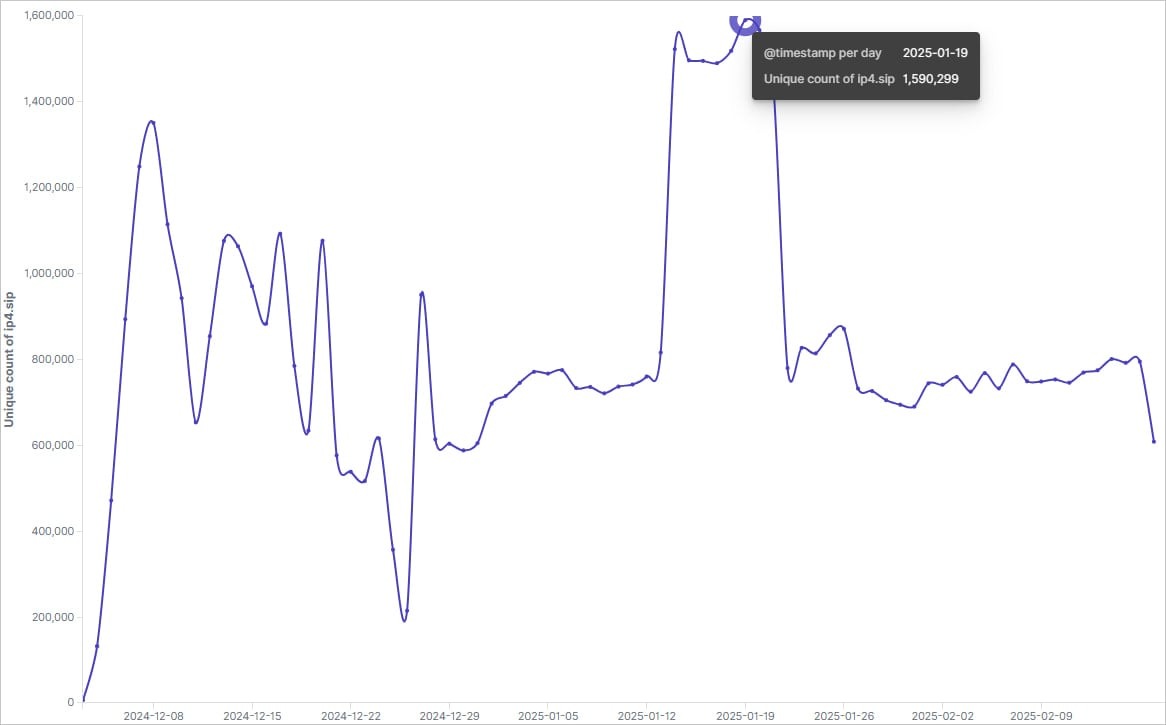

По информации компании Xlab, которая отслеживает новую вредоносную кампанию с ноября 2024 года, пик активности ботнета пришелся на 14 января 2025 года, а в настоящее время Vo1d насчитывает около 800 000 активных ботов.

Напомним, что первыми о Vo1d осенью прошлого года рассказали специалисты компании «Доктор Веб». Они сообщали, что бэкдор заразил почти 1,3 млн ТВ-приставок на базе Android и, по команде злоумышленников, способен скрытно загружать и устанавливать на устройства стороннее ПО.

Тогда исследователи предположили, что злоумышленники могли выбрать своей целью именно ТВ-приставки, потому что такие устройства часто работают на базе устаревших версий Android, в которых не исправлены уязвимости и уже не выходят обновления.

При этом источник заражения приставок бэкдором Vo1d остался неизвестным. Предполагалось, что одним из возможных векторов заражения могла быть атака промежуточной малвари, которая эксплуатировала уязвимости ОС для получения root-прав. Другая теория гласит, что дело могло быть в использовании неофициальных версий прошивок с root-доступом.

Теперь аналитики из XLab предупреждают о новой версии ботнета Vo1d, масштабы которого стали еще больше. Исследователи подчеркивают, что ботнет получил усовершенствованное шифрование (RSA + кастомный XXTEA), более устойчивую инфраструктуру с применением DGA и расширенные возможности для маскировки.

Vo1d — один из крупнейших ботнетов, обнаруженных в последние годы. Его размеры намного превосходят Bigpanzi, оригинальную активность Mirai и неизвестный ботнет, ответственный за рекордную DDoS-атаку мощностью 5,6 Тбит/с, от которой пострадала Cloudflare в прошлом году.

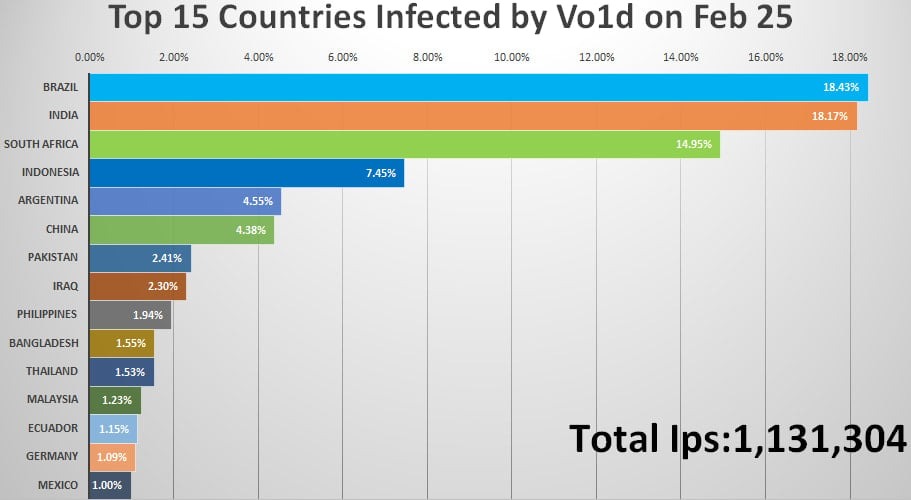

По данным на февраль 2025 года, почти 25% заражений Vo1d приходится на бразильских пользователей, за которыми следуют устройства пользователей из Южной Африки (13,6%), Индонезии (10,5%), Аргентины (5,3%), Таиланда (3,4%) и Китая (3,1%).

При этом наблюдаются заметные всплески заражений. Например, всего за три дня количество ботов в Индии увеличилось с 3 900 до 217 000. Из-за таких колебаний специалисты предполагают, что операторы ботнета могут сдавать зараженные устройства в аренду в качестве прокси, которые обычно применяются для незаконной деятельности или боттинга. То есть резкие всплески и спады соответствуют циклу аренды и возврата ботов.

Так, в начале аренды боты перенаправляются из основной сети Vo1d для выполнения операций арендатора. Это перенаправление вызывает резкое снижение количества зараженных устройств в Vo1d, так как боты временно исключаются из активного пула. После окончания аренды боты вновь присоединяются к ботнету Vo1d. Эта реинтеграция приводит к резкому росту количества зараженных устройств, поскольку боты снова возвращаются под контроль Vo1d.

По оценкам XLab, управляющая инфраструктура ботнета создана с помощью 32 seed'ов DGA, которые в итоге позволили создать более 21 000 доменов. C&C-коммуникации защищены 2048-битным ключом RSA, поэтому даже если исследователи смогут идентифицировать и зарегистрировать нужный домен, они не смогут отдавать команды ботам.

Исследователи называют Vo1d многоцелевым инструментом. Как уже было сказано выше, чаще всего он превращает зараженные устройства в прокси, которые ретранслируют вредоносный трафик для злоумышленников. Это также помогает обходить региональные ограничения, защитные фильтры и так далее.

Еще одна функция Vo1d — рекламное мошенничество, то есть имитация пользовательских действий, кликов по рекламным объявлениям и просмотра видео ради получения прибыли недобросовестными рекламодателями. Так, малварь имеет специальные плагины, автоматизирующие взаимодействие с рекламой и имитирующие поведение человека в браузере, а также использует Mzmess SDK, который распределяет мошеннические задачи между ботами.

При этом цепочка заражений, при помощи которых Vo1d проникает на устройства под управлением Android TV, по-прежнему остается неизвестной.