Характерный почерк кибершпионских групп — рассылка фишинговых писем от имени регуляторов или иных ведомств. Ведь такие злоумышленники атакуют в основном государственные и научно-исследовательские организации. Но участники Squid Werewolf (APT37, Ricochet Chollima, ScarCruft, Reaper Group) пошли необычным для шпионов путем: они притворились HR-менеджерами реально существующей крупной компании.

Как сообщают исследователи из компании BI.ZONE, шпионский кластер Squid Werewolf ориентирован на организации из Южной Кореи, Японии, Вьетнама, России, США, Индии, ОАЭ и других стран.

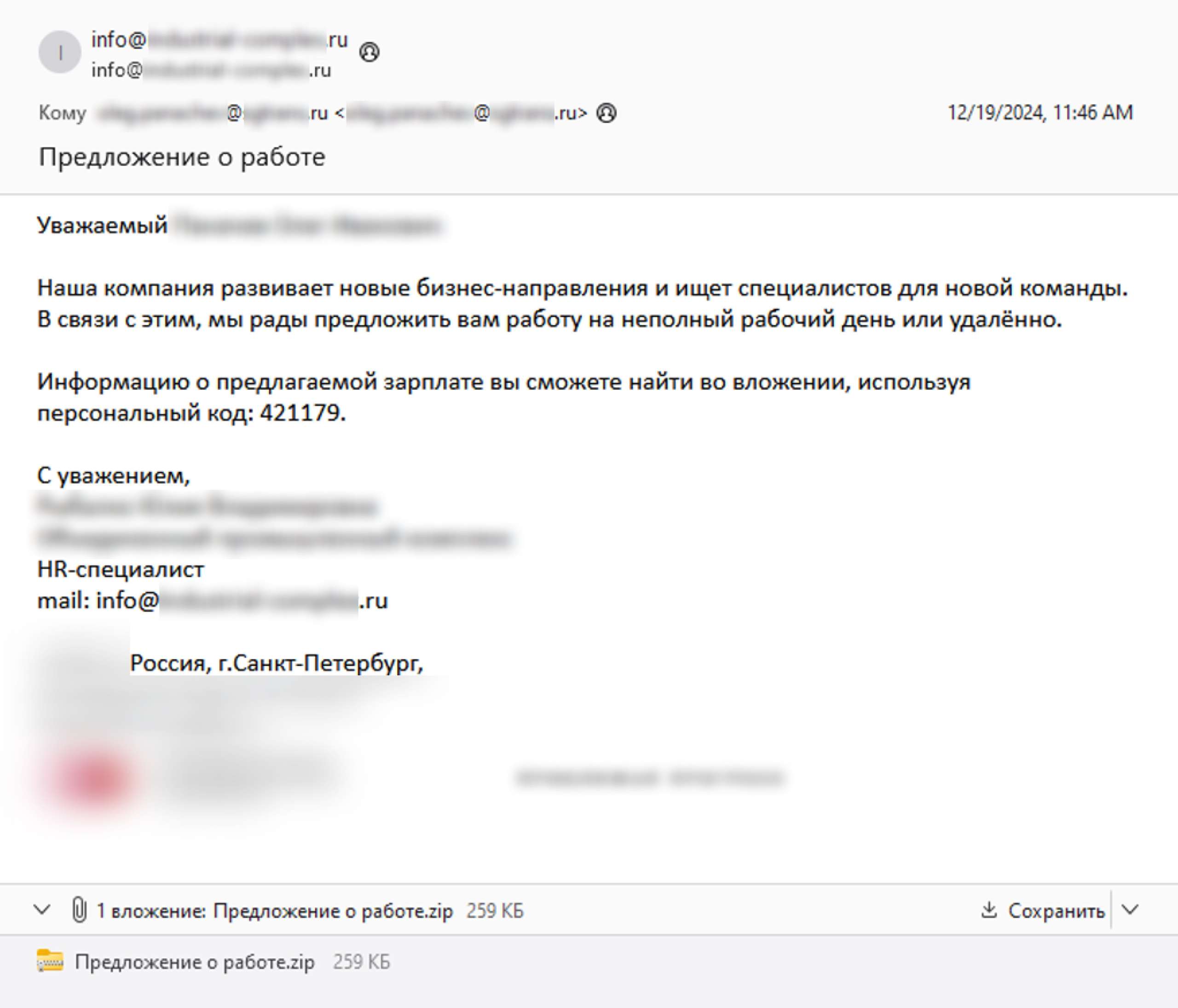

В конце 2024 года злоумышленники попытались проникнуть в одну из российских компаний. Предположив, что на компьютере одного из сотрудников может находиться ценная информация, группировка отправила жертве фишинговое письмо с предложением рассмотреть вакансию в реальной промышленной организации.

Атакующие отправили потенциальной жертве письмо с защищенным паролем ZIP-архивом, который содержал LNK-файл «Предложение о работе.pdf.lnk» (пароль был указан в тексте письма). По задумке хакеров, пользователь должен был открыть вложение и таким образом запустить малварь, с помощью которой группировка получила бы доступ к нужным данным.

Исследователи отмечают, что злоумышленники все реже используют документы Microsoft Word и Microsoft Excel. Это связано с тем, что Microsoft периодически блокирует выполнение макросов в скачанных из интернета документах. В итоге атакующие все чаще предпочитают использовать архивы с исполняемыми файлами, скриптами или ярлыками.

«Злоумышленники хорошо подготовились к атаке и предварительно собрали полезную информацию о сотруднике. Чтобы не вызвать подозрений у жертвы, атакующие добавили во вложенный файл информацию о зарплате, обещанной в письме.

Кластер самостоятельно разработал вредоносный инструмент, а также наложил на него несколько слоев обфускации, то есть изменил код программы, чтобы ПО стало сложнее распознать. Все это затруднило обнаружение вредоносной активности», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.