Для критической уязвимости удаленного выполнения кода (RCE) в Apache Tomcat, получившей идентификатор CVE-2025-24813, опубликован эксплоит, показывающий, как взламывать серверы с помощью одного запроса PUT. Из-за этого проблема уже активно эксплуатируется злоумышленниками.

RCE-уязвимость CVE-2025-24813 была раскрыта разработчиками Apache на прошлой неделе. Сообщалось, что проблема затрагивает Apache Tomcat версий 11.0.0-M1 - 11.0.2, 10.1.0-M1 - 10.1.34 и 9.0.0.M1 - 9.0.98. Разработчики предупреждали, что при соблюдении ряда условий злоумышленники могут просмотреть или внедрить произвольное содержимое в критически важные файлы.

Всем пользователям рекомендовалось как можно скорее обновить Tomcat до версий 11.0.3+, 10.1.35+ или 9.0.99+, где проблема CVE-2025-24813 уже устранена. Также для защиты пользователи могут использовать конфигурацию сервлета по умолчанию (readonly= «true»), отключить поддержку partial PUT и избегать хранения конфиденциальных файлов в подкаталогах общедоступных путей загрузки.

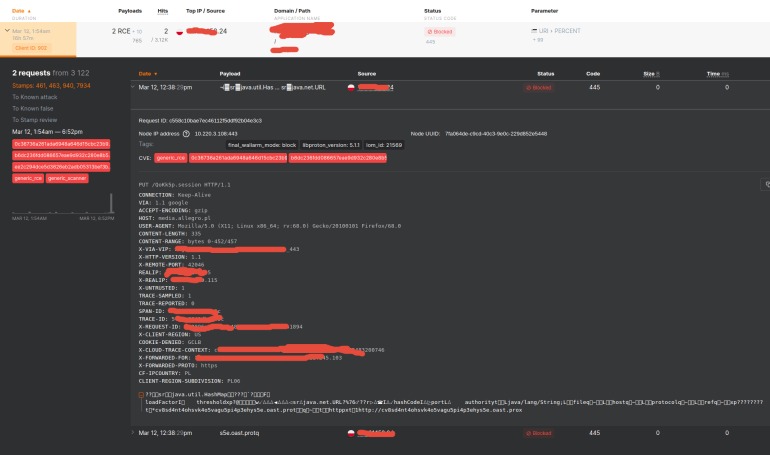

Как теперь сообщают эксперты компании Wallarm, хакеры уже используют proof-of-concept эксплоиты, появившиеся в сети всего через 30 часов после раскрытия информации об уязвимости.

Исследователи предупреждают, что обычные защитные средства не могут обнаружить такую вредоносную активность, поскольку PUT-запросы выглядят нормально, а вредоносное содержимое обфусцировано с помощью base64.

Так, злоумышленники отправляют PUT-запрос, содержащий сериализованный Java-код в base64, который сохраняется в хранилище сессий Tomcat. Затем атакующий отправляет GET-запрос с куки JSESSIONID, указывающим на загруженный файл сессии, вынуждая Tomcat десериализовать и выполнить вредоносный Java-код.

Атака не требует аутентификации и обусловлена тем, что Tomcat принимает partial PUT и по умолчанию сохраняет сессии.

«Эта атака очень проста в исполнении и не требует аутентификации, — объясняют специалисты Wallarm. — Единственное требование — чтобы Tomcat использовал файловое хранилище сессий, что часто встречается во многих развертываниях. Хуже того, base64 позволяет эксплоиту обойти большинство традиционных фильтров безопасности, что затрудняет его обнаружение».

Исследователи предупреждают, что сейчас главная проблема — не сам факт эксплуатации уязвимости, а возможность появления новых RCE-проблем, связанных с обработкой partial PUT в Tomcat.

«Злоумышленники вскоре начнут менять тактику, загружая вредоносные JSP-файлы, изменяя конфигурации и устанавливая бэкдоры за пределами хранилища сессий. Это только первая волна», — говорят эксперты.