Специалисты Silent Push заметили новую фишинговую кампанию, направленную на игроков Counter-Strike 2. Мошенники используют атаки browser-in-the-browser, которые отображают реалистично выглядящее окно, имитирующее страницу входа в Steam.

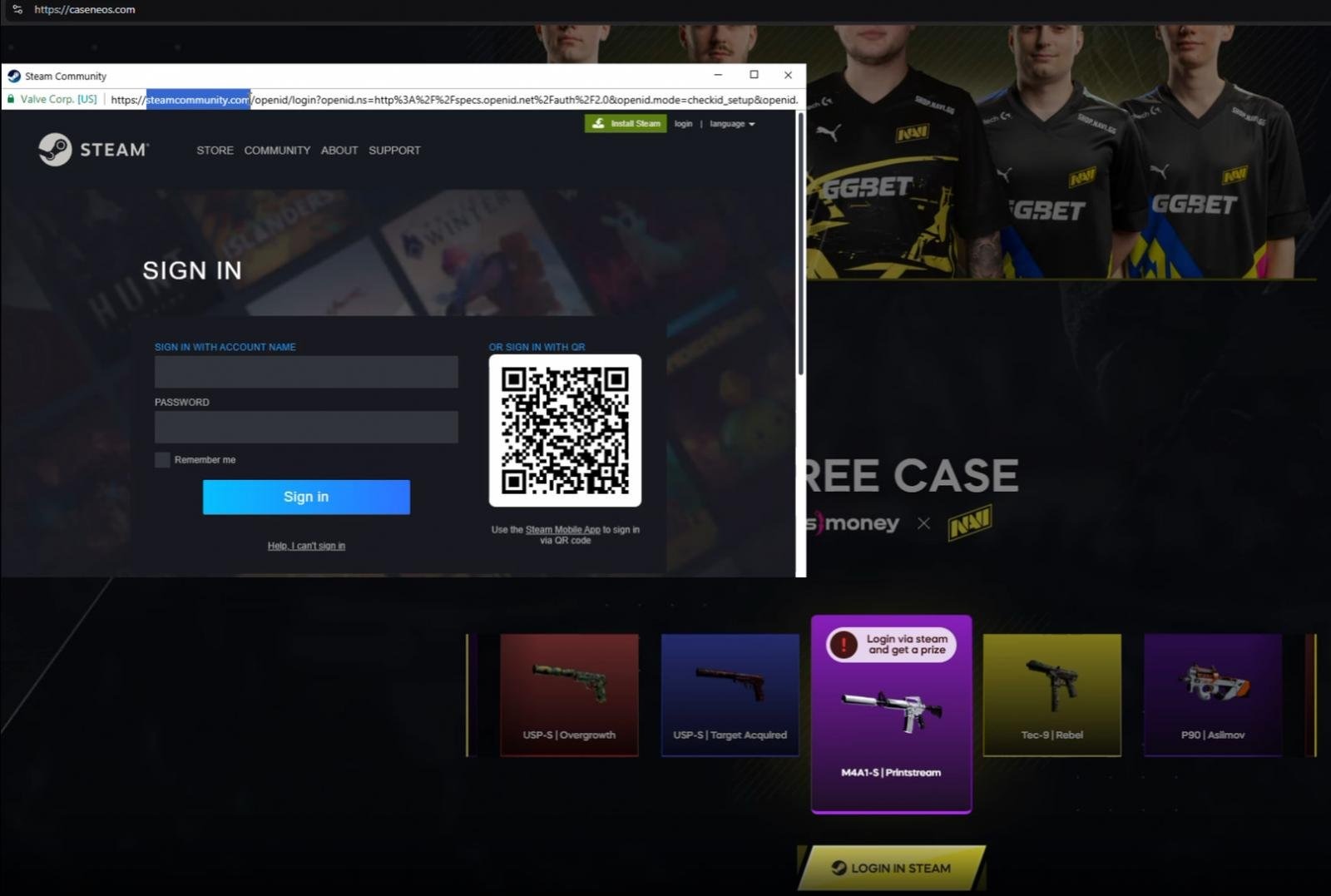

В своих атаках злоумышленники маскируются под известную киберспортивную команду Navi, чтобы привлечь внимание ее поклонников и придать фишинговой странице видимую легитимность за счет использования известного бренда.

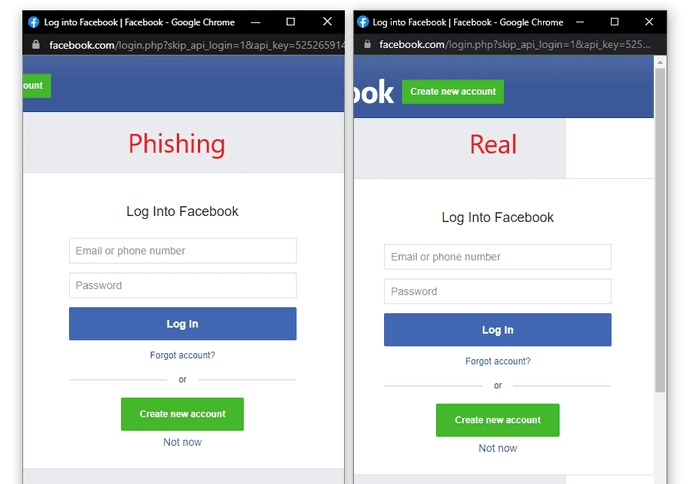

Хакеры используют фишинговую технику browser-in-the-browser («браузер в браузере»), из-за чего фейки практически невозможно отличить от оригинальных страниц.

Впервые эту технику еще в 2022 году описал ИБ-исследователь, известный под псевдонимом mr.d0x. Тогда специалист продемонстрировал, что browser-in-the-browser позволяет создавать фишинговые формы входа, используя для этого фейковые окна в браузере Chrome. Атака основывается на том факте, что при входе на сайты нередко можно увидеть предложение залогиниться с помощью учетной записи Google, Microsoft, Apple, Twitter, Facebook, Steam и так далее. При нажатии такой кнопки (например, «Login with Google») в браузере отобразится окно single-sign-on (SSO), в котором будет предложено ввести учетные данные и войти в систему с этой учетной записью.

Важно, что такие окна урезаны и отображают только саму форму для входа и адресную строку, показывающую URL-адрес. Этот URL-адрес позволяет убедиться, что для входа на сайт используется настоящий домен (например, google.com), что еще больше повышает доверие к процедуре.

По сути, атакующие создают поддельные окна браузера внутри настоящих окон браузера и показывают жертвам страницы для входа или другие формы для кражи учетных данных или одноразовых кодов доступа (one-time passcode, OTP).

Ранее такие атаки уже использовались для «угона» чужих аккаунтов Steam, но теперь исследователи из Silent Push обнаружили новую вредоносную кампанию.

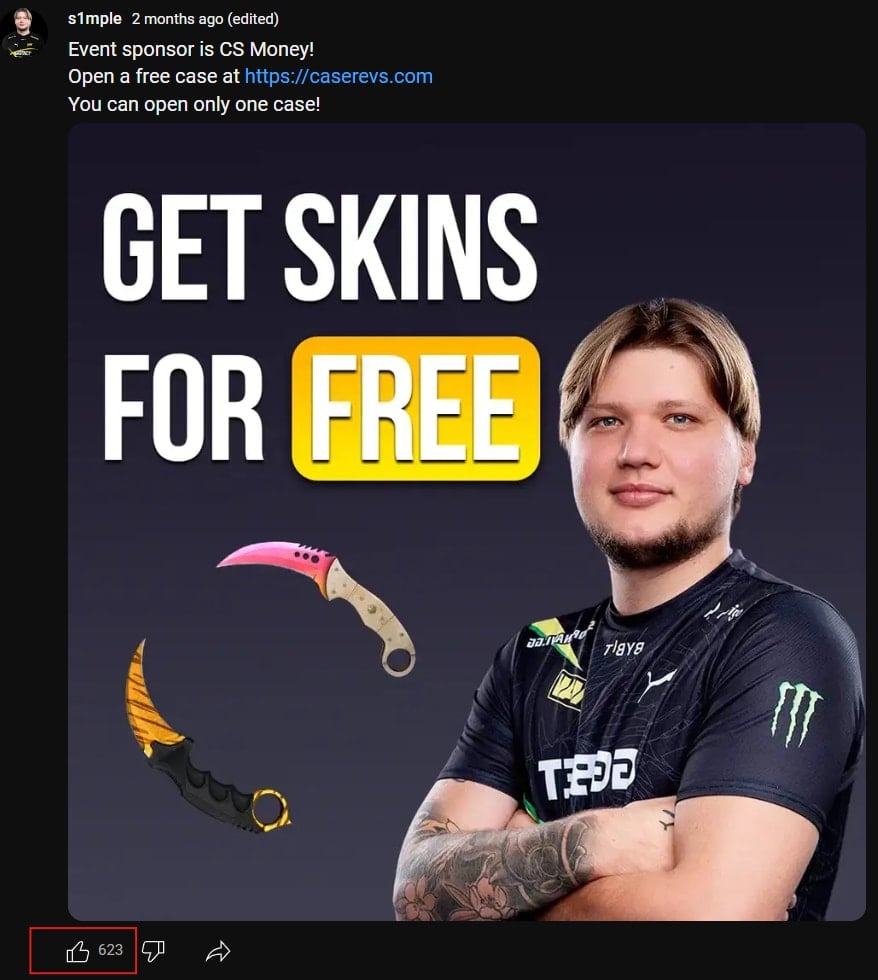

Эксперты пишут, что злоумышленники используют описание к видеороликам на YouTube и другие каналы продвижения, чтобы заманивать потенциальных жертв на фишинговые сайты. На таких сайтах посетителям обещают бесплатный кейс с новыми скинами для CS2.

Все эти сайты используют один IP-адрес, то есть за этой кампанией стоит один и тот же злоумышленник или группировка.

Эксперты перечисляют следующие вредоносные сайты, обещающие бесплатные внутриигровые предметы CS2:

- caserevs[.]com

- caseneiv[.]com

- casenaps[.]com

- caseners[.]com

- simplegive[.]cn

- caseneus[.]cfd

Чтобы получить такой подарок, пользователям предлагается залогиниться в свой аккаунт Steam с помощью всплывающего окна, похожего на настоящее окно для входа в Steam. На самом деле, на этом этапе атаки в дело вступает техника browser-in-the-browser, и поддельное окно для входа лишь имитирует официальный URL и интерфейс Steam.

Для таких поддельных окон нельзя изменить размер, а также их нельзя перетащить за пределы активного окна (как обычные всплывающие окна), но пользователи, которые не пытаются взаимодействовать с ними таким образом, могут не заметить подлога.

Главная цель таких атак — кража аккаунтов в Steam, которые затем перепродаются на специализированных торговых площадках за десятки, а иногда и сотни тысяч долларов (в зависимости от объема игровой библиотеки и наличия внутриигровых предметов на аккаунте).

Для защиты аккаунтов в Steam исследователи рекомендуют активировать многофакторную аутентификацию, включить Steam Guard Mobile Authenticator, а также регулярно проверять активность входа в систему на предмет подозрительных логинов.