Исследователи из немецкого стартапа thinkAwesome GmbH сообщили, что в популярной собаке-роботе Unitree Go1 есть предустановленный и недокументированный туннельный сервис для удаленного доступа.

По словам аналитиков, любой человек, имеющий ключ API и использующий стандартные учетные данные pi/123, может управлять такими робособаками и получать удаленный доступ к их камерам.

Роботы китайской компании Unitree Robotics завоевали популярность благодаря своей низкой по сравнению с конкурентами цене, которая варьируется от 2500 долларов за модель Air до 8500 долларов за версию Edu, предназначенную для университетов и исследователей.

Хотя роботы-собаки отличаются друг от друга аппаратными компонентами, на программном уровне они практически одинаковы. SDK более дорогих моделей позволяет разработчикам получать доступ как к высокоуровневыми, так и низкоуровневыми командам.

Исследователи обнаружили, что «под капотом» собаками управляет Raspberry Pi, и при старте он запускает несколько проприетарных сервисов. После проверки подключения к интернету он также запускает туннельный сервис CloudSail (Zhexi).

«CloudSail (Zhexi) — это туннельный сервис для удаленного доступа, разработанный компанией Zhexi Technology и ориентированный в первую очередь на китайский рынок. Сервис предназначен для обхода NAT и удаленного доступа для IoT-устройств, промышленного оборудования и других сетевых систем», — поясняют специалисты.

Для пользователей робособак это означает, что сервис может использоваться для установления соединения и эффективного обхода ограничений брандмауэра и NAT, даже если локальная сеть блокирует входящие соединения и не имеет проброса портов. Это может представлять опасность и теоретически позволяет вторгаться в частные сети.

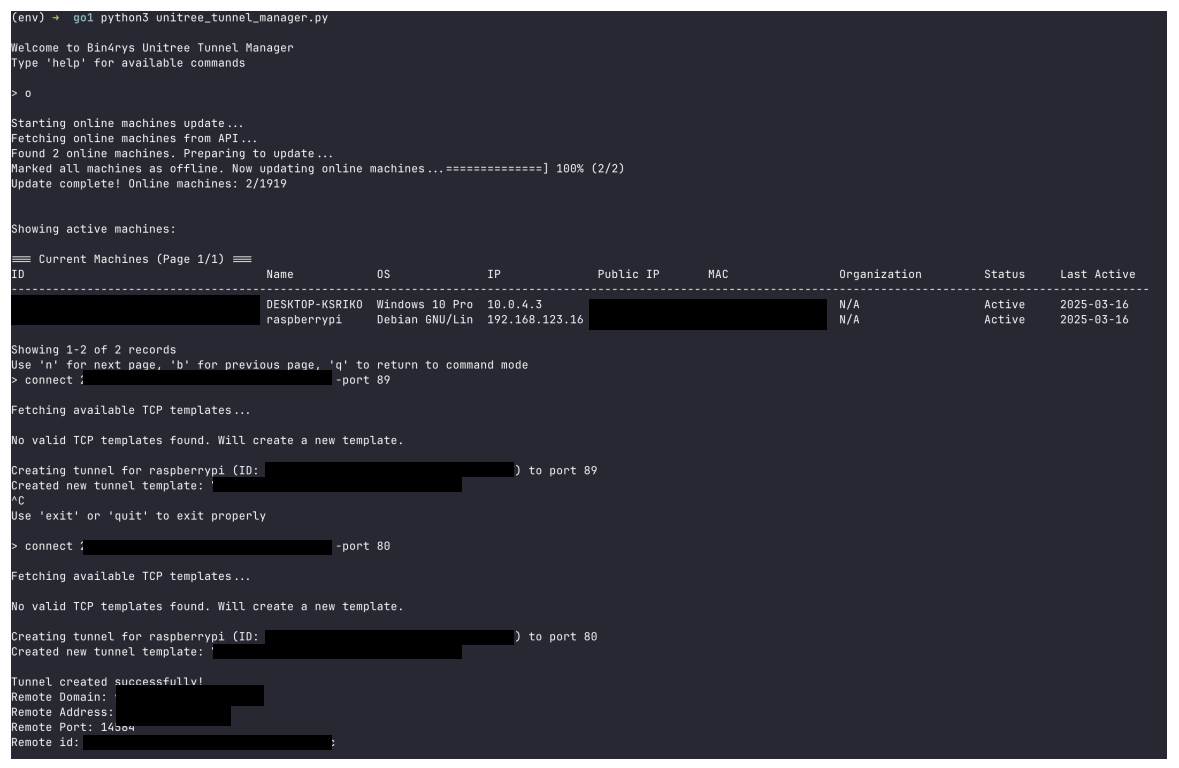

Исследователи пишут, что им удалось достать API-ключ для сервиса CloudSail и обнаружить в общей сложности 1919 уязвимых устройств. Только два из них были активны на момент проведения анализа.

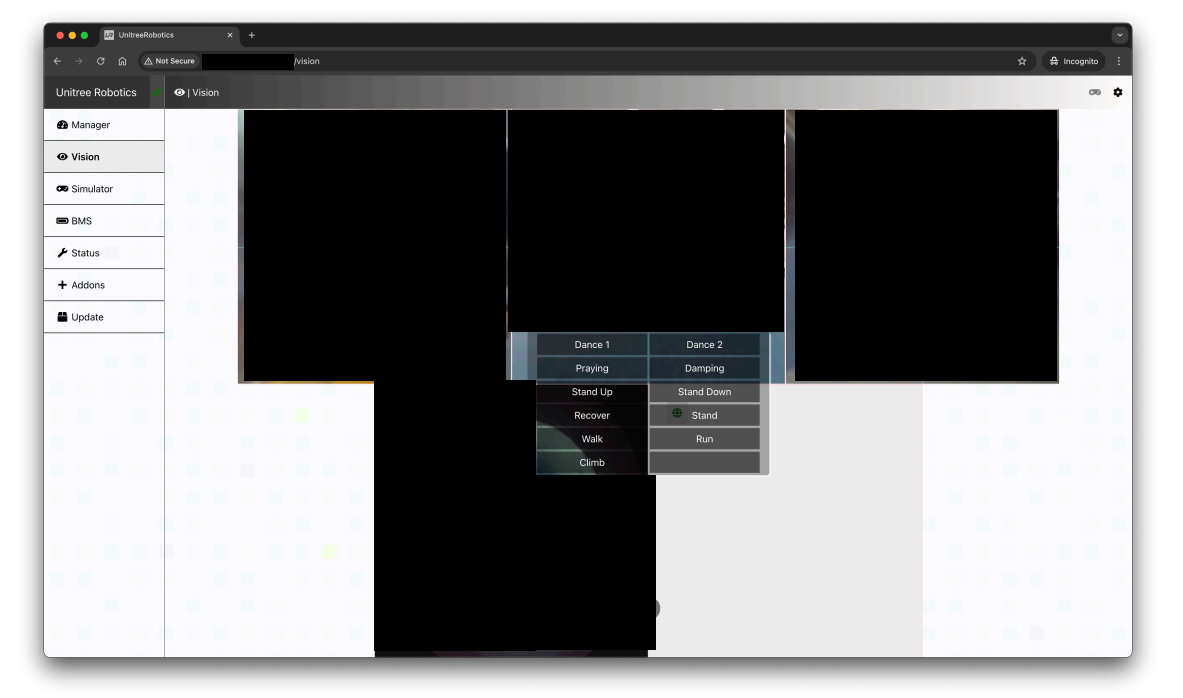

В демонстрационных целях эксперты успешно получили удаленный доступ к собственной робособаке. Подчеркивается, что потенциальные злоумышленники могли бы использовать это для бокового перемещения внутри сети.

«Большинство машин находятся в Китае, но, как и ожидалось, есть устройства и за пределами страны. Помимо нескольких IP-адресов в жилых домах, мы смогли выявить несколько IP-адресов, принадлежащих университетам и корпоративным сетям по всему миру», — пишут специалисты.

Так, в отчете thinkAwesome GmbH перечислено более десятка университетов из США, Канады, Германии, Новой Зеландии, Австралии и Японии, которые проводят эксперименты с Unitree Go1.

При этом исследователи сомневаются, что бэкдор был создан намеренно. По их мнению, присутствие CloudSail (Zhexi) скорее свидетельствует о плохой очистке кода и недостаточных проверках в Unitree.

«Мы настоятельно рекомендуем всем, у кого есть такой робот, навсегда отключить его от сети, а также изучить все доступные логи и убедиться, что сеть не была скомпрометирована, — рекомендуют эксперты. — Любой человек, имеющий доступ к API-ключу, может получить свободный доступ к любым роботам-собакам в туннельной сети, удаленно управлять ими, использовать камеры, чтобы “видеть” их глазами, или даже подключаться к RPI через SSH».

Так как роботы Unitree Go1 используются, в том числе, для поисково-спасательных и военных операций, исследователи пишут, что наличие бэкдора в таких условиях может быть крайне опасным.

«Мы испытываем тревогу, представляя себе собаку-робота, использующуюся в таких чувствительных сферах, с активным туннелем к производителю, который может удаленно управлять устройством по своему усмотрению», — говорят специалисты.

Компания отмечает, что не анализировала более новую модель робособаки Go2 и другие устройства производителя, но подобные бэкдоры, вероятно, могут присутствовать и в них.