Исследователи из «Лаборатории Касперского» обнаружили, что под видом офисных приложений Microsoft через SourceForge распространяются майнер и троян ClipBanker. В России с этой вредоносной кампанией столкнулись уже больше 4600 человек.

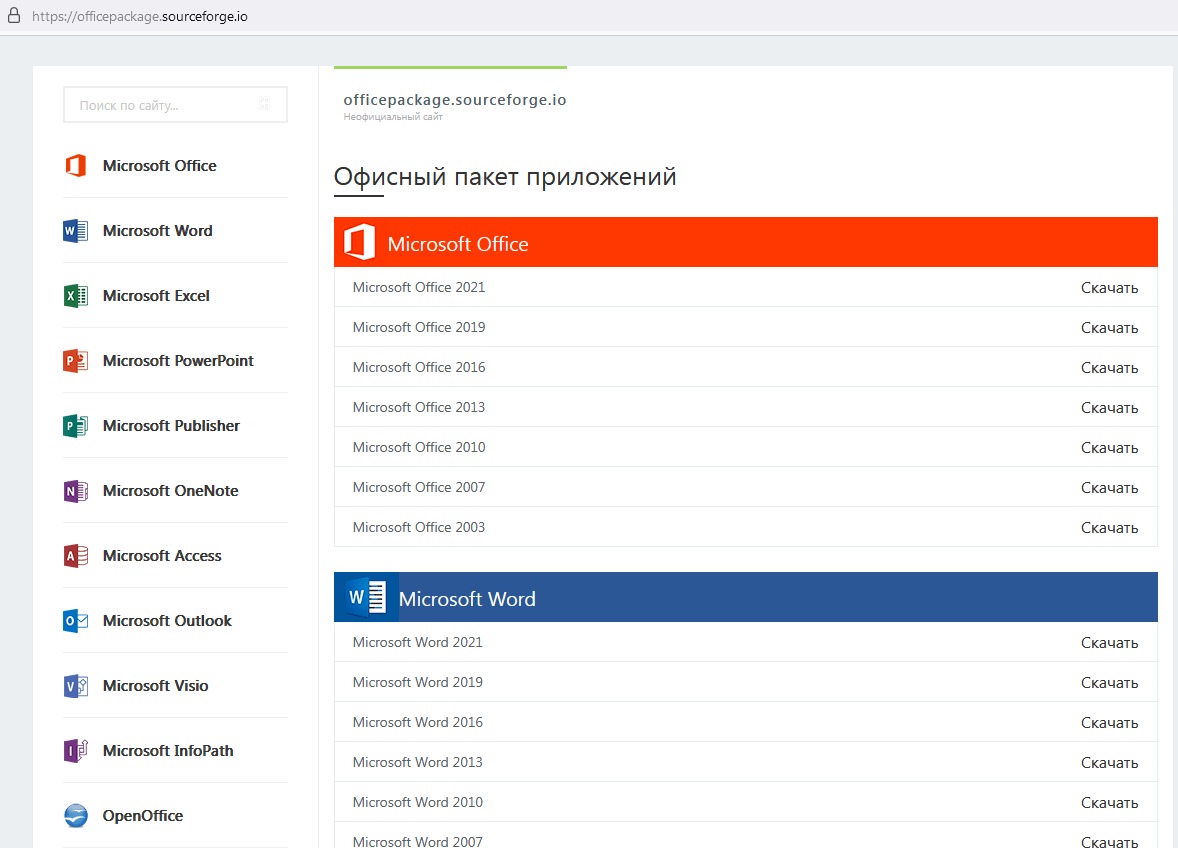

Люди, искавшие приложения Microsoft для ПК на неофициальных ресурсах, могли обнаружить проект officepackage, размещенный на одном из доменов сайта SourceForge (sourceforge.io), где предлагалось скачать софт бесплатно.

При этом officepackage на основном сайте sourceforge.net выглядел безобидно, хотя содержал не сами офисные программы, а дополнения к ним, скопированные с легитимного проекта на GitHub. А вот officepackage.sourceforge[.]io выглядел совершенно иначе: вместо описания с GitHub на странице находится внушительный список офисных приложений с указанием версий и кнопками «Скачать».

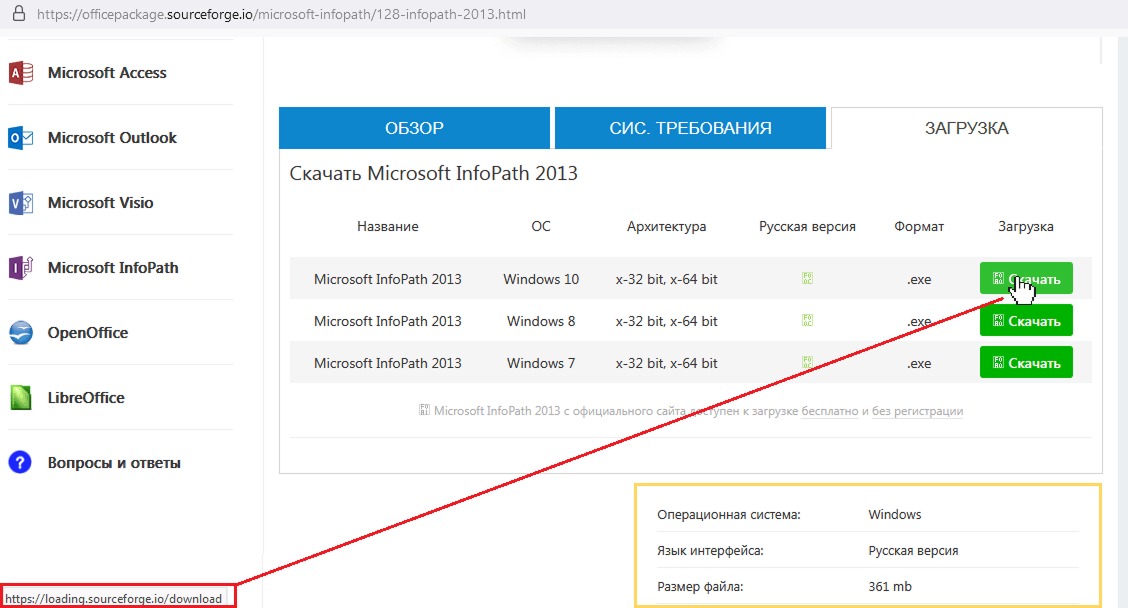

При наведении мыши на такую кнопку, можно было увидеть внушающий доверие URL-адрес https[:]//loading.sourceforge[.]io/download. Его можно по ошибке отнести к officepackage, ведь кнопки расположены в этом проекте. Однако имя домена loading.sourceforge.io свидетельствовало о том, что на sourceforge.net был создан другой проект — loading.

За этими кнопками скачивания скрывалась ссылка, ведущая на скачивание вредоносного архива. Внутри архива содержались два файла: еще один архив, защищенный паролем, и текстовый документ с паролем.

Если пользователь распаковывал вложенный, защищенный паролем архив, после цепочки загрузок на машину жертвы проникали две вредоносные программы. Первая — майнер, позволявший злоумышленникам использовать мощности зараженного ПК для добычи криптовалюты. Вторая — троян ClipBanker, который подменял адреса криптовалютных кошельков в буфере обмена с целью кражи криптовалюты. Искомых приложений Microsoft среди скачанных файлов не оказывалось.

Специалисты предупреждают, что хотя атака была нацелена на кражу и майнинг криптовалюты, в дальнейшем злоумышленники могли продавать доступ к скомпрометированным устройствам или использовать его в других целях.

«Авторы этой кампании воспользовались особенностью платформы SourceForge. Для проектов, созданных на sourceforge.net, автоматически выделяется дополнительное доменное имя и веб-хостинг на sourceforge.io. На sourceforge.net атакующие загрузили проект с дополнениями к офисным программам, которые не содержали вредоносный код, а уже на sourceforge.io разместили описания приложений Microsoft и вредоносную ссылку, ведущую на зараженный архив. Злоумышленники в целом все чаще используют в своих схемах облачные хранилища, репозитории, бесплатные хостинги — чтобы минимизировать затраты на инфраструктуру. К тому же на таких ресурсах им легче затеряться среди миллионов чистых файлов, — комментирует Олег Купреев, эксперт по кибербезопасности в „Лаборатории Касперского“. — Внутри второго, запароленного архива, находился файл весом более 700 мегабайт. Вероятно, такой внушительный размер должен был убедить человека в том, что перед ним действительно установщик ПО. На самом деле его создатели применили технику File Pumping и искусственно увеличили размер файла, дописав в его конец большое количество „мусора“. В реальности файл весил всего 7 мегабайт».

Судя по тому, что сайт officepackage.sourceforge[.]io имеет русскоязычный интерфейс, атаки нацелены преимущественно на русскоговорящих пользователей. По данным «Лаборатории Касперского», 90% потенциальных жертв находится в России, где с начала года по конец марта с этой схемой столкнулись 4604 пользователя.