Группировка Elusive Comet использует малоизвестную функцию Remote Control в Zoom, чтобы получить контроль над компьютером жертвы, установить вредоносное ПО и похитить криптовалюту.

Проблема была обнаружена специалистами некоммерческой организации Security Alliance (SEAL) и компании Trail of Bits. По данным исследователей, северокорейские хакеры выдают себя за венчурных инвесторов, рассылая жертвам фишинговые письма со ссылками на встречи в Zoom.

Атака начинается со стандартного пресс-релиза или личного сообщения, в котором жертве предлагается принять участие в подкасте Aureon Capital, а хакеры выдают себя за ведущих подкастов, журналистов и венчурные компании.

Если человек попадается на уловку с подкастом, хакеры назначают ему встречу в Zoom, якобы чтобы узнать больше о работе потенциальной жертвы. Иногда детали встречи скрываются до последней минуты, чтобы создать ощущение срочности.

«После того как потенциальная жертва присоединяется к разговору, ей предлагается поделиться своим экраном, якобы для того, чтобы продемонстрировать свою работу. В этот момент хакеры используют Zoom, чтобы запросить удаленный контроль над компьютером жертвы. Если потенциальная жертва не очень внимательна, она может случайно предоставить злоумышленникам удаленный доступ, что позволит Elusive Comet развернуть свое вредоносное ПО», — говорится в оповещении SEAL.

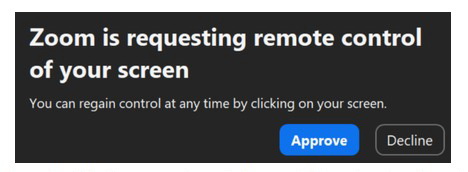

Функция Remote Control позволяет одному пользователю взять под контроль компьютер другого участника встречи, если тот дал на это явное разрешение.

Хитрость заключается в том, что один из участников хак-группы присоединяется к встрече под именем Zoom и запрашивает удаленное управление системой жертвы. Поскольку участник видеоконференции носит имя Zoom, всплывающее окно выглядит как системный запрос на получение разрешения от самой программы, что может обмануть невнимательных жертв.

По словам исследователей, малварь Elusive Comet может выступать как в роли инфостилера, сразу ворующего данные, так и в роли RAT (трояна удаленного доступа), который позволяет похитить секреты позже. Обычно после установки малварь начинает просматривать в системе жертвы сессии браузера, менеджеры паролей и ищет seed-фразы.

Специалисты SEAL сообщают, что такие атаки уже привели к «миллионным убыткам», и в их отчете перечислены около тридцати аккаунтов в социальных сетях и несколько корпоративных сайтов, которые использовались для придания фальшивой Aureon Capital видимой легитимности.

При этом эксперты Trail of Bits сообщили, что столкнулись с такими атаками лично: два пользователя X, выдававшие себя за продюсеров Bloomberg, пытались пригласить главного исполнительного директора компании для участия в колонке Crypto. Злоумышленники настойчиво просили эксперта созвониться через Zoom и пытались перехватить контроль над его машиной описанным выше способом.

Стоит отметить, что в документации Zoom четко указано, что функция Remote Control никогда не предназначалась для администрирования. Эта in-meeting опция может быть отключена хостом, на уровне учетной записи, группы или пользователя. Администраторы также могут заблокировать Remote Control и опцию общего доступа к буферу обмена, которую злоумышленники используют для передачи закрытых ключей между машинами.

Однако на практике мало кто знает о Remote Control в целом, а диалоговое окно выглядит как обычный запрос от Zoom. Эксперты Trail of Bits утверждают, что именно эта неоднозначность интерфейса представляет главную опасность.

«Эта атака особенно опасна из-за сходства диалогового окна разрешения с другими безобидными уведомлениями от Zoom. Пользователи, привыкшие нажимать “Approve” в запросах Zoom, могут предоставить полный контроль над своим компьютером, не осознавая последствий», — предупреждают в Trail of Bits.

Специалисты Trail of Bits и Security Alliance рекомендуют отключить функцию удаленного управления и весь пакет специальных возможностей Zoom, если он не используется.