Специалисты «Лаборатории Касперского» обнаружили сложные целевые атаки хак-группы Lazarus, нацеленные на бизнес в Южной Корее. Хакеры использовали сочетание двух основных методов: сначала они заражали системы жертв через легитимные новостные сайты (тактика watering hole), а затем эксплуатировали уязвимость в популярном южнокорейском ПО для передачи файлов Innorix Agent.

Эта кампания получила название «Операция SyncHole», и сообщается, что атакам подверглись как минимум шесть компаний из Южной Кореи — в сферах программного обеспечения, ИТ, финансов, производства полупроводников и телекоммуникаций. При этом реальное количество жертв может быть больше.

В ходе анализа этих атак исследователи обнаружили в Innorix Agent еще одну уязвимость нулевого дня, которой не успели воспользоваться злоумышленники. Проблема давала возможность осуществлять загрузку произвольных файлов в Innorix Agent. Компания уведомила об уязвимости Агентство по интернету и кибербезопасности Южной Кореи (KrCERT/CC), а также самого вендора. Вскоре были выпущены необходимые обновления, а найденной уязвимости был присвоен идентификатор KVE-2025-0014.

Все началось с того, что эксперты обнаружили использование малвари ThreatNeedle и SIGNBT в корпоративной сети одной из южнокорейских компаний (еще до обнаружения уязвимостей в Innorix Agent). Вредоносное ПО было запущено в памяти легитимного процесса SyncHost.exe и работало как подпроцесс Cross EX, легитимного южнокорейского софта, который помогает обеспечивать работу защитных инструментов в различных браузерных средах.

Как показал анализ, похожий способ использовался для атак еще на пять организаций в Южной Корее. В каждом случае цепочка заражения, предположительно, запускалась за счет некой уязвимости в Cross EX. Предполагается, что именно это и стало отправной точкой заражения в рамках всей кампании, и недавно KrCERT опубликовал уведомление, подтверждающее наличие уязвимости в Cross EX, которая позднее была устранена.

Дело в том, что в южнокорейском сегменте интернета для доступа к онлайн-банкингу и государственным сайтам требуется установка специального защитного ПО, обеспечивающего, к примеру, защиту от кейлоггеров и цифровую подпись на основе сертификатов. Однако такие программы постоянно работают в фоновом режиме для взаимодействия с браузером.

Как отмечают эксперты, Lazarus демонстрирует глубокое понимание этой специфики, и разработала стратегию атак на южнокорейские организации, основанную на сочетании уязвимостей в таком ПО с атаками типа watering hole.

Cross EX обеспечивает работу вышеупомянутого защитного ПО в различных браузерах и запускается с пользовательскими правами, за исключением первого запуска после установки. Хотя точный способ доставки малвари через Cross EX пока неизвестен, исследователи полагают, что в ходе атаки злоумышленникам удалось повысить привилегии, поскольку в большинстве случаев процесс запускался с высоким уровнем целостности.

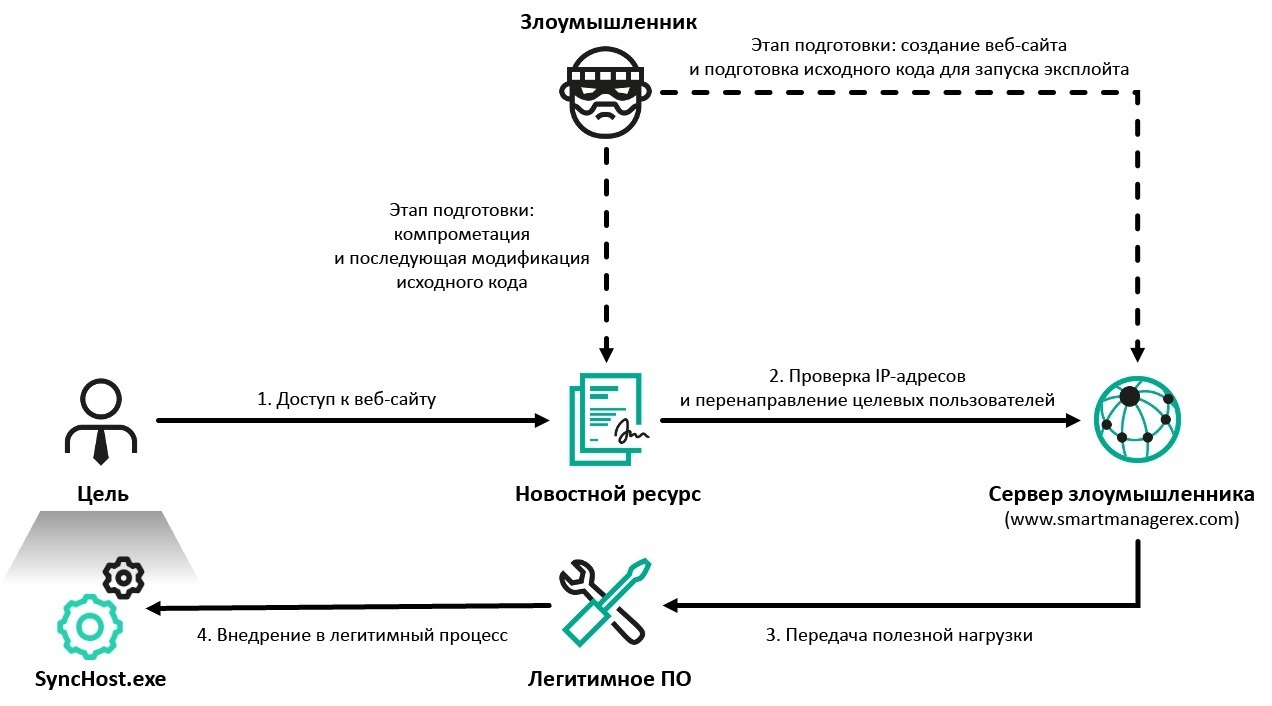

В рамках «Операции SyncHole» Lazarus использовала в качестве приманок зараженные новостные сайты, которые посещает большое количество людей. Эта тактика называется watering hole («водопой»), по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. То есть злоумышленники размещают малварь на каких-то ресурсах, которые регулярно посещают нужные им цели.

Чтобы выбрать из всех посетителей сайтов интересующих их пользователей, злоумышленники фильтровали трафик с помощью скрипта на стороне сервера и выборочно перенаправляли посетителей на подконтрольные им ресурсы.

Заражение ThreatNeedle началось после того, как нужный пользователь посещал несколько новостных сайтов. Как выяснилось, при визите на сайт зараженная система обменивалась данными с определенным IP-адресом, по которому размещались два домена, которые представляли собой сайты по аренде автомобилей, сделанные наспех с использованием общедоступных HTML-шаблонов.

Отмечается, что название первого домена — www.smartmanagerex[.]com, имитировало программное решение от того же поставщика, который распространяет Cross EX.

В результате исследователи сочли, что целевая страница перенаправления активировала вредоносный скрипт для эксплуатации потенциальной уязвимости Cross EX. В конечном счете скрипт запускал легитимный исполняемый файл SyncHost.exe и внедрял в него шелл-код, который загружал разновидность ThreatNeedle.

Также на ранних этапах атаки злоумышленники эксплуатировали 1-day уязвимость в Innorix Agent — это обязательное программное обеспечение для выполнения ряда финансовых и административных операций на южнокорейских сайтах.

Расчет атакующих заключался в следующем: это ПО установлено на множестве корпоративных и частных компьютеров в Южной Корее, и любой пользователь с уязвимой версией может стать потенциальной жертвой.

Эксплуатируя уязвимость в Innorix Agent, Lazarus могла осуществлять горизонтальное перемещение по внутренней сети после проникновения в нее, а затем устанавливали дополнительную малварь на целевой хост. В результате группировка получала возможность запустить свою малварь, включая бэкдор ThreatNeedle и загрузчик LPEClient, которые существенно расширяли возможности атакующих во внутренних сетях организаций.

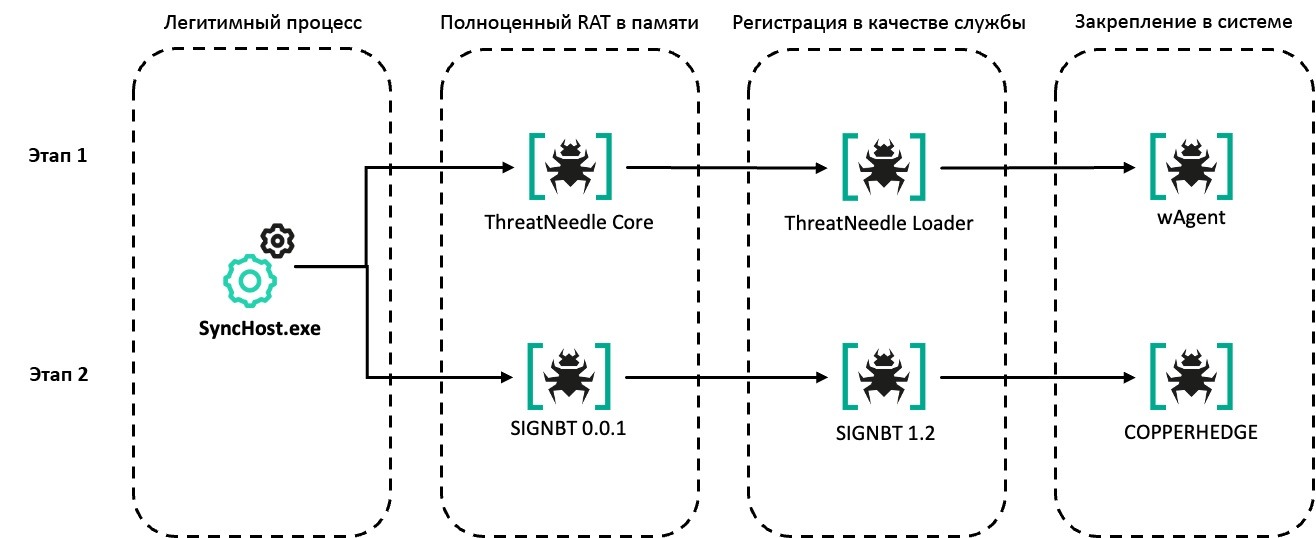

В целом эксперты разделили эту операцию на два этапа в зависимости от используемого вредоносного ПО. Первый этап включал цепочку выполнения с ThreatNeedle и wAgent, а за ним следовал второй этап, в рамках которого применялись SIGNBT и COPPERHEDGE.

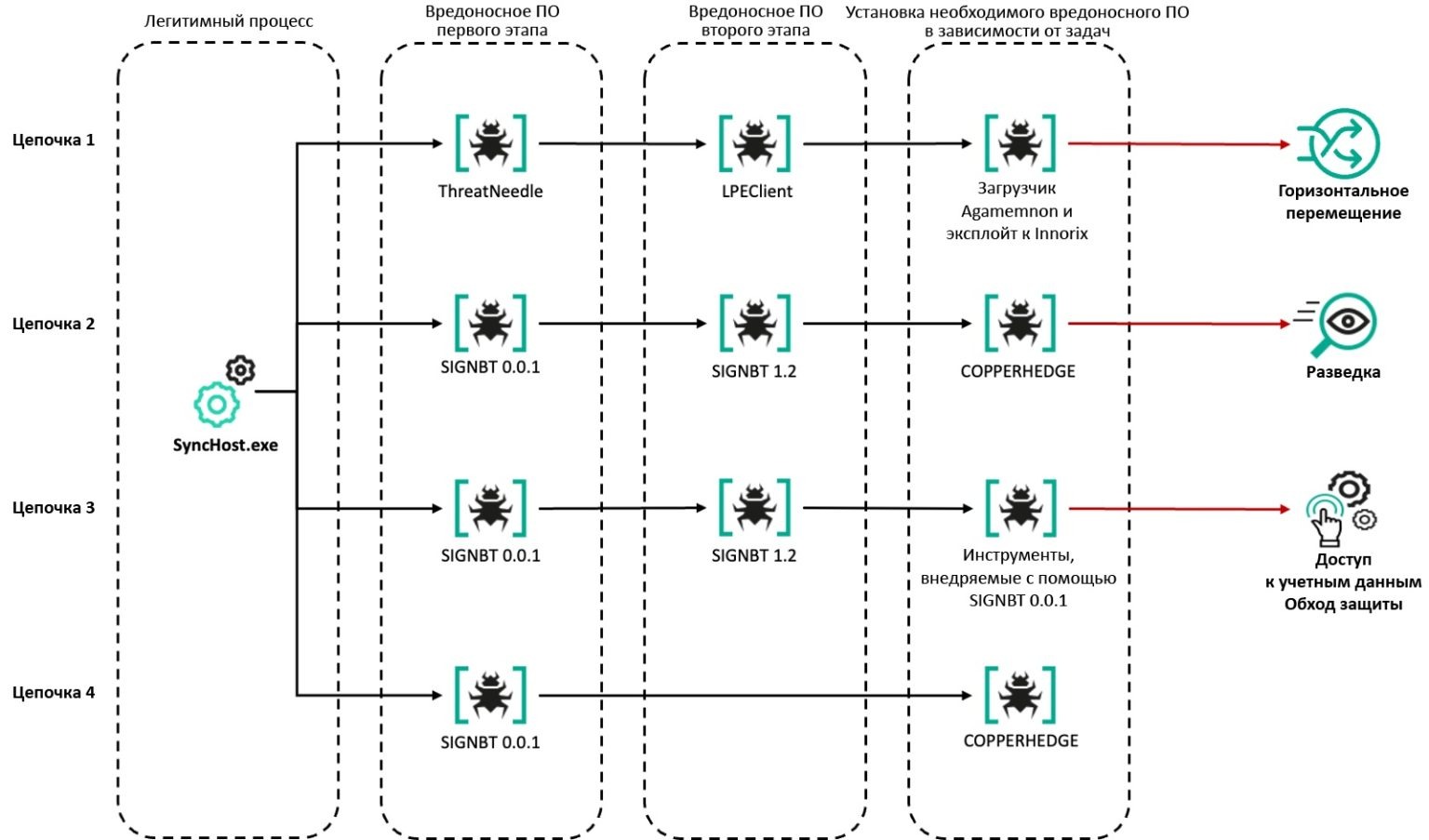

При этом были выделены четыре разных цепочки выполнения малвари, которые имели место как минимум в шести пострадавших организациях.

В первом случае заражения была зафиксирована разновидность ThreatNeedle, однако в последующих атаках ее сменил SIGNBT, что ознаменовало переход ко второму этапу операции.

Предполагается, что это было связано с тем, насколько оперативно компания остановила атаку на первую пострадавшую организацию. После этого Lazarus реализовала три обновленные цепочки заражения с SIGNBT, а исследователи зафиксировали более широкий круг целей и возросшую частоту атак. То есть, похоже, хакеры поняли, что их тщательно спланированные атаки были раскрыты, и решили более агрессивно использовать найденную уязвимость.

«Анализ атак указывает на серьезную проблему в области кибербезопасности: использование сторонних плагинов для браузеров и вспомогательных инструментов значительно повышает вероятность атаки, особенно в инфраструктурах, где применяется устаревшее ПО или софт с региональной спецификой. Такие компоненты часто используют в работе повышенные привилегии, остаются в памяти и тесно взаимодействуют с процессами браузера, что делает их привлекательной и зачастую более легкой мишенью для злоумышленников, чем современные браузеры», — комментирует глава Kaspersky GReAT Игорь Кузнецов.