Издание 404 Media сообщило о взломе израильской компании TeleMessage, которая поставляет неофициальные версии приложений Telegram, WhatsApp, WeChat и Signal. Незадолго до взлома журналисты обратили внимание, что форком Signal (TM SGNL) пользовался бывший советник Дональда Трампа по национальной безопасности Майк Уолтц.

Исходно форки TeleMessage привлекли внимание СМИ на прошлой неделе, после опубликованной Reuters фотографии. На снимке было видно, что Майк Уолтц, до 1 мая занимавший пост советника по национальной безопасности США, пользуется неофициальной версией Signal, поддерживающей архивацию сообщений. Это вызывало у журналистов вопросы о том, какую секретную информацию чиновники могут обсуждать в неофициальной версии мессенджера, и как в итоге защищены данные.

Как объясняют исследователи, компания TeleMessage продает своим клиентам (включая правительство США) модифицированные версии Signal и других приложений. Так, неофициальный форк Signal, носящий название TM SGNL, позволяет архивировать сообщения, мультимедиа и файлы, чего нельзя сделать в обычной версии.

В своей рекламе TeleMessage утверждает, что приложение «сохраняет безопасность Signal и сквозное шифрование при общении с другими пользователями», но позволяет «захватывать все входящие и исходящие сообщения Signal для архивирования».

Как отметили журналисты, это означает, что сквозное шифрование Signal в данном случае не работает, поскольку сохраненные в другом месте сообщения могут быть извлечены позже. Так, в рекламном видео демонстрировались копии сообщений в обычном аккаунте Gmail. При этом разработчики подчеркивали, что Gmail использовался исключительно для демонстрации, и TeleMessage работает с «многочисленными платформами для архивации».

Хотя в настоящее время информация на официальном сайте TeleMessage частично удалена, архивные версии сайта показывают, что компания рекламировала свои услуги архивирования сообщений для предприятий и государственных учреждений, включая инструменты для сохранения сообщений из таких мессенджеров, как Telegram, WhatsApp, WeChat и Signal.

Через несколько дней после того как TM SGNL был замечен на устройстве Уолтца, 404 Media сообщило, что анонимный хакер взломал компанию TeleMessage и похитил данные, среди которых было «содержимое личных сообщений и групповых чатов, отправленных с помощью клона Signal от TeleMessage, а также модифицированных версий WhatsApp, Telegram и WeChat».

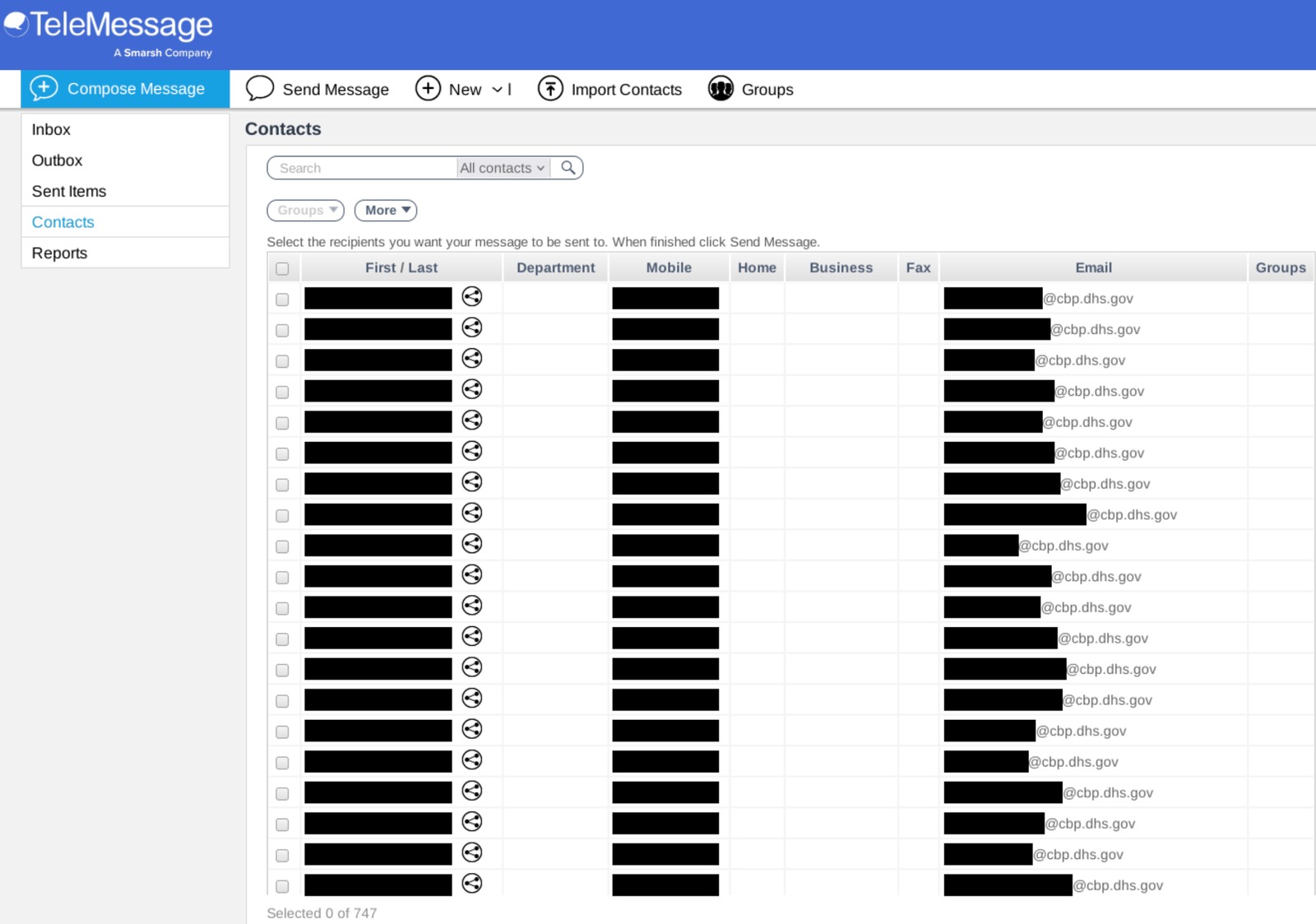

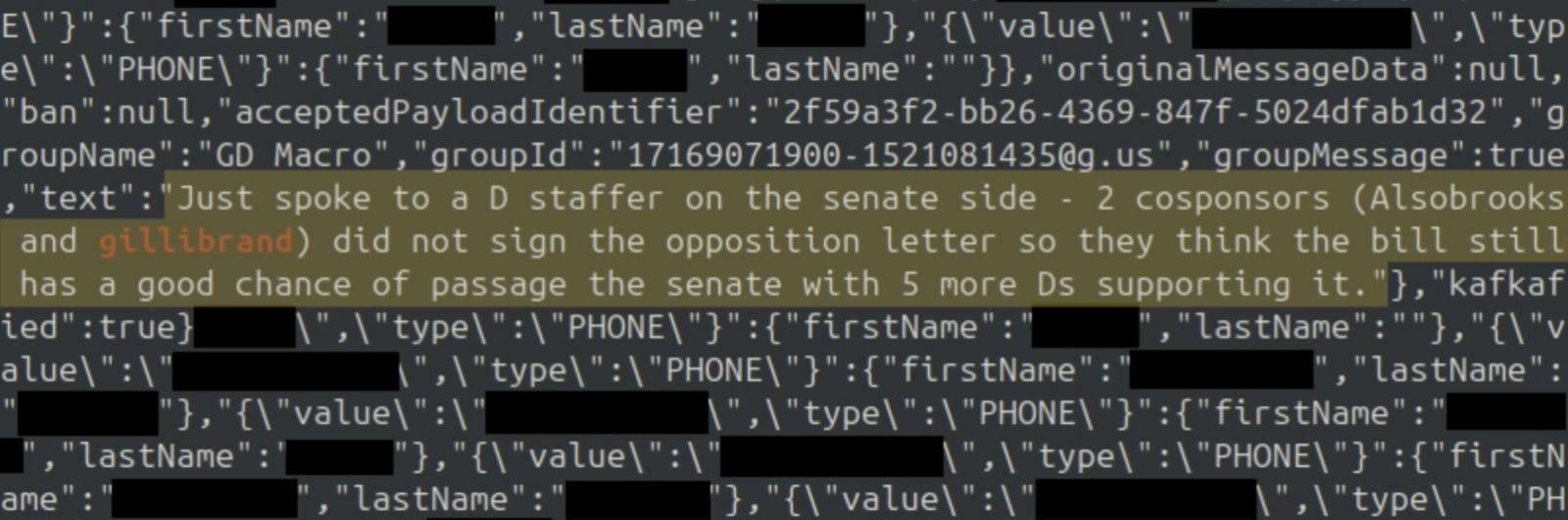

Согласно скриншотам сообщений и внутренних систем, которыми хакер поделился с изданием, похищенные данные были связаны с Погранично-таможенной службой США, криптовалютной биржей Coinbase и рядом финансовых учреждений.

Хакер получил доступ к содержимому сообщений, именам и контактной информации правительственных чиновников, именам пользователей и паролям для бэкэнда TeleMessage, а также сведениям о том, какие агентства и компании могут являться клиентами TeleMessage.

Фактически взломщик получил доступ к снапшотам данных, проходящим через серверы TeleMessage в конкретный момент времени. Поэтому украденная информация не позволяла установить всех клиентов компании и все типы сообщений, которыми они обмениваются. Злоумышленник сообщил, что сумел проникнуть в бэкэнд-панель TeleMessage, используя имена пользователей и пароли, найденные в упомянутых снапшотах.

Хотя взломщик не получил доступа к сообщениям Майка Уолтца и других американских чиновников, с которыми тот общался, атака показала, что архивы чатов не были защищены сквозным шифрованием.

Хакер пояснил, что получил доступ к данным, которые приложение периодически перехватывает в целях отладки. То есть он не мог перехватить каждое сообщение и фрагмент данных, проходящих через сервис TeleMessage. Однако захваченные образцы содержали фрагменты незашифрованных данных, проходящих через серверы TeleMessage перед архивацией.

«Я бы сказал, что весь процесс [взлома] занял около 15-20 минут. Это было совсем несложно, — рассказал хакер. — Если я смог обнаружить это менее чем за 30 минут, то и любой другой тоже мог. И кто знает, как давно существует эта уязвимость?».

О какой именно уязвимости идет речь не сообщается, чтобы ей не попытались воспользоваться другие злоумышленники.

Аноним рассказал журналистам, что атаковал TeleMessage, потому что ему было интересно, «насколько он защищен». Он не стал сообщать о проблемах самой компании, так как счел, что TeleMessage «приложит все усилия, чтобы все скрыть».

Представители Smarsh, материнской компания TeleMessage, сообщили СМИ, что сейчас все сервисы TeleMessage временно отключены, и компания проводит расследование этого «потенциального инцидента, связного с нарушением безопасности».

«TeleMessage расследует потенциальный инцидент, связанный с нарушением безопасности. После его обнаружения мы быстро приняли меры по локализации и привлекли стороннюю фирму по кибербезопасности для поддержания нашего расследования. В качестве меры предосторожности все сервисы TeleMessage временно отключены. Прочие продукты и услуги Smarsh продолжают функционировать в полном объеме», — цитирует заявление компании издание Bleeping Computer.