Операторы вымогателя 3AM проводят таргетированные атаки на намеченные цели. Хакеры бомбардируют сотрудников организаций письмами и звонят, притворяясь сотрудниками поддержки, чтобы вынудить пользователей предоставить учетные данные для удаленного доступа к корпоративным системам.

Эксперты компании Sophos пишут, что ранее подобные тактики в основном использовали операторы шифровальщика Black Basta, а также хакерская группа FIN7, но теперь эффективность таких атак привела к их более широкому распространению.

Исследователи сообщают, что в период с ноября 2024 года по январь 2025 года было зафиксировано не менее 55 атак с использованием таких техник, и связывают эту активность с двумя разными кластерами угроз.

Атаки включают отправку множества электронных писем, вишинг (голосовой фишинг) через Microsoft Teams и злоупотребление Quick Assist. Судя по всему, утечка внутренних чатов Black Basta, произошедшая в начале 2025 года, оказалась полезной для других злоумышленников. Ведь теперь они используют шаблон для фишинговых атак через Microsoft Teams и тоже выдают себя за сотрудников ИТ-отделов.

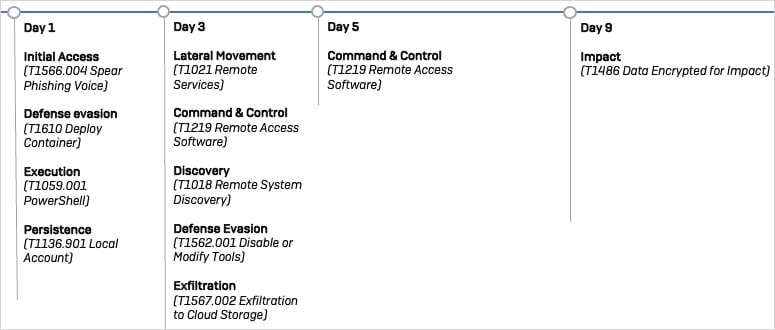

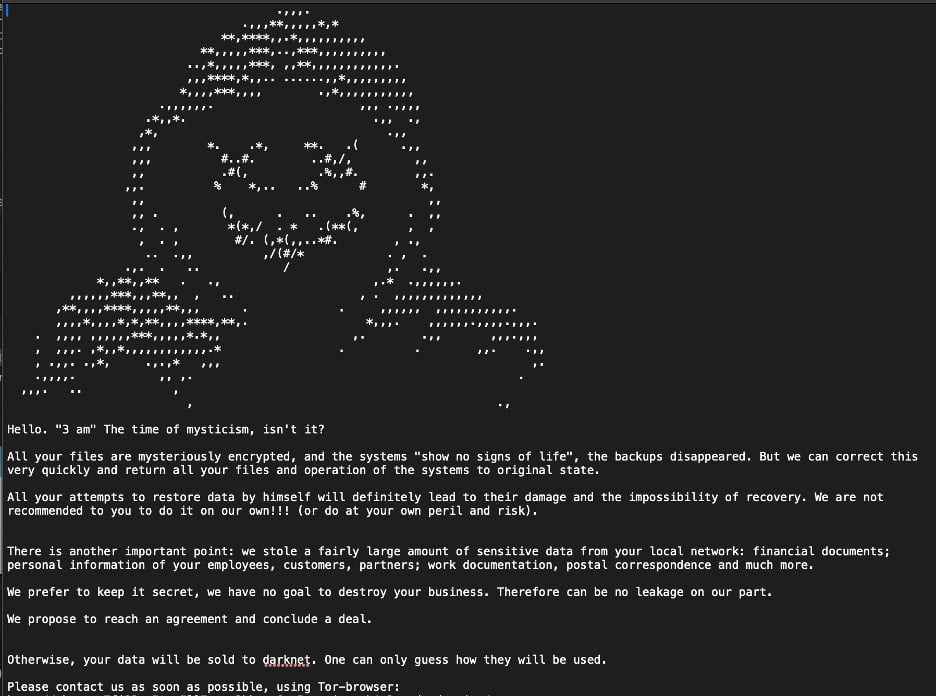

Одна из атак вымогателя 3AM, направленная на клиента Sophos, произошла в первом квартале 2025 года, длилась девять дней, и хакеры использовали аналогичный подход. Только вместо Microsoft Teams они начали с телефонного фишинга.

Злоумышленники подменили реальный номер телефона ИТ-отдела клиента, чтобы звонок выглядел правдоподобно. При этом звонили хакеры на фоне отправки множества вредоносных писем: всего за три минуты жертва получила 24 таких письма.

Таким образом злоумышленник убедил сотрудника целевой компании открыть Microsoft Quick Assist и предоставить удаленный доступ, якобы для защиты от вредоносной активности. Затем хакер загрузил в систему и распаковал вредоносный архив, содержащий VBS-скрипт, эмулятор QEMU и образ Windows 7 с бэкдором QDoor.

QEMU использовался для уклонения от обнаружения, путем маршрутизации сетевого трафика через виртуальные машины, созданные на этой платформе, что позволило хакерам получить постоянный, но незамеченный доступ к сети цели.

В итоге атакующие провели разведку в сети целевой компании с помощью WMIC и PowerShell, создали учетную запись локального администратора для подключения по RDP, установили коммерческий RMM-инструмент XEOXRemote и скомпрометировали учетную запись администратора домена.

Хотя Sophos утверждает, что ее продукты заблокировали попытки бокового перемещения и отключения защиты, злоумышленники все же сумели похитить 868 ГБ данных, загрузив их в облачное хранилище Backblaze с помощью инструмента GoodSync.

Также утверждается, что инструменты Sophos блокировали последующие попытки запустить в сети компании шифровальщик 3AM, так что ущерб для организации ограничился кражей данных и шифрованием взломанного хоста.

В качестве защиты от подобных атак эксперты Sophos предлагают проводить аудит учетных записей администраторов на предмет низкого уровня безопасности, использовать инструменты XDR для блокировки несанкционированной активности легитимных инструментов (таких как QEMU и GoodSync), а также разрешить выполнение только подписанных скриптов с помощью политик выполнения PowerShell.

Также рекомендуется использовать известные индикаторы компрометации для создания списков блокировки, которые смогут предотвратить атаки из известных вредоносных источников.