В ходе международной операции правоохранительные органы нарушили работу ботнета DanaBot, а также предъявили обвинения и выдали ордера на арест 16 граждан России.

Ликвидация DanaBot осуществлялась в рамках операции Endgame, начавшейся еще в прошлом году. Напомним, что тогда в операции «Эндшпиль» приняли участие представители полиции Германии, США, Великобритании, Франции, Дании и Нидерландов.

Кроме того, оперативную информацию властям предоставляли эксперты из компаний Bitdefender, Cryptolaemus, Sekoia, Shadowserver, Team Cymru, Prodaft, Proofpoint, NFIR, Computest, Northwave, Fox-IT, HaveIBeenPwned, Spamhaus и DIVD, которые поделились с правоохранителями информацией об инфраструктуре ботнетов и внутренней работе различной малвари.

В 2024 году власти отчитались о конфискации более 100 серверов, которые использовались крупными загрузчиками малвари, включая IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader и SystemBC. Такие дропперы используются для получения первоначального доступа к устройствам жертв и доставки дополнительных полезных нагрузок.

Как рассказали представители Европола, теперь операция «Эндшпиль» вошла в завершающую фазу и была нацелена на уничтожение DanaBot и других семейств малвари, которые активизировались после предыдущих попыток ликвидации.

Правоохранители и их партнеры из частного сектора (Amazon, CrowdStrike, ESET, Flashpoint, Google, Intel 471, Lumen, PayPal, Proofpoint, Spycloud, Team Cymru и Zscaler) стремились разрушить цепочку работы вымогателей и для этого обратились к ее истокам, суммарно отключив около 300 серверов и 650 доменов, а также выдав международные ордера на арест 20 человек.

Также правоохранители изъяли криптовалюту на общую сумму 24 млн долларов США, в том числе 4 млн долларов в ходе последней фазы операции.

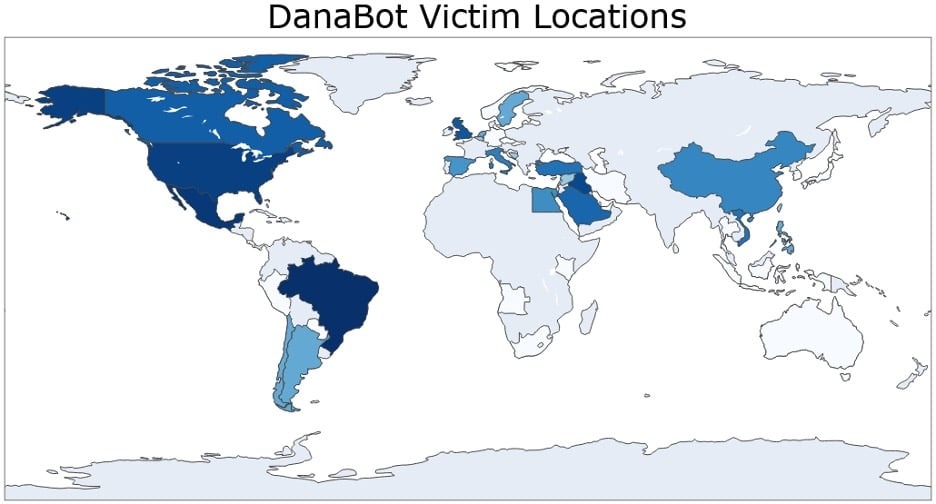

Как в свою очередь сообщает Министерство юстиции США, ботнет DanaBot был ликвидирован после того, как он заразил более 300 000 компьютеров по всему миру, и использовался для мошенничества и вымогательских атак, которые нанесли ущерб в размере не менее 50 млн долларов США.

Также Министерство юстиции США обнародовало обвинения против 16 человек, якобы причастных к разработке и использованию DanaBot. Все обвиняемые — граждане РФ, включая: Александра Степанова (aka JimmBee), Артема Александровича Калинкина (aka Onix), Данила Халитова, Алексея Ефремова, Камиля Штугулевского, Ибрагима Идову, Артема Шубина и Алексея Худякова, а также еще восемь человек упомянуты под псевдонимами.

Как отмечает известный ИБ-журналист Брайан Кребс (Brian Krebs), Калинкин якобы работает ИТ-инженером в «Газпроме».

Согласно судебным документам, многих подозреваемых удалось идентифицировать после того, как они случайно заразили DanaBot собственные компьютеры.

Напомним, что DanaBot появился еще в 2018 году. Изначально вредонос был нацелен на Украину, Польшу, Австрию, Италию, Германию и Австралию, но вскоре распространился и на Северную Америку.

DanaBot распространялся по модели MaaS (Malware-as-a-service, «Малварь как услуга») и сначала был банковским трояном, позволявшим похищать конфиденциальные данные из зараженных систем. Позже он превратился в платформу распространения и загрузчик для других семейств вредоносных программ, включая вымогательское ПО.

Позже администраторы DanaBot создали вторую версию своего ботнета в целях кибершпионажа, нацеленную на военные, дипломатические и правительственные организации в Северной Америке и странах Европы.

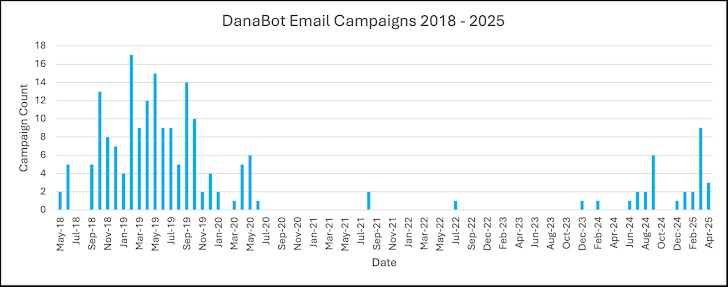

По данным аналитиков Proofpoint, малварь использовалась несколькими крупными хак-группами в период с 2018 по 2020 год и тогда активно распространялась через вредоносные письма. В середине 2020 года DanaBot исчез из списка email-угроз, но в середине 2024 года активность возобновилась. Теперь малварь уже использовала не только письма, но также опиралась на вредоносную рекламу и отравление SEO.

Эксперты компании Lumen Technologies, которые тоже помогали правоохранительным органам, заявляют, что DanaBot в среднем имеет 150 активных ежедневно управляющих серверов, что делало эту угрозу одной из крупнейших MaaS-платформ в последние годы. Совместно с Team Cymru эксперты провели анализ инфраструктуры ботнета.