Специалисты F6 обнаружили вредоносную кампанию, нацеленную на ИТ-специалистов, находящихся в поиске работы или дополнительного заработка. Атакующие размещают объявления о поиске тестировщиков мобильных приложений с доходом от 3000 до 5000 рублей в час, а в качестве первого задания отправляют вредоносный APK-файл, который позволяет похитить деньги с банковского счета жертвы.

По данным экспертов, с начала апреля 2025 года такую тактику используют уже две группировки, которые похитили у пользователей более 14 млн рублей.

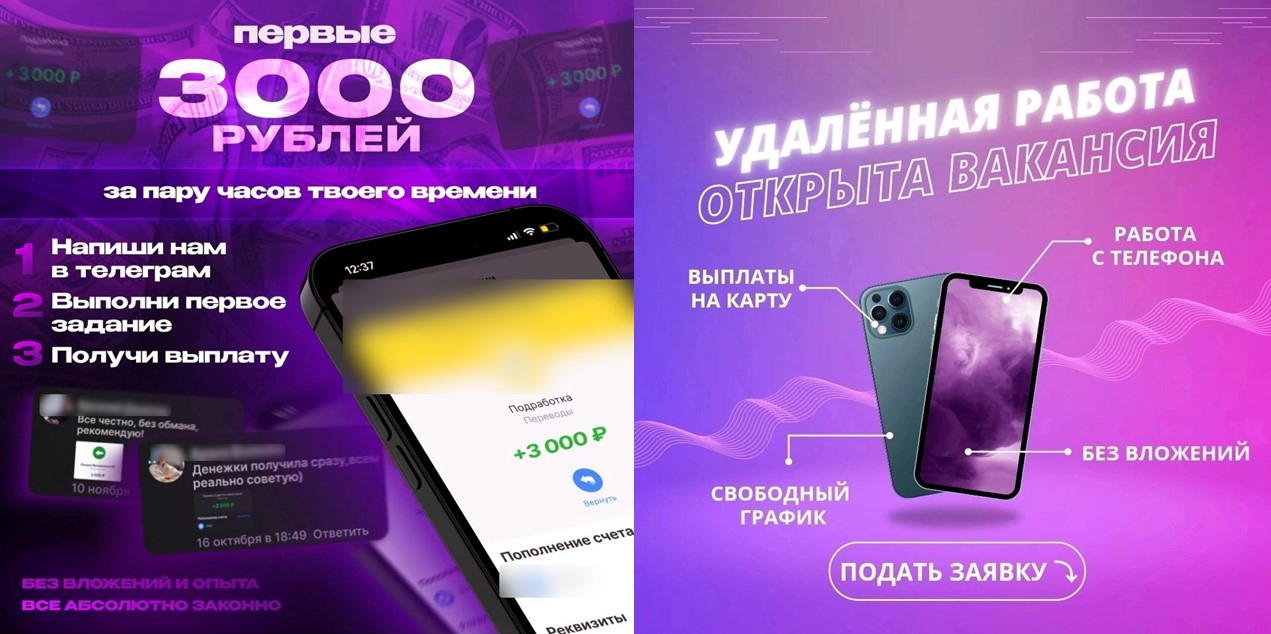

Используя подставные аккаунты, мошенники размещают объявления о поиске тестировщиков приложений от лица крупных компаний, обещая зарплату от 3000 до 5000 рублей за час работы. Среди требований – российское гражданство и смартфон на базе Android.

Фальшивые вакансии размещают на разных площадках: от профильных Telegram-чатов и групп в социальных сетях до популярных платформ бесплатных объявлений, сервисов поиска работы и сайтов для фрилансеров.

При этом, создавая аккаунт, злоумышленники стараются добиться образа, вызывающего доверие. Так, зачастую они используют фотографии солидных мужчин, создавая образ руководителя. Для продвижения фейковых объявлений в социальных сетях мошенники покупают рекламу. В отклике на вакансию потенциальных тестировщиков просят указать название устройства и возраст.

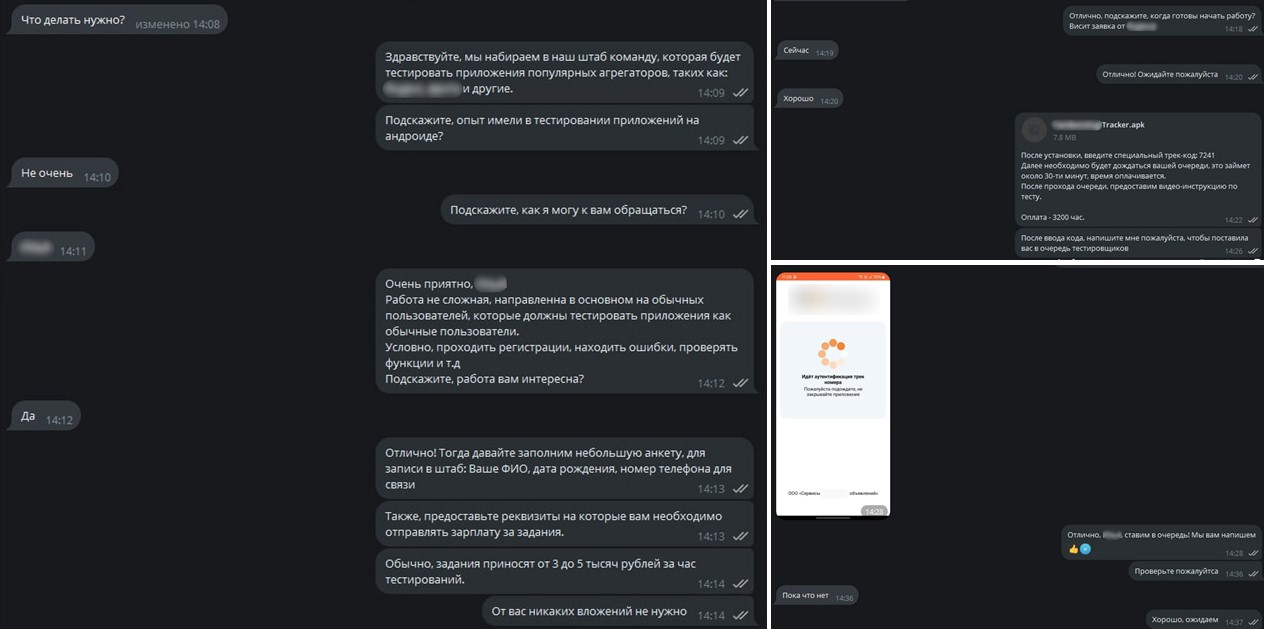

Если пользователь отвечает на такую вакансию, мошенники предлагают продолжить переписку в мессенджерах Telegram или WhatsApp. Для обхода запретов на обмен контактами, который установлен на сайтах для фрилансеров, злоумышленники могут использовать облачные файлы: например, прислать ссылку на документ якобы с тестовым заданием, в котором на самом деле указан только аккаунт для связи.

В мессенджере мошенники подтверждают условия работы, указанные в объявлении, и под предлогом трудоустройства просят заполнить анкету: указать ФИО, номер телефона, дату рождения, а также номер банковской карты – якобы для перевода заработка. Деньги обещают перевести на карту сразу после завершения тестирования и предоставления видео или скриншотов, а также отчета о найденных ошибках.

После «заполнения анкеты» соискателю сообщают, что он принят и может приступить к выполнению первого задания. Под видом приложения для тестирования пользователю присылают APK-файл. На самом деле это троян удаленного доступа (RAT), который позволяет хакерам захватить контроль над устройством жертвы и перехватывать все SMS и пуш-уведомления.

Чтобы убедить жертву установить вредоносный APK-файл и выдать все запрашиваемые разрешения, мошенники убеждают соискателя, что его задача – тестировать приложение как обычный пользователь, в том числе проходить регистрацию и проверять функции. Также злоумышленники заранее предупреждают жертву, что при установке приложения антивирус может определять его как вредоносное.

Также жертве сообщают, что после установки приложения понадобится ввести четырехзначный код и подождать около 30 минут якобы для «постановки в очередь тестировщиков». На самом деле сразу после установки малвари преступники получают возможность похитить деньги с банковских счетов пользователя. Полчаса ожидания необходимы злоумышленникам, чтобы жертва не заметила подозрительных финансовых операций и не успела их заблокировать.

Две группировки используют эту схему с начала апреля 2025 года, и от их действий пострадали около 1000 пользователей, а средняя сумма похищенных средств составила 14 624 рубля.

«Схема, при которой пользователь сам устанавливает троян на свой смартфон, настолько удобна для мошенников, что они постоянно придумывают для нее новые поводы и адаптируют старые. Новый сценарий с фейковым тестированием приложений рассчитан в первую очередь на IT-специалистов без опыта работы, студентов, которые готовы использовать для тестирования приложений личные устройства – чего делать нельзя ни в коем случае. Именно по этой причине злоумышленники, которые используют сценарий с тестированием фейковых приложений, отказывают пользователям, которые используют много устройств – это показатель, что потенциальная жертва занимается тестированием профессионально, и получить доступ к ее мобильному банку не удастся», — комментирует Мария Синицына, старший аналитик департамента Digital Risk Protection компании F6.