В начале 2025 года исследователи «Лаборатории Касперского» обнаружили в Apple App Store и Google Play троян SparkCat, предназначенный для кражи данных. Теперь эксперты сообщают, что в магазины приложений проник новый вредонос. Предположительно, он также нацелен на криптовалютные активы жертв и связан со SparkCat, поэтому получил название SparkKitty.

Новая малварь распространяется через App Store, Google Play, а также мошеннические и сторонние сайты в составе неофициальной, модифицированной версии TikTok и под видом приложений, связанных с криптовалютами и азартными играми.

Троян передает злоумышленникам изображения из галереи на зараженном телефоне и информацию об устройстве. Эксперты предполагают, что основная цель атакующих — кража криптовалютных активов жителей стран Юго-Восточной Азии и Китая.

В iOS вредоносная нагрузка представлена в виде фреймворков (в основном маскируется под AFNetworking.framework или Alamofire.framework) и обфусцированных библиотек, мимикрирующих под libswiftDarwin.dylib, или напрямую встроена в приложения.

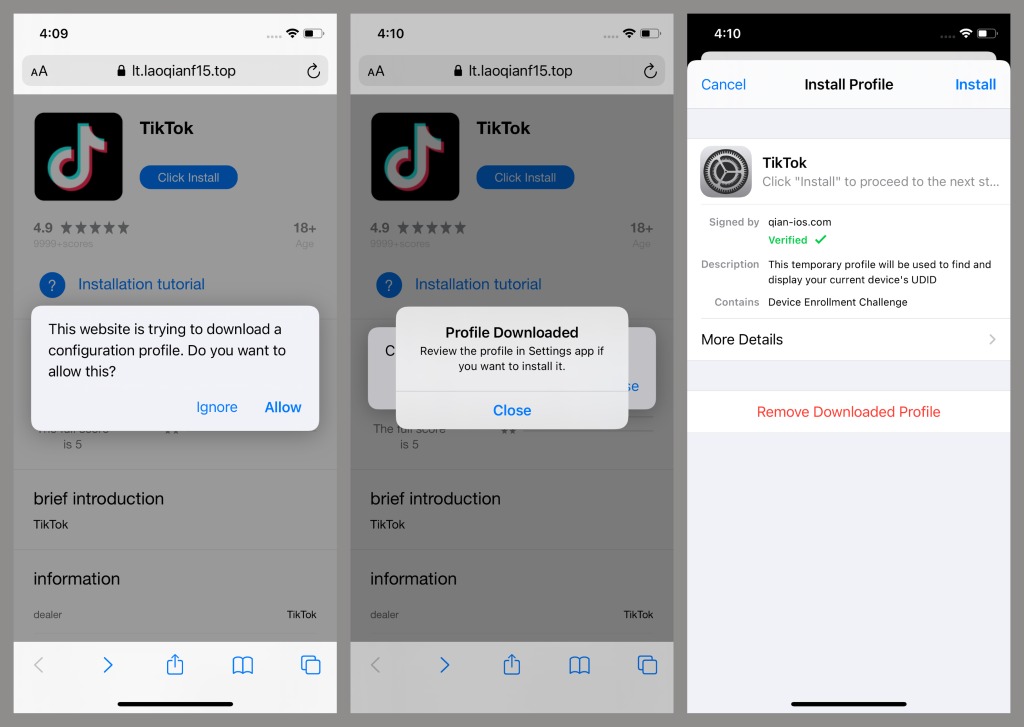

В App Store SparkKitty выдавал себя за приложение для отслеживания курсов криптовалют и получения торговых сигналов. На поддельных страницах, имитирующих официальный магазин приложений для iPhone, зловред распространялся в составе модификаций TikTok и приложений, связанных с азартными играми.

«Одним из векторов распространения троянца оказались фальшивые сайты, через которые злоумышленники пытались заразить iPhone жертв. На iOS предусмотрено несколько легитимных способов установки программ не из App Store. В этой вредоносной кампании атакующие использовали один из них — специальные инструменты для распространения корпоративных бизнес‑приложений, — поясняет Сергей Пузан, эксперт «Лаборатории Касперского» по кибербезопасности. — Стоит отметить, что в зараженной версии TikTok при авторизации зловред помимо кражи фотографий из галереи смартфона встраивал в окно профиля человека ссылки на подозрительный магазин, принимающий оплату только в криптовалютах».

В компании пояснили, что Apple предоставляет разработчикам, участвующим в программе Apple Developer, так называемые provisioning-профили. Они позволяют загружать на устройство пользователя сертификаты разработчика, которые iOS в дальнейшем использует для проверки цифровой подписи приложения и определения, можно ли его запускать.

Помимо собственно сертификата, в provisioning-профилях содержится его срок годности, предоставляемые приложению разрешения и прочие данные о разработчике и программе. При установке профиля на устройство сертификат становится доверенным, а подписанное им приложение — доступным для запуска.

И хотя участие в программе Apple Developer платное и предполагает проверку разработчика со стороны Apple, нередко такие Enterprise-профили используются как разработчиками программ, не подходящих для распространения в App Store (например, онлайн-казино, кряков, читов или пиратских модификаций популярных программ), так и авторами малвари.

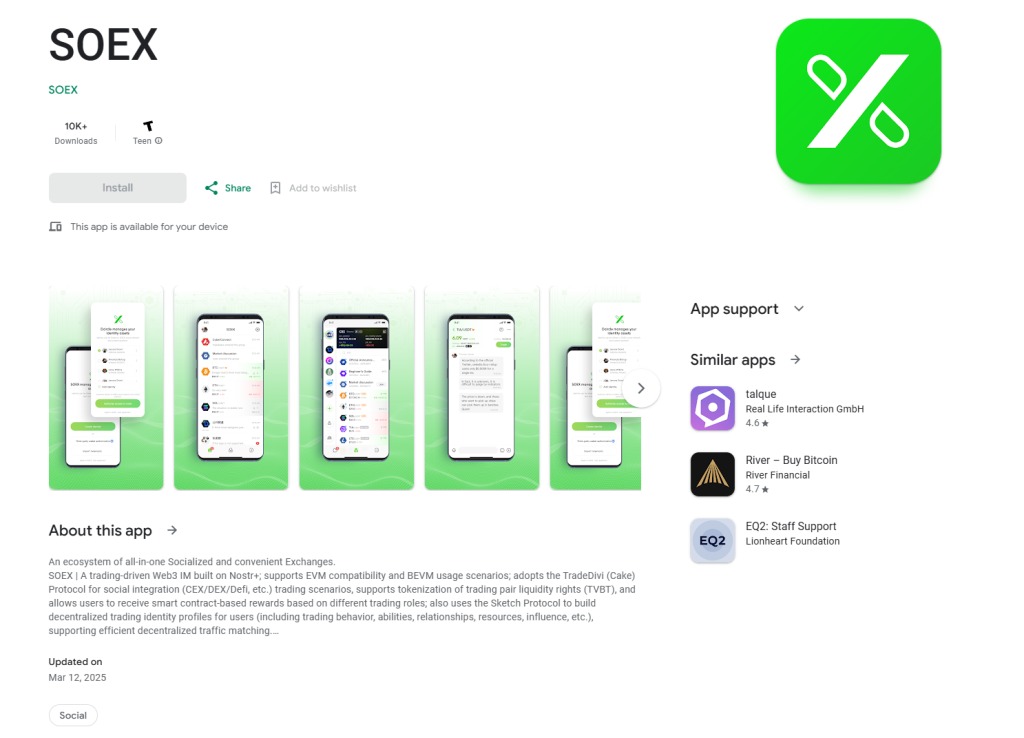

В случае с Android-версией, малварь существует в вариантах написанных на Java и Kotlin, причем версия на Kotlin является вредоносным Xposed-модулем. Злоумышленники атаковали пользователей как на неофициальных ресурсах, так и в Google Play, выдавая малварь за различные криптовалютные сервисы. Например, только одно из зараженных приложений — мессенджер с функцией обмена криптовалют — было загружено из официального магазина более 10 000 раз.

На сторонних площадках зараженные приложения позиционировались как инвестиционные криптовалютные проекты и были ориентированы в том числе на пользователей из России. Ресурсы, на которых размещались эти программы, рекламировались в социальных сетях и на YouTube.

«После установки приложений пользователи получали заявленную функциональность, но вместе с тем их фотографии из галереи смартфона отправлялись злоумышленникам. Вероятно, на изображениях атакующие в дальнейшем могут пытаться найти разные конфиденциальные данные, в том числе для доступа к криптокошелькам жертв. В этой кампании на интерес атакующих к цифровым активам людей указывают косвенные признаки: среди зараженных приложений многие имели отношение к теме криптовалют, а в поддельный TikTok был также встроен подозрительный магазин, принимающий оплату в криптовалюте», — комментирует Дмитрий Калинин, эксперт «Лаборатории Касперского» по кибербезопасности.

Исследователи полагают, что эта вредоносная кампания активна как минимум с февраля 2024 года. Отмечается, что в настоящее время обнаруженная малварь уже удалена из магазина Google Play.

На связь SparkKitty и SparkCat, по словам экспертов, указывают следующие признаки:

- некоторые Android-приложения, зараженные SparkKitty, были собраны при помощи того же фреймворка, что использовался для сборки приложений, зараженных SparkCat;

- в обеих кампаниях были замечены одинаковые зараженные Android-приложения;

- во вредоносных iOS-фреймворках сохранились отладочные символы, в том числе пути в файловой системе злоумышленников, по которым располагались собираемые ими проекты, и эти пути совпадают с обнаруженными в SparkCat.

Исследователи предупреждают, что SparkKitty не слишком избирателен в том, какие фотографии из галереи жертвы он ворует, но основная цель злоумышленников — поиск скриншотов с фразами восстановления доступа к криптокошелькам. К тому же украденные изображения могут содержать другие конфиденциальные данные.