Специалисты Solar 4RAYS ГК «Солар» обнаружили новую хак-группу Proxy Trickster, которая занимается майнингом криптовалют и проксиджекингом (перехватом контроля над серверами для их преобразования и продажи). За год злоумышленники атаковали почти 900 серверов в 58 странах мира, включая Россию.

В марте 2025 года специалисты расследовали ИБ-инцидент в неназванной российской ИТ-компании и обнаружили активность неизвестной ранее группировки, которая получила название Proxy Trickster.

Основной доход хакеры получают от майнинга криптовалют и проксиджекинга, то есть перехватывают контроль над легитимными серверами с помощью известных уязвимостей, преобразуют их в прокси-серверы, а затем продают в даркнете другим преступникам, чтобы те могли скрывать свою активность и IP-адреса.

Первые найденные следы атак Proxy Trickster датированы маем 2024 года, и с тех пор хакеры не прекращали свою деятельность.

В исследованной экспертами атаке точку входа восстановить не удалось, однако аналитики компании Cado Security писали, что группа использует ранее обнаруженные уязвимости в Selenium Grid. В случае, изученном Solar 4RAYS, это ПО не использовалось, поэтому возникло предложение, что группа атакует различные публично доступные сервисы, в которых присутствуют уже известные уязвимости.

Более чем за год деятельности хак-группы было заражено не менее 874 устройств в 58 странах. Больше всего атакованных серверов обнаружены в США (16% от общего числа зараженных серверов), Германии (6%), России (4%), Украине (4%), Франции (4%) и других странах. Из этого исследователи делают вывод, что география целей не волнует хакеров, — они атакуют любые доступные серверы с целью заработка.

Исследователи полагают, что группировка является скорее любительской, но использует инструменты и методики профессиональных хакеров, атакующих с целью шпионажа и деструктивных действий.

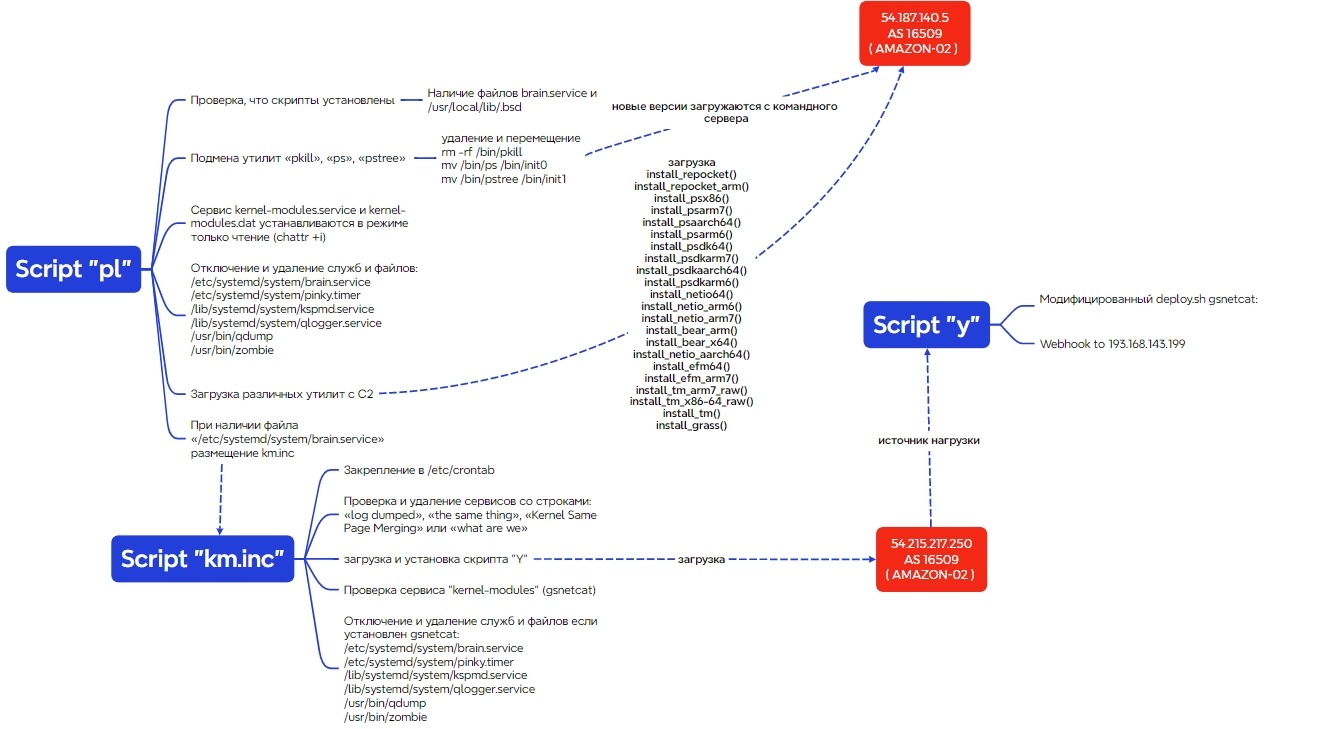

К примеру, Proxy Trickster подменяет системные утилиты (ps, pstree, pkill) на кастомные скрипты, маскирующие вредоносные процессы (например, [kworker/u8:1-events_unbound]) от системных администраторов, а также использует многоуровневую автоматизацию атак.

Помимо этого, группировка сохраняет доступы к атакованным серверам, что в теории позволяет проводить и более сложные атаки. То есть группа может представлять угрозу для сотен, если не тысяч компаний, в том числе в России.

«Мы в Solar 4RAYS пока не обнаружили подтверждения тому, что эти хакеры реализовали более сложные атаки, но не факт, что этого не может произойти в будущем. Например, доступ к взломанным серверам может быть продан другим злоумышленникам, и те могут использовать его для нанесения более серьезных ударов. ИБ-командам организаций следует обратить внимание на эту угрозу и принять меры для защиты от нее», — комментирует Иван Сюхин, руководитель группы расследования инцидентов центра исследования Solar 4RAYS, ГК «Солар».