Злоумышленники используют символ Unicode «ん», взятый их японской хираганы, чтобы фишинговые ссылки выглядели как легитимные. Дело в том, что в некоторых системах «ん» может выглядеть как слеш, из-за чего фишинговый URL будет казаться легитимным.

Такие атаки обычно называют омографическими, так как мошенники используют омоглифы — графически одинаковые или похожие друг на друга символы, имеющие разное значение. К примеру, наиболее распространенные омографические трюки хакеров основываются на том факте, что прописная «I» похожа на строчную «l», а кириллический символ «О» (U+041E) может выглядеть идентично латинской букве «O» (U+004F).

Первым на новую фишинговую кампанию обратил внимание ИБ-исследователь под ником JAMESWT. В соцсети X специалист рассказал, что мошенники применяют Unicode-символ из хираганы «ん» (U+3093), так как при использовании некоторых шрифтов он похож на последовательность символов «/n» или «/~».

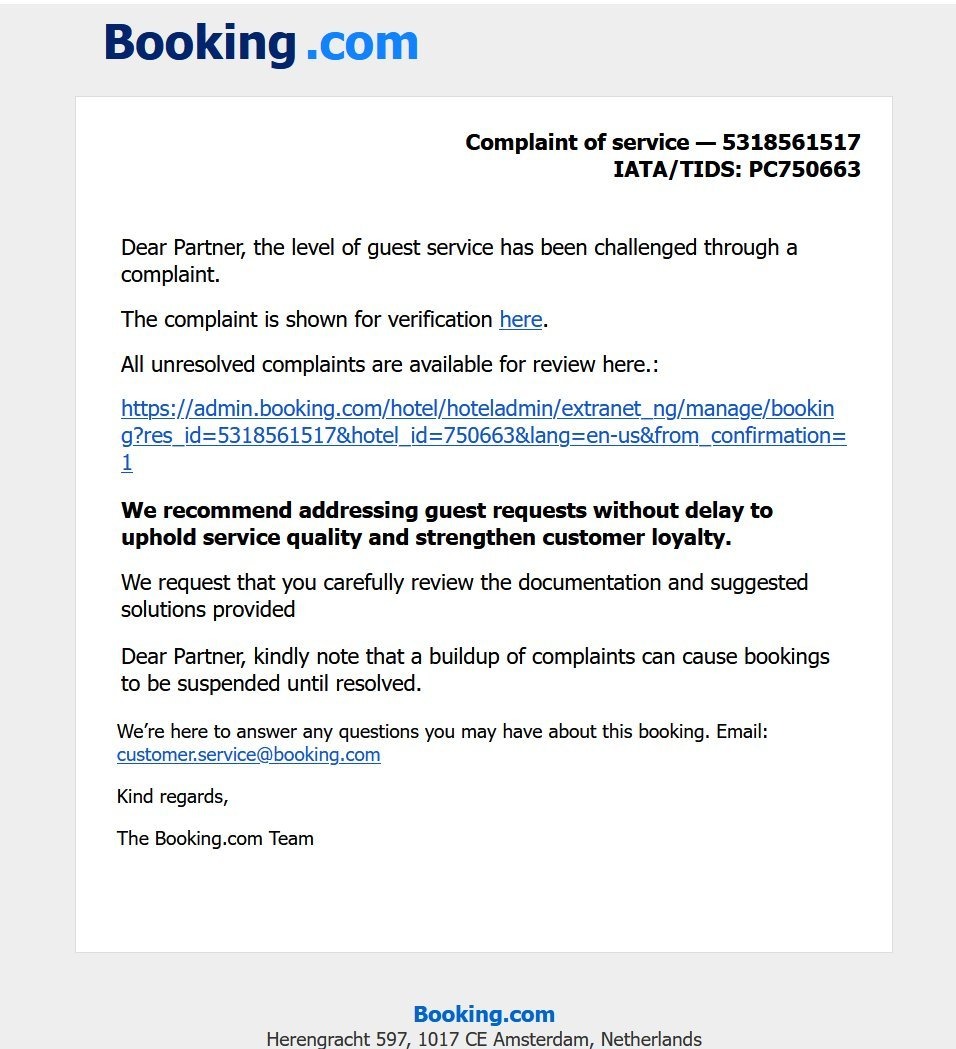

Такое визуальное сходство позволяет мошенникам создавать URL-адреса, которые кажутся настоящими. К примеру, в обнаруженной JAMESWT атаке фишеры имитировали письмо от Booking.com, перенаправляя пользователей на вредоносный сайт.

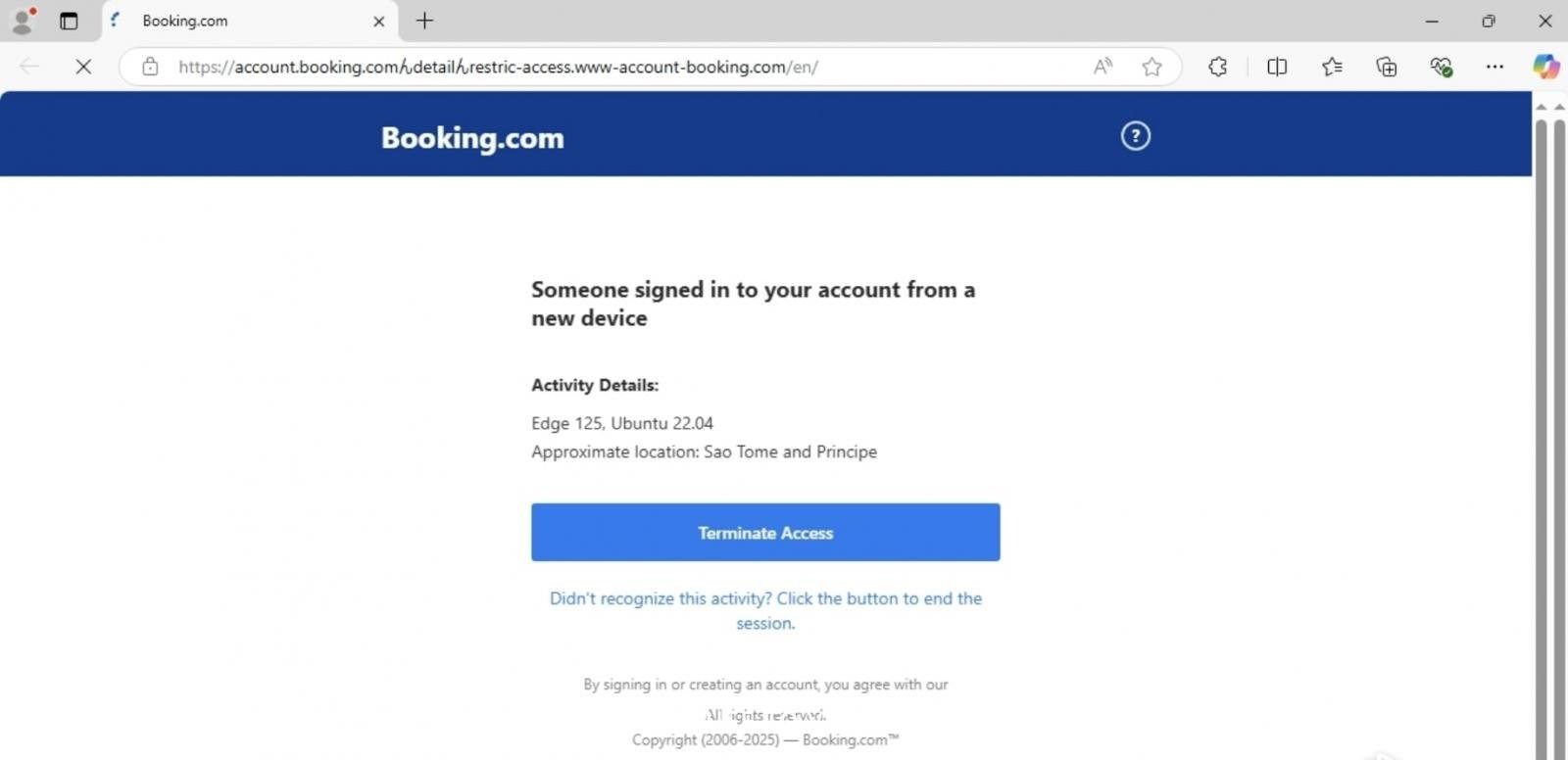

Хотя в тексте письма был указан адрес https://admin.booking.com/hotel/hoteladmin/..., на самом деле ссылка вела на https://account.booking.comんdetailんrestric-access.www-account-booking[.]com/en/.

При отображении в адресной строке браузера символы «ん» могут создать у пользователей впечатление, что они действительно находятся на официальном сайте booking.com. На самом деле доменом в этой атаке является вредоносный www-account-booking[.]com, а прочее содержимое адресной строки — фальшивка и поддомен.

Таким образом, жертвы, перешедшие по фишинговой ссылке, попадали на www-account-booking[.]com/c.php?a=0, где по CDN-ссылке (https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF[.]msi) происходила загрузка вредоносного установщика MSI.

Как отмечает издание Bleeping Computer, после этого MSI-файл используется для загрузки дополнительных пейлоадов, включая инфостилеры и трояны удаленного доступа (any.run). В процессе применяется социальная инженерия и атака типа ClickFix.

Журналисты отметили, что недавно им встречалась похожая фишинговая кампания, в которой злоумышленники имитировали письма от платформы Intuit.

Такие послания якобы исходят с адресов intuit.com, но вместо этого используют домены, начинающиеся с «Lntuit». При использовании определенных шрифтов это может выглядеть как настоящее слово «intuit».

Исследователи напоминают, что всегда следует наводить курсор на ссылку перед кликом по ней, чтобы увидеть целевой URL-адрес. Также следует внимательно проверять домен в адресной строке, хотя атаки, использующие символы Unicode вроде «ん» могут создавать дополнительные препятствия и вводить в заблуждение.