Аналитики компании Check Point предупредили, что злоумышленники используют новый ИИ-фреймворк HexStrike AI, предназначенный для наступательной кибербезопасности, с целью эксплуатации свежих n-day уязвимостей в реальных атаках.

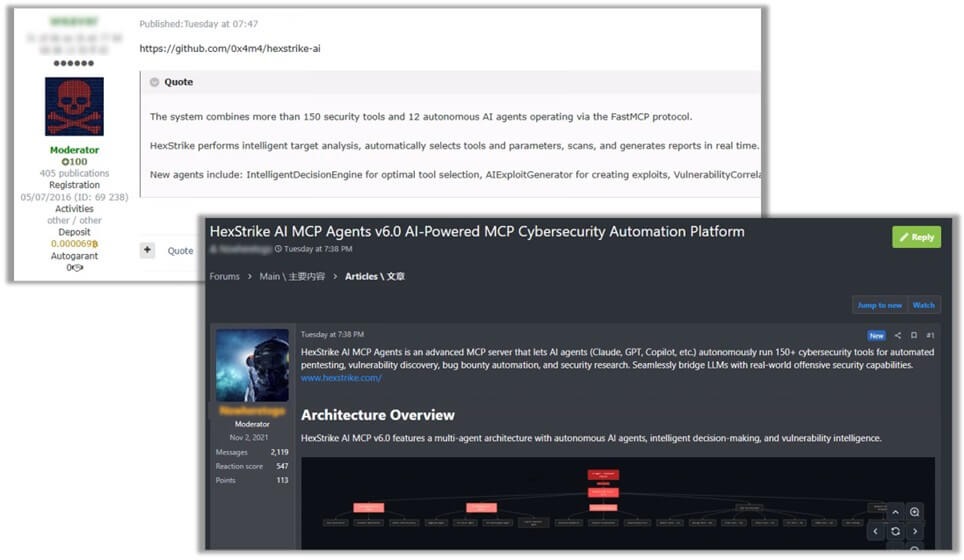

Исследователи заметили связанную с HexStrike AI активность в даркнете, где хакеры обсуждали применение инструмента для быстрой эксплуатации новых уязвимостей в продуктах Citrix (включая CVE-2025-7775, CVE-2025-7776 и CVE-2025-8424).

Стоит отметить, что по данным ShadowServer Foundation, по состоянию на 2 сентября 2025 года почти 8000 эндпоинтов оставались уязвимыми перед проблемой CVE-2025-7775, но еще на прошлой неделе их было не менее 28 000.

HexStrike AI представляет собой легитимный опенсорсный инструмент для red team, созданный независимым ИБ-исследователем Мухаммадом Осамой (Muhammad Osama). Он позволяет интегрировать ИИ-агентов для автономного запуска более 150 ИБ-инструментов, чтобы автоматизировать пентест и обнаружение уязвимостей.

«HexStrike AI работает в режиме взаимодействия с оператором через внешние LLM посредством MCP, создавая непрерывный цикл из промптов, анализа, выполнения команд и обратной связи», — объясняет создатель инструмента.

HexStrike AI умеет повторять неудачные попытки и восстанавливаться после сбоев, чтобы не дать единичной ошибке сорвать всю операцию. Если что-то идет не так, система автоматически пробует снова или меняет настройки, пока операция не завершится успешно.

Инструмент доступен на GitHub около месяца, где уже набрал 1800 звезд и более 400 форков. В описании HexStrike AI сказано, что его не следует использовать для несанкционированного пентеста, незаконной и вредоносной деятельности, а также кражи данных. Однако инструмент уже привлек внимание хакеров.

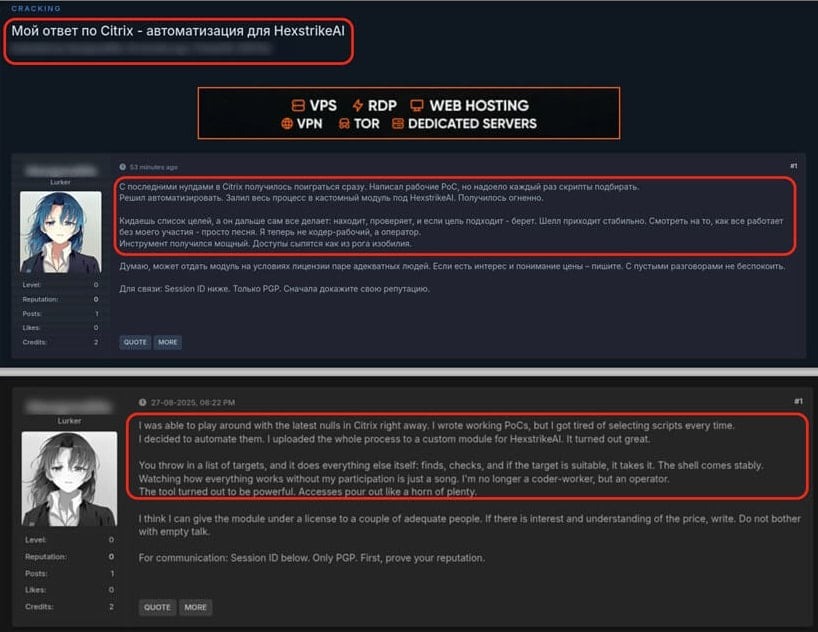

По данным экспертов Check Point, злоумышленники начали обсуждать применение инструмента на хак-форумах. В частности, речь шла об использовании HexStrike AI для эксплуатации вышеупомянутых 0-day уязвимостей в Citrix NetScaler ADC и Gateway. Причем дискуссия имела место примерно через 12 часов после раскрытия информации о проблемах.

Судя по обсуждениям, хакеры успешно добивались неаутентифицированного удаленного выполнения кода посредством CVE-2025-7775 и HexStrike AI, а затем размещали веб-шеллы на скомпрометированных устройствах. Некоторые скомпрометированные экземпляры NetScaler в итоге выставлялись на продажу.

Исследователи полагают, что хакеры использовали новый фреймворк для автоматизации цепочки эксплуатации: поиска уязвимых экземпляров, создания эксплоитов, доставки пейлоадов и так далее.

Хотя фактическое применение HexStrike AI в атаках пока не подтверждено (из доказательств — только обсуждение на хакерском форуме), эксперты подчеркивают, что такой уровень автоматизации помогает злоумышленникам сократить время эксплуатации n-day багов с нескольких дней до нескольких минут.

«Окно между раскрытием информации об уязвимостях и их массовой эксплуатацией существенно сокращается, — предупреждают в Check Point. — CVE-2025-7775 уже эксплуатируется в реальных атаках, а с Hexstrike AI объем таких атак в ближайшие дни будет только увеличиваться. Атаки, которые раньше требовали участия высококвалифицированных операторов и нескольких дней работы вручную, теперь могут быть организованы ИИ за считанные минуты, предлагая злоумышленникам скорость и масштаб, с которыми защитники не сталкивались ранее».

Для защиты от подобных угроз Check Point рекомендует сосредоточиться на раннем предупреждении, ИИ-защите и адаптивном обнаружении.

Создатель Hexstrike AI сообщил СМИ, что его инструмент создавался для того, чтобы защитники могли опережать преступников, а не наоборот.

«HexStrike AI создавался как фреймворк для защитников, помогающий ускорить пентест и оценку устойчивости путем комбинирования LLM-оркестрации с сотнями инструментов безопасности. Его цель — помочь защитникам обнаружить уязвимости раньше, чем это сделают атакующие, используя ИИ для симуляции различных векторов атак и подходов, — говорит Осама. — Как и другие ИБ-фреймворки, его можно использовать во вред, но он не включает готовые 0-day эксплоиты. HexStrike AI автоматизирует рабочие процессы, а другие могут добавлять свою логику. Я задержал релиз RAG-версии, которая может динамически интегрировать CVE-разведку и корректировать тестирование в реальном времени, чтобы сбалансировать расширение возможностей для защитников с защитой от злоупотреблений».

Специалист добавляет, что миссия HexStrike AI состоит в том, чтобы предоставить защитникам те же возможности для «адаптивной автоматизации», которые уже используют хакеры.

«HexStrike AI создан для укрепления защиты и подготовки сообщества к будущему, где ИИ-оркестрация и автономные агенты будут определять как атаки, так и защиту», — заключает Осама.