Обнаружен новый фишинговый инструментарий MatrixPDF, который позволяет злоумышленникам превращать обычные PDF-файлы в интерактивные приманки, обходящие email-защиту и перенаправляющие жертв на сайты для кражи учетных данных или загрузки вредоносного ПО.

Исследователи компании Varonis, обнаружившие инструмент, отмечают, что MatrixPDF рекламируется как фишинговый симулятор и решение для специалистов black team. Однако подчеркивается, что впервые он был замечен на хакерских форумах.

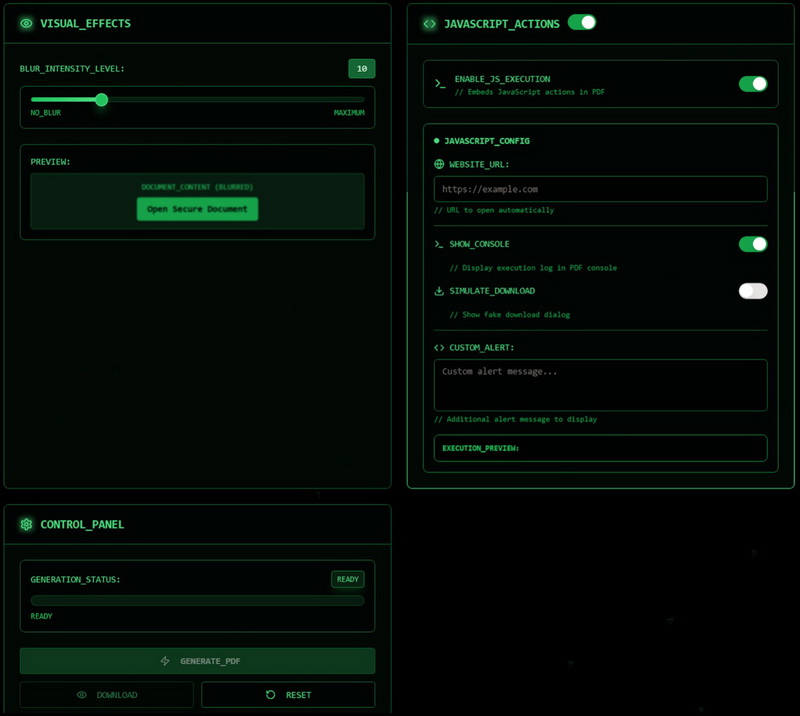

«MatrixPDF: Document Builder — Advanced PDF Phishing with JavaScript Actions, это высококлассный инструмент для создания реалистичных фишинговых PDF, предназначенных для black team и тренингов по кибербезопасности, — говорится в рекламе. — Благодаря импорту PDF-файлов методом drag-and-drop, предварительному просмотру в реальном времени и настраиваемым оверлеям MatrixPDF позволяет создавать фишинговые сценарии профессионального уровня. Встроенные средства защиты, такие как размытие содержимого, механизм безопасных перенаправлений, шифрование метаданных и обход Gmail, гарантируют надежность и доставку в тестовых средах».

Инструментарий доступен в различных ценовых планах: от 400 долларов в месяц до 1500 долларов за год.

Исследователи объясняют, что билдер MatrixPDF позволяет злоумышленникам загружать легитимный файл PDF, а затем добавлять к нему вредоносные функции, например, размытие содержимого, поддельные подсказки «Secure Document» и кликабельные оверлеи, указывающие на внешний URL-адрес с полезной нагрузкой.

Кроме того, MatrixPDF позволяет использовать JavaScript Actions, которые срабатывают, когда пользователь открывает документ или кликает на кнопку. В этом случае JavaScript пытается открыть сайт или выполнить другие вредоносные действия.

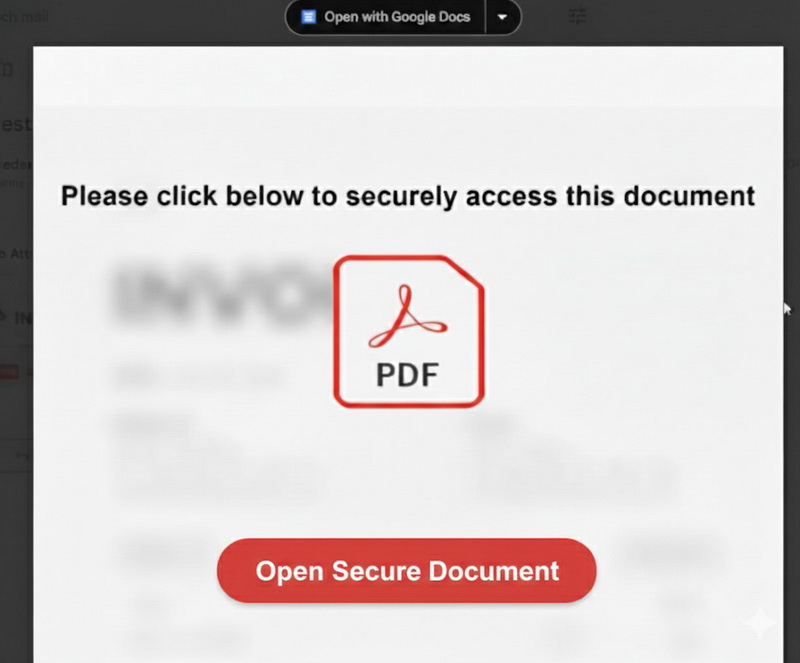

Функция размытия позволяет создавать PDF-файлы, содержимое которых якобы защищено, размыто и содержит кнопку «Открыть защищенный документ». При нажатии на нее открывается сайт, который может использоваться для кражи учетных данных или для распространения малвари.

Проведенный специалистами тест показал, что вредоносные PDF, созданные с помощью MatrixPDF, можно отправить в почтовый ящик Gmail, и письмо успешно обойдет фишинговые фильтры. Дело в том, что такие файлы не содержат вредоносных бинарников, а лишь внешние ссылки.

«Программа просмотра PDF в Gmail не выполняет JavaScript в PDF, но позволяет переходить по ссылкам и аннотациям, — объясняют эксперты. — То есть вредоносный PDF создан таким образом, что нажатие кнопки просто открывает внешний сайт в браузере пользователя. Это весьма хитрый трюк, который позволяет обойти защиту Gmail: сканирование самого PDF-файла не обнаруживает ничего подозрительного, а вредоносное содержимое извлекается лишь после клика пользователя, что воспринимается Gmail как инициированный пользователем веб-запрос».

Другой тест исследователей демонстрирует, как при простом открытии вредоносного PDF выполняется попытка открыть внешний сайт. Эта функция более ограничена, поскольку современные программы для просмотра PDF предупреждают пользователя о том, что файл пытается подключиться к удаленному сайту.

Специалисты Varonis напоминают, что файлы PDF по-прежнему являются популярным инструментом для фишинговых атак, поскольку они широко распространены, а почтовые платформы могут отображать их без предупреждений.